Phát hiện & xử lý nhanh chóng lỗ hổng CVE-2025-55182 với tính năng Image Scanning của FPT AppSec

Phát hiện & xử lý nhanh chóng lỗ hổng CVE-2025-55182 với tính năng Image Scanning của FPT AppSec

Xem nhanh

1. CVE-2025-55182 – Lỗ hổng RCE “React2Shell” & Thống kê đáng báo động

Cuối năm 2025, cộng đồng bảo mật toàn cầu đã bị báo động mạnh mẽ bởi một lỗ hổng cực kỳ nguy hiểm mang tên CVE-2025-55182, hay còn gọi là React2Shell, liên quan đến cơ chế React Server Components (RSC) và lan rộng đến các framework như Next.js, vốn được sử dụng phổ biến trong hàng chục triệu ứng dụng web và dịch vụ đám mây.

Theo dữ liệu nghiên cứu bảo mật, ~39% môi trường cloud surveyed chứa instance dễ bị tấn công bởi lỗ hổng này, tức là gần 4 trong 10 hệ thống cloud đang hoạt động có nguy cơ bị khai thác nếu chưa vá lỗi.

Những gì khiến CVE-2025-55182 trở nên “nóng”: (1) Điểm CVSS tối đa 10.0, mức nghiêm trọng cao nhất, cho phép thực thi mã từ xa ngay cả khi không xác thực; (2) Exploit đã bắt đầu xuất hiện trong tự nhiên chỉ sau vài giờ kể từ khi được công khai, với nhiều scanner tự động và tay hacker chủ động tìm kiếm mục tiêu; (3) Các nhóm tội phạm mạng được ghi nhận khai thác lỗ hổng này để chèn malware, mở backdoor và thu thập credential; (4) Báo cáo cho thấy ít nhất ~30 tổ chức ở nhiều lĩnh vực khác nhau đã bị xâm nhập, bao gồm rò rỉ thông tin đăng nhập, cài malware khai thác tiền điện tử và mở lối vào hệ thống.

Trong bối cảnh này, việc phát hiện sớm lỗ hổng trong container image, hiểu rõ chính xác package/version bị ảnh hưởng ngay từ đầu, và xử lý trước khi sản phẩm được đưa vào production là ưu tiên hàng đầu của mọi đội DevSecOps.

Và đây là lúc FPT AppSec - với tính năng Image Scanning mạnh mẽ, phát huy vai trò quan trọng, giúp doanh nghiệp scan hàng nghìn image tự động, xác định đúng vị trí tồn tại lỗ hổng như CVE-2025-55182 và giảm thiểu rủi ro trong thời gian ngắn nhất.

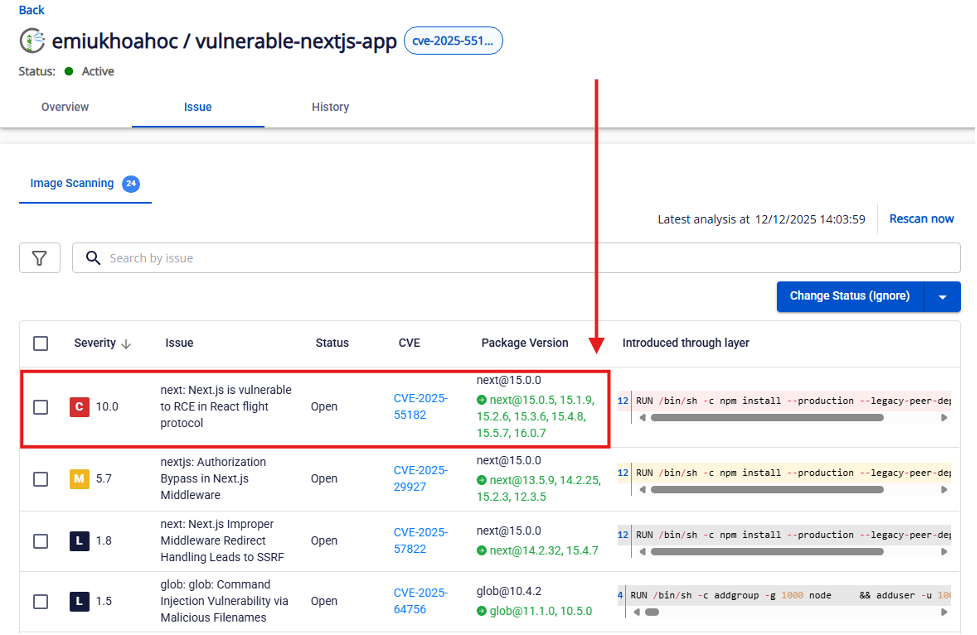

2. Case study: FPT AppSec – Giải pháp phát hiện & xử lí CVE-2025-55182 chỉ trong vài giây

Khi khách hàng kích hoạt Image Scanning (tích hợp Docker registry hoặc CI/CD pipeline), FPT AppSec lập tức phân tích tất cả layer của image.

Trong phát hiện CVE-2025-55182, hệ thống đã: (1) Nhanh chóng xác định đúng image bị ảnh hưởng; (2) Highlight rõ gói next@15.x đang chứa lỗ hổng; (3) Chỉ ra layer build mà package này được đưa vào container; (4) Xếp hạng mức độ Critical và cảnh báo real-time.

Nhờ vậy, thay vì phải grep log build hoặc manually check package version, đội kỹ thuật có thể xử lí ngay, đúng vị trí gây rủi ro, giảm đáng kể thời gian điều tra.

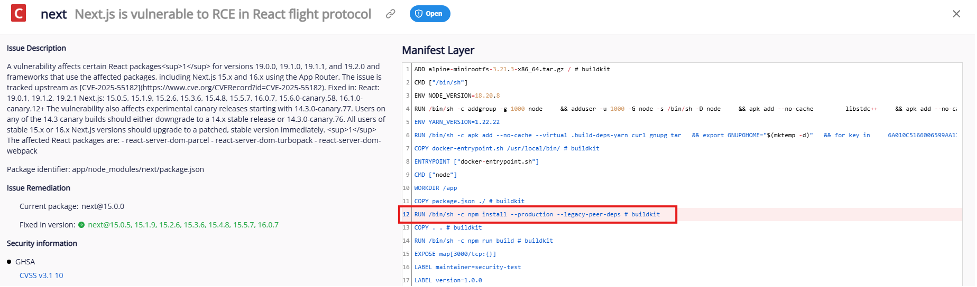

Một trong những khó khăn lớn nhất khi xử lý lỗ hổng trong container là: “Package này đến từ đâu? Layer nào? Tại sao image lại mang phiên bản dễ tổn thương?”

Với FPT AppSec, người dùng có thể giải quyết triệt để bằng cách hiển thị Dockerfile layer gây ra việc cài đặt dependency và cho biết danh sách phiên bản an toàn (patched versions).

FPT AppSec sở hữu những tính năng ưu việt giúp người dùng xử lý nhanh chóng, chính xác những sự cố như CVE-2025-55182:

Quét số lượng lớn image cùng lúc: Hệ thống được xây dựng theo kiến trúc cloud-native, scale-out linh hoạt, có thể xử lí mượt mà 100 hay 10.000 container images.

Phát hiện lỗ hổng real-time: Ngay khi CVE mới được công bố, hệ thống tự động đồng bộ dữ liệu vulnerability feed và re-scan nếu cần.

Giảm thời gian phản ứng từ hàng giờ xuống vài phút: Đội DevSecOps không cần truy ngược build log, không cần manually inspect, mọi thứ hiển thị trực quan.

Dễ dàng tích hợp vào hệ thống CI/CD hiện tại: Chỉ một bước thêm vào pipeline, FPT AppSec sẽ quét trước khi image được push lên registry.

3. Hướng dẫn chi tiết Cách xử lý CVE-2025-55182 trong thực tế

CVE-2025-55182 là một lỗ hổng Remote Code Execution (RCE) cực kỳ nghiêm trọng trong React Server Components (RSC), cho phép kẻ tấn công thực thi mã trên server mà không cần xác thực thông qua payload đặc biệt gửi tới endpoint RSC. Lỗi gốc nằm ở việc deserialization không an toàn của các component trên server. NVD

Bước 1: Xác định phạm vi ảnh hưởng - React Server Components

Các phiên bản sau của React Server Components bị ảnh hưởng:

- react-server-dom-webpack: 0.0, 19.1.0, 19.1.1, 19.2.0

- react-server-dom-parcel: 0.0, 19.1.0, 19.1.1, 19.2.0

- react-server-dom-turbopack: 0.0, 19.1.0, 19.1.1, 19.2.0 NVD

Những phiên bản này là đích ngắm chính của exploit do lỗi xử lý unsafe deserialization trong Flight Protocol. NVD

Next.js

Mặc dù lỗi gốc là ở React RSC, Next.js cũng chịu ảnh hưởng khi sử dụng RSC trong App Router. Theo advisory từ Next.js, các version Next.js bị ảnh hưởng và đã được patched bao gồm: Next.js

| Next.js | Tình trạng |

| 15.0.0 – 15.0.4 | Vulnerable |

| 15.1.0 – 15.1.8 | Vulnerable |

| 15.2.0 – 15.2.5 | Vulnerable |

| 15.3.0 – 15.3.5 | Vulnerable |

| 15.4.0 – 15.4.7 | Vulnerable |

| 15.5.0 – 15.5.6 | Vulnerable |

| 16.0.0 – 16.0.6 | Vulnerable |

Tương ứng các bản an toàn (patched) đã được Next.js phát hành:

- 0.5, 15.1.9, 15.2.6

- 3.6, 15.4.8, 15.5.7

- 0.7 Next.js

Bước 2: Cập nhật dependency ngay

Nguyên tắc đầu tiên và quan trọng nhất là không chạy code với phiên bản RSC/Next.js dễ bị tấn công:

React Server Components: Cập nhật các package RSC lên phiên bản an toàn mới nhất (ví dụ 19.2.1 hoặc cao hơn nếu đã phát hành)

npm install react-server-dom-webpack@19.2.1 \

react-server-dom-parcel@19.2.1 \

react-server-dom-turbopack@19.2.1

Lưu ý: Nếu bạn không trực tiếp thêm các package RSC vào project, hãy kiểm tra plugin/bundler (ví dụ Webpack/Turbopack) đang sử dụng có phụ thuộc RSC hay không và cập nhật tương ứng.

Next.js: Nâng Next.js lên ít nhất một trong các bản đã patched. Đảm bảo lựa chọn đúng phiên bản phù hợp với nhánh hiện tại của bạn để không gây xung đột dependency.

npm install next@15.0.5 # nếu đang dùng 15.0.x

npm install next@15.1.9 # nếu đang dùng 15.1.x

npm install next@15.2.6 # nếu đang dùng 15.2.x

npm install next@15.3.6 # nếu đang dùng 15.3.x

npm install next@15.4.8 # nếu đang dùng 15.4.x

npm install next@15.5.7 # nếu đang dùng 15.5.x

npm install next@16.0.7 # nếu đang dùng 16.x

Bước 3. Quét lại & xác nhận bằng FPT AppSec

Sau khi nâng cấp:

- Rebuild toàn bộ image/container để loại bỏ dependency cũ.

- Scan lại với FPT AppSec Image Scanning để đảm bảo không còn phiên bản vulnerable trong bất kỳ layer nào.

- Kiểm tra điều kiện chạy (runtime environment, build cache, CI/CD pipeline) để chắc chắn không còn CVE-2025-55182.

FPT AppSec sẽ chỉ ra chính xác: Image nào còn chứa phiên bản vulnerable; Layer nào cài đặt các package đó; Package/version hiện tại đã được cập nhật hay chưa. Điều này giúp bạn chốt được việc xử lý tận gốc, không chỉ patch tạm thời.

Tác giả: Lê Ngọc Linh

Chuyên gia Bảo mật - FPT Smart Cloud, Tập đoàn FPT