Blogs Tech

Danh mục

Blog chia sẻ kiến thức FPT Cloud

Đón đầu các cuộc tấn công mạng với giải pháp tường lửa ứng dụng trí tuệ nhân tạo

13:23 11/10/2024

Bằng cách bảo vệ các ứng dụng khỏi lỗ hổng đã biết và zero-day, giải pháp tường lửa ứng dụng trí tuệ nhân tạo mới có thể chống lại việc xâm nhập, rò rỉ dữ liệu…

Sự bùng nổ của internet và xu hướng tiếp cận, chiếm lĩnh thị trường khách hàng mục tiêu thông qua web app, mobile app đã ít nhiều điều hướng sự chú ý của hacker sang tầng ứng dụng. Tình trạng tấn công thông qua ứng dụng web đang xảy ra ngày càng nhiều, đặc biệt nhắm vào các cơ sở trọng yếu, khối ngân hàng, tài chính và các doanh nghiệp lớn. Riêng trong Q1/2024, Bộ Công an đã phát hiện hơn 20 triệu cảnh báo các cuộc tấn công mạng. Đã đến lúc các tổ chức, doanh nghiệp cần tăng cường xây dựng hệ thống bảo mật thông tin cho web app nhằm đối phó với các cuộc tấn công ngày càng tinh vi.

[caption id="attachment_53555" align="aligncenter" width="800"] Doanh nghiệp cần chủ động bảo vệ hệ thống bảo mật thông tin[/caption]

Web Application Firewall (WAF) là giải pháp bảo mật toàn diện và mạnh mẽ cho ứng dụng web thông qua việc kiểm tra lưu lượng truy cập và lọc ra những yêu cầu nào có mối đe dọa xâm phạm đến trang web trước khi đến ứng dụng web.

Những giải pháp tường lửa ứng dụng web thế hệ 1, 2 đầu tiên xác định và sàng lọc lưu lượng truy cập dựa trên danh sách các dấu hiệu truy cập hợp pháp (whitelist) và các mẫu tấn công nguy hiểm (blacklist). Mặc dù được cải thiện với khả năng tự động thiết lập thích ứng danh sách trắng thông qua việc tăng cường giám sát nhưng khả năng phân loại và xác định chính xác các mối nguy hiểm còn hạn chế, đòi hỏi sự can thiệp của quản trị viên để có thể tối ưu chính sách bảo mật.

Đến thế hệ thứ ba, WAF đã có thể kết hợp các kỹ thuật khác nhau như blacklist, whitelist và phân tích sâu gói dữ liệu để phát hiện và phân loại logic các cuộc tấn công. Cách tiếp cận dựa trên logic để phát hiện các biến thể tấn công mới, cùng với khả năng tùy biến mẫu nhận dạng các kiểu tấn công đã giúp WAF thế hệ 3 có thể phát hiện thông minh, chính xác lưu lượng tấn công với tập nhận diện mẫu tối thiểu.

FPT Cloud WAPPLES là dịch vụ tường lửa bảo mật ứng dụng web thế hệ thứ 3 - Thế hệ mới nhất tích hợp công cụ phát hiện mối đe dọa sử dụng logic thông minh dựa trên công nghệ học máy (Machine Learning) tiên tiến, giúp bảo vệ tối đa các ứng dụng web và API khỏi các cuộc tấn công. Công nghệ độc quyền của Penta Security COCEP™ - Contents Classification and Evaluation Processing với 39 quy tắc phát hiện được tạo ra bởi học máy (Machine learning), giúp nhận dạng chuẩn xác các cuộc tấn công và những biến thể. Từ đó, đạt được độ chính xác vượt trội và giảm tối đa các trường hợp dương tính giả.

Bằng cách bảo vệ các ứng dụng khỏi các lỗ hổng đã biết và zero-day, FPT Cloud WAPPLES không chỉ là một giải pháp hiệu quả chống lại việc xâm nhập dữ liệu nhạy cảm mà còn đóng vai trò quan trọng trong việc ngăn chặn rò rỉ dữ liệu, truy cập trái phép và giả mạo trang web thông qua tính năng cân bằng tải và tự động cập nhật các mối đe dọa theo thời gian thực.

FPT Cloud WAPPLES được cung cấp dưới hình thức phần mềm giúp việc triển khai trở nên nhanh chóng, dễ dàng. Việc tích hợp giải pháp vào hệ thống sẽ giúp doanh nghiệp gia tăng khả năng phòng thủ trước top 10 mối đe dọa theo tiêu chuẩn OWASP như: SQL Injection, Cross-Site Scripting (XSS), Sensitive Data Exposure. Đồng thời có thể giám sát toàn diện, phát hiện sớm và ngăn chặn kịp thời các cuộc tấn công mạng; phản ứng nhanh với các cuộc tấn công từ chối dịch vụ phân tán.

Ông Đoàn Đăng Khoa – Phó Tổng giám đốc FPT Smart Cloud nhận định: "Với vị thế là nhà cung cấp điện toán đám mây hàng đầu, chúng tôi không ngừng nâng cao năng lực cung cấp và đa dạng hóa dịch vụ, đáp ứng mọi nhu cầu của doanh nghiệp. FPT Cloud WAPPLES là dịch vụ tận dụng những lợi thế về công nghệ của nhà cung cấp điện toán đám mây hàng đầu FPT Smart Cloud và kinh nghiệm chuyên môn từ đơn vị bảo mật uy tín – Penta Security, nhằm cung cấp khả năng bảo vệ toàn diện cho doanh nghiệp khỏi các cuộc tấn công vào lỗ hổng an ninh và lỗ hổng Zero-day."

Ông Jay Jang, Chuyên gia Cố vấn An ninh mạng, Penta Security cho biết: "Trong giai đoạn hiện nay, các doanh nghiệp đang đẩy nhanh quá trình Chuyển đổi số bằng sự đổi mới liên tục. Đi cùng với đó vẫn cần chủ động triển khai, nâng cấp hệ thống phòng thủ trên mọi nền tảng, mọi ứng dụng và thiết bị bằng giải pháp bảo mật thông minh, an toàn. Chúng tôi tin rằng việc hợp tác chiến lược giữa FPT Smart Cloud và Penta Security sẽ giúp khai thác hiệu quả tiềm năng, thế mạnh sẵn có của hai bên, từ đó giúp nâng cao năng lực, tạo bước đột phá về sản phẩm bảo mật trên thị trường."

Nhân dịp ra mắt dịch vụ, FPT Smart Cloud triển khai chương trình "30 ngày trải nghiệm hoàn toàn miễn phí trọn bộ tính năng của FPT Cloud WAPPLES". Đăng ký ngay tại ĐÂY

Liên hệ với chúng tôi để được tư vấn chi tiết về các giải pháp, dịch vụ của FPT Cloud

Hotline: 1900 638 399

Email: support@fptcloud.com

Support: m.me/fptsmartcloud

SAP là gì? Các lợi ích và ứng dụng của phần mềm SAP

16:44 07/10/2024

SAP là gì? Theo đó hiện tại đây là một phần mềm đang được ứng dụng vô cùng phổ biến trên thị trường. Nó đảm nhiệm một vai trò khá lớn trong quá trình quản lý những doanh nghiệp. Nói cách khác SAP chính là yếu tố quan trọng để tạo nên được sự thành công cho doanh nghiệp. Để hiểu rõ hơn về khái niệm SAP là gì hãy cùng giải đáp chi tiết qua bài viết sau.

>>> Xem thêm: Top 16+ dịch vụ lưu trữ đám mây: so sánh, lợi ích, cách hoạt động

1. SAP là gì?

SAP hiện tại là tên viết tắt của System Application Programing. Theo đó đây là tên công ty cung cấp về phần mềm rất nổi tiếng ở nước Đức. Ngoài ra SAP còn được biết tới là một phần mềm hoạch định cho doanh nghiệp và được công ty SAP phát triển nên, sau đó tung ra thị trường năm 2006. Phần mềm này hiện tại được biết tới tên gọi đầy đủ hơn, là SAP ERP (hay Enterprise Resource Planning). Phần mềm SAP này đang mang tới cho doanh nghiệp hàng loạt những kế hoạch về nguồn lực vô cùng quan trọng có thể kể đến như: quản lý chuỗi cung ứng, quản lý tài chính, quản lý quan hệ KH,...

Theo đó phần mềm này đã không ngừng phát triển và luôn cải tiến thành các phiên bản mới, đảm bảo chất lượng. SAP hơn hết còn cung cấp tới cho khách hàng các phần mềm tích hợp đa dạng để có thể hỗ trợ cho doanh nghiệp kiểm soát được quy trình vận hành một cách dễ dàng của công ty. Phần mềm hoạch định này hiện tại đang được rất nhiều những doanh nghiệp ở nhiều quốc gia khác nhau tính nhiệm cũng như sử dụng. Vậy lịch sử hình thành cũng như phát triển của SAP là gì?

[caption id="attachment_21488" align="aligncenter" width="771"] SAP chính là tên công ty cung cấp về phần mềm rất nổi tiếng ở nước Đức.[/caption]

Lịch sử hình thành và phát triển:

Năm 1972: 5 nhân viên IBM (Hasso Plattner, Dietmar Hopp, Klaus Tschira, Hans-Werner Hector và Claus Wellenreuther) đã thành lập nên công ty Systemanalyse und Programmentwicklung - SAP có văn phòng được đặt tại Mannheim và trụ sở chính ở Weinheim.

Năm 1973: Đã cho ra đời sản phẩm kế toán với tên gọi là System RF và sau này đã đổi tên thành R/1

Năm 1976: Công ty SAP GmbH chuyên về cố vấn và tiêu thụ đã được thành lập. Công ty Systemanalyse und Programmentwicklung 5 năm sau đã được giải thể và những quyền hạn đã chuyển qua SAP GbmH.

Năm 1977: Chuyển trụ sở chính từ Weinheim tới Walldorf.

Năm 1979: Cho ra đời sản phẩm R/2.

Năm 1988: Chuyển thể công ty thành công ty cổ phần. Đã nâng vốn điều lệ lên trong hai bước và từ 5.000.000 Mark Đức lên thành 60.000.000 Mark Đức. Cổ phần của công ty vào tháng 10 đã được niêm yết ở thị trường chứng khoán.

Năm 1990: Công ty đã phát hành ra cổ phần ưu đãi và nâng vốn điều lệ lên thành 85.000.000 Mark Đức.

Năm 1991: Tại hội chợ CeBIT đã giới thiệu là sản phẩm ở Hannover, Đức.

Năm 1999: Sản phẩm mySAP.com đã được giới thiệu ra công chúng.

Năm 2003: Trong hội đồng quản trị người thành lập cuối cùng nên SAP còn lại là ông Hasso Plattner và sau đó cũng đã rút lui ra khỏi hội đồng quản trị.

Năm 2004: Phiên bản đầu tiên SAP NetWeaver04 đã được ra mắt trên thị trường.

2. Ưu điểm của các phần mềm phát hành bởi SAP

Với nhận thông tin về khái niệm, lịch sử hình thành cũng như phát triển trên vậy hiện tại ưu điểm của các phần mềm phát hành bởi SAP là gì? Theo đó phần mềm SAP hiện tại đang chiếm được lòng tin và sự tin tưởng của những doanh nghiệp đa quốc gia vì SAP ERP đã đem đến những lợi ích và giá trị tuyệt vời. Trong đó một lợi ích rất lớn khi những doanh nghiệp dùng phần mềm này có thể kể đến là:

Phần mềm SAP có thể giúp cho doanh nghiệp rút ngắn được thời gian xử lý cũng như tính toán đơn hàng. Chính điều này đã giúp tiết kiệm chi phí kinh doanh một cách tối đa.

Giảm thiểu thời gian tính giá bán.

Tạo ra một môi trường làm việc hiệu quả, chuyên nghiệp và linh hoạt cho toàn bộ những nhân viên có trong công ty.

SAP là gì? Theo đó nó đang đem đến những thông tin chính xác, nhanh chóng và kịp thời tới cho toàn bộ phòng ban của công ty.

[caption id="attachment_21498" align="aligncenter" width="771"] Ưu điểm trên thị trường hiện nay của các phần mềm phát hành bởi SAP là gì?[/caption]

Cung cấp một quy trình vận hành phù hợp phải chuyên nghiệp với mọi đặc thù trong kinh doanh cũng mỗi một doanh nghiệp.

Giảm thiểu được chi phí trong quá trình phân phối, quản lý nhân sự và vận chuyển hàng hóa.

Nếu như có tìm hiểu phần mềm SAP là gì thì sẽ biết được rằng nó đang giúp cho những doanh nghiệp giảm thiểu một cách tối đa về rủi ro, giá trị vay vốn cũng như về mặt tài chính.

Vậy trên thị trường hiện nay ứng dụng của phần mềm SAP là gì?

>>> Xem thêm: Call center là gì? Chức năng & Cách triển khai call center

3. Ứng dụng của phần mềm SAP

Với những thông tin về khái niệm SAP là gì trên, vậy trên thực tiễn hiện tại ứng dụng của phần mềm SAP là gì? Hãy cùng điểm qua một số những ứng dụng phổ biến của phần mềm này ngay sau đây:

[caption id="attachment_21502" align="aligncenter" width="771"] Ứng dụng trên thị trường hiện nay của phần mềm SAP là gì?[/caption]

3.1 Lĩnh vực quản lý bán hàng

Theo đó trong lĩnh vực quản lý bán hàng phần mềm này đang được ứng dụng một cách rộng rãi trong quá trình mua bán hàng hóa. Trong quá trình thực hiện mua bán hàng hóa thì SAP sẽ hỗ trợ cho doanh nghiệp trong việc quản lý nhận đơn đặt hàng, quy trình vận chuyển phải khâu thanh toán và số lượng hàng tồn kho. Chính điều này sẽ giúp cho tất cả những doanh nghiệp có thể quản lý được một cách chặt chẽ toàn bộ quy trình mua hàng cũng như duy trì được mối quan hệ tốt với đối tác.

Ngoài ra nhờ vào phần mềm SAP là gì này mà tất cả những doanh nghiệp đều có thể quản lý được quy trình bán hàng hiệu quả. Vì SAP sẽ theo dõi một cách chặt chẽ về doanh thu cũng như dự báo lợi nhuận,... và từ đó giúp cho những doanh nghiệp phân tích cũng như tìm ra những cơ hội tiềm năng qua những chỉ số báo cáo. Đây là phần mềm hỗ trợ cho doanh nghiệp quản lý được quan hệ với khách hàng, quản lý cuộc gọi, những hợp đồng về dịch vụ và toàn bộ những hoạt động tương tác cùng với khách hàng. Chính vì vậy mà doanh nghiệp có thể nắm bắt mong muốn của khách hàng cũng như lên được những chiến lược bán hàng một cách thành công.

[caption id="attachment_21506" align="aligncenter" width="771"] SAP hiện tại đang được ứng dụng phổ biến trong lĩnh vực quản lý bán hàng[/caption]

3.2 Lĩnh vực quản lý tài chính

Ứng dụng của phần mềm SAP là gì? Hiện tại tài chính là vấn đề rất quan trọng mà bất cứ một doanh nghiệp nào đang hoạt động trên thị trường hiện nay dù là với quy mô nhỏ hay lớn đều quan tâm tới. Theo đó phần mềm này sẽ cho phép tất cả doanh nghiệp quản lý những hoạt động có liên quan tới kế toán có thể kể đến như: kế toán tổng hợp, bút toán, sắp xếp chứng từ và cung cấp những báo cáo chi tiết về hoạt động có liên quan tới tài chính của doanh nghiệp. Chính điều này sẽ giúp cho doanh nghiệp có được cái nhìn tổng quan hơn trong quá trình thu chi và quản lý nguồn vốn một cách nhanh chóng.

[caption id="attachment_21510" align="aligncenter" width="771"] SAP sẽ cho phép tất cả doanh nghiệp quản lý những hoạt động có liên quan tới kế toán[/caption]

3.3 Lĩnh vực quản lý lưu kho

SAP là gì? Ngoài ra hiện tại phần mềm này còn được ứng dụng một cách rộng rãi trong lĩnh vực quản lý lưu kho. Theo đó quản lý lưu kho đang là một công việc khá phức tạp đồng thời cũng mất khá nhiều thời gian. Tuy nhiên việc sử dụng phần mềm SAP này sẽ giúp cho doanh nghiệp có thể tối ưu hóa được nguồn nhân lực và thời gian. SAP sẽ hỗ trợ cho doanh nghiệp có thể kiểm soát được một cách chặt chẽ những khâu quy trình xuất kho, nhập kho của đơn hàng. Ngoài ra việc quản lý chính sách về giá và hàng tồn kho,... cũng được diễn ra một cách dễ dàng và hiệu quả hơn rất nhiều. Vậy hiện tại nhóm đối tượng người dùng chính của phần mềm SAP là gì, hãy cùng giải đáp ở phần tiếp theo sau đây.

[caption id="attachment_21514" align="aligncenter" width="771"] SAP hiện tại đang được ứng dụng phổ biến trong lĩnh vực quản lý lưu kho[/caption]

>>> Xem thêm: Web server là gì? Tìm hiểu cơ chế hoạt động của web server

4. Nhóm đối tượng người dùng chính của phần mềm SAP

Với những thông tin về khái niệm SAP là gì cũng như những ứng dụng phổ biến trên thị trường hiện nay. Vậy hiện tại nhóm đối tượng người dùng chính của phần mềm SAP là gì? Hiện tại một trong các yếu tố vô cùng quan trọng để giúp cho phần mềm này đang được lựa chọn một cách rộng rãi trên khắp toàn cầu đó chính là sự phổ biến về thông tin từ những nhóm người dùng.

Theo đó họ là nhóm người dùng độc lập và không thu lợi nhuận đã được lập ra nhằm hỗ trợ cho những thành viên về kiến thức. Đồng thời cũng thúc đẩy được sự tham gia nhiều hơn từ phía khách hàng, giúp gia tăng được tiếng nói cho tất cả người dùng trong quá trình tác động tới những chiến lược của SAP cũng như cung cấp những cơ hội để kết nối một cách rộng mở. Ở thời điểm hiện tại đây cũng chính là một môi trường để giúp cho nhân viên cũng như người dùng SAP hoàn toàn có thể gặp gỡ cũng như chia sẻ kinh nghiệm, thông tin và những trải nghiệm thực tế.

[caption id="attachment_21518" align="aligncenter" width="771"] Nhóm đối tượng người dùng chính trên thị trường hiện nay của phần mềm SAP là gì?[/caption]

Những bài viết liên quan:

4+ cách kiểm tra mã nguồn website đơn giản & chính xác nhất

Sửa lỗi Mysql Server Has Gone Away Đơn Giản & Hiệu Quả

Blog là gì? Hướng dẫn chi tiết cách tạo Blog cá nhân miễn phí

Cách cài đặt Plugin cho wordpress chi tiết từ A – Z

Như vậy với những thông tin về khái niệm SAP là gì trên đã giúp cho bạn hiểu được rõ hơn về phần mềm được sử dụng vô cùng phổ biến trên toàn cầu hiện nay này. Hy vọng rằng với những thông tin được FPT Cloud cung cấp qua bài viết trên sẽ giúp bạn hiểu rõ hơn về phần mềm này cũng như nhận ứng dụng hiệu quả dành cho doanh nghiệp. Đặc biệt là giúp cho quá trình quản lý bán hàng, quản lý tài chính hoặc quản lý lưu kho của bạn được diễn ra thuận tiện nhất có thể.

Tương lai “xanh” của điện toán đám mây

11:03 07/10/2024

Trong bối cảnh biến đổi khí hậu nghiêm trọng, việc ứng dụng các giải pháp bảo vệ môi trường vào mọi lĩnh vực trở nên cấp thiết. Điện toán đám mây, với vai trò ngày càng quan trọng trong hoạt động doanh nghiệp cũng không ngoại lệ. Chuyển đổi xanh trong điện toán đám mây là xu hướng tất yếu, mang đến nhiều lợi ích lâu dài cho doanh nghiệp và cộng đồng.

1. Chuyển đổi xanh trong điện toán đám mây là gì?

Theo IBM, chuyển đổi xanh trong điện toán đám mây (hay còn gọi là Điện toán xanh, CNTT xanh hoặc CNTT bền vững) hướng đến việc việc hạn chế tối đa tác động tiêu cực đến môi trường của hoạt động thiết kế, sản xuất, sử dụng và thải bỏ các thiết bị điện tử trong lĩnh vực điện toán đám mây. Để đạt được mục tiêu này, chuyển đổi xanh bao gồm giảm thiểu khí thải carbon và năng lượng được tiêu thụ từ phía nhà sản xuất, trung tâm dữ liệu và người dùng cuối; lựa chọn những nguyên liệu có nguồn gốc bền vững, sử dụng các nguồn tài nguyên tái tạo để giảm thiểu chất thải điện tử,...

2. Vì sao chúng ta cần chuyển đổi xanh trong điện toán đám mây?

Có thể khẳng định rằng ngành công nghệ thông tin và truyền thông (ICT) đóng góp một phần đáng kể vào biến đổi khí hậu, với tỉ lệ 1,8% đến 3,9% tổng lượng khí thải nhà kính toàn cầu. Lượng tiêu thụ năng lượng khổng lồ của các trung tâm dữ liệu cũng là một vấn đề nhức nhối, với mức tiêu thụ tăng gấp đôi chỉ trong thập kỷ qua, hiện chiếm 3% tổng mức tiêu thụ năng lượng hàng năm. Theo một báo cáo được công bố bởi Hiệp hội Máy tính (Association for Computing Machinery), mức tiêu thụ năng lượng và lượng khí thải carbon của máy tính và toàn bộ ngành ICT cần phải được giảm đáng kể nếu muốn giảm thiểu biến đổi khí hậu kịp thời để tránh thiệt hại môi trường thảm khốc.

Chính vì vậy, chuyển đổi xanh trong điện toán đám mây là giải pháp thiết yếu để giải quyết những thách thức về môi trường. “Xanh hoá” mọi khía cạnh của công nghệ thông tin hiện đại, từ con chip nhỏ nhất đến trung tâm dữ liệu lớn nhất sẽ giúp giảm thiểu lượng khí thải carbon. Đây là trách nhiệm chung của tất cả mọi người, không chỉ các nhà sản xuất công nghệ mà các tập đoàn, tổ chức, chính phủ và cá nhân sử dụng công nghệ cũng đóng vai trò quan trọng trong việc chuyển đổi xanh. Các trung tâm dữ liệu khổng lồ cần thiết lập chính sách cắt giảm năng lượng, còn cá nhân có thể lựa chọn những hành động đơn giản hơn như tắt trình bảo vệ màn hình.

3. Các cách để “xanh hoá” điện toán đám mây

3.1. Nâng cao hiệu quả trong sử dụng điện toán đám mây

Nhờ khả năng chia sẻ thông minh và linh hoạt, điện toán đám mây mang lại hiệu quả vượt trội so với các trung tâm dữ liệu truyền thống, giúp tối ưu nguồn tài nguyên. Vì vậy, việc sử dụng một cách hiệu quả nguồn lực CNTT không chỉ giúp tiết kiệm chi phí mà còn góp phần bảo vệ môi trường. Với sự phát triển bùng nổ của các công nghệ dữ liệu lớn như Trí tuệ Nhân tạo (AI) và sản xuất phân tán, nhu cầu duy trì và hiệu quả năng lượng của các trung tâm điện toán đám mây ngày càng trở nên cấp thiết.

Để đáp ứng nhu cầu này, các trung tâm dữ liệu hiện đại áp dụng nhiều công nghệ tiên tiến nhằm loại bỏ sự lãng phí tài nguyên ở mọi khâu vận hành. Ví dụ, học máy (machine learning) đang được sử dụng để tự động tối ưu hóa hệ thống làm mát, giúp tiết kiệm năng lượng đáng kể. Bên cạnh đó, các trung tâm dữ liệu cũng triển khai các hệ thống điều khiển thông minh cho nhiệt độ, ánh sáng và hệ thống làm mát, góp phần giảm thiểu tiêu thụ năng lượng.

3.2. Sử dụng ảo hóa (virtualisation) để đảm bảo tính bền vững và tiết kiệm chi phí cho phần cứng

Mặc dù tiết kiệm chi phí và tăng hiệu quả hoạt động là những lợi ích chính của ảo hóa (virtualisation), ứng dụng của nó không chỉ giới hạn ở đó. Điện toán đám mây sử dụng ảo hóa để góp phần tích cực vào bảo vệ môi trường và phát triển bền vững.

Không chỉ giới hạn ở tiết kiệm chi phí và tăng hiệu quả hoạt động, các dịch vụ ảo hóa như FPT Cloud Desktop còn có thể giúp bảo vệ môi trường và phát triển bền vững. Ảo hóa cho phép tạo ra nhiều máy ảo (VM) trên cùng một máy chủ vật lý thông qua phần mềm chuyên dụng (hypervisor). Nhờ vậy, các máy chủ vật lý vốn tiêu thụ nhiều năng lượng được thay thế bằng phiên bản ảo tiết kiệm hơn, giảm thiểu đáng kể lượng điện năng tiêu thụ. Chuyển cơ sở hạ tầng CNTT nội bộ lên đám mây cũng đồng nghĩa với việc sử dụng ít máy chủ hơn, và loại máy chủ này thường tiêu thụ ít điện năng hơn, góp phần giảm thiểu tác động đến môi trường.

FPT Cloud WAPPLES – Giải pháp bảo mật ứng dụng web thông minh đột phá

16:38 03/10/2024

Tấn công ứng dụng web đang là mối đe doạ phổ biến, chiếm tới 26% tổng số vụ vi phạm dữ liệu. Nhằm trao quyền cho doanh nghiệp chủ động bảo mật và đối phó với các cuộc tấn công mạng, FPT Smart Cloud hợp tác cùng Penta Security ra mắt sản phẩm FPT Cloud WAPPLES - Nền tảng bảo vệ ứng dụng web thông minh, hứa hẹn bảo mật toàn diện và tối ưu cho mọi doanh nghiệp trên mọi môi trường đám mây.

1. Tường lửa ứng dụng web (WAF) qua các thế hệ

Tường lửa ứng dụng web sở hữu các chức năng cơ bản như phát hiện và ngăn chặn các cuộc tấn công web như SQL Injection và Cross-Site Scripting, tránh các vụ rò rỉ dữ liệu nhạy cảm, truy cập trái phép và phá hoại trang web hoặc giả mạo yêu cầu chéo trang. Trải qua quá trình phát triển không ngừng, tường lửa ứng dụng web ngày càng được nâng cấp và cải thiện để đáp ứng nhu cầu bảo mật của doanh nghiệp.

WAF thế hệ thứ nhất: Cơ chế hoạt động của WAF thế hệ 1 dựa trên phương pháp khớp mẫu được sử dụng trong các hệ thống ngăn chặn xâm nhập (IPS) để lập danh sách từ chối các cuộc tấn công đã biết. Tường lửa ứng dụng web thế hệ 1 thường xuyên nhầm lẫn các truy cập hợp pháp thành tấn công, dẫn đến tình trạng dương tính giả (false positive). Điều này không chỉ gây phiền hà cho người dùng mà còn khiến quản trị viên phải mất nhiều thời gian để giải quyết các báo động giả.

WAF thế hệ thứ hai: Tường lửa thế hệ 2 đã có những cải tiến đáng kể so với thế hệ trước, đặc biệt là khả năng tự động xây dựng danh sách cho phép bằng cách phân tích ứng dụng web. Tuy nhiên, trước sự đa dạng và biến đổi không ngừng của các cuộc tấn công, tường lửa này vẫn chưa hoàn toàn đáp ứng được nhu cầu bảo mật của các ứng dụng web hiện đại.

WAF thế hệ thứ ba: Tường lửa ứng dụng web thế hệ mới nhất giảm đáng kể kết quả dương tính giả so với hai thế hệ trước nhờ được trang bị các kỹ thuật như phát hiện danh sách từ chối, cho phép phát hiện danh sách và phân tích nội dung lưu lượng truy cập web để bảo vệ chống lại từng loại tấn công web. Hơn nữa, WAF thế hệ thứ 3 có khả năng phát hiện các biến thể tấn công mới bằng cách sử dụng logic, giảm tổng số chữ ký cần thiết trong danh sách. Điều này giúp giải quyết vấn đề phải liên tục cập nhật danh sách chữ ký, vốn là yêu cầu của hai thế hệ WAF trước đó.

2. FPT Cloud WAPPLES - Tường lửa ứng dụng web thế hệ mới nhất

FPT Cloud WAPPLES là tường lửa ứng dụng web tiên tiến, tích hợp công cụ phát hiện mối đe dọa sử dụng logic thông minh dựa trên công nghệ học máy. Được thiết kế với các nguyên tắc bảo mật ứng dụng web, WAPPLES không chỉ hiệu quả trong việc chống lại các cuộc tấn công web phổ biến mà còn đóng vai trò quan trọng trong việc ngăn chặn rò rỉ dữ liệu, truy cập trái phép và giả mạo trang web - những mối đe dọa ngày càng gia tăng đối với các tổ chức hiện nay.

Với công cụ phát hiện thông minh, nó cũng có khả năng phản ứng với các cuộc tấn công mới được đưa ra bởi các mối đe dọa dai dẳng nâng cao (APT). Bên cạnh đó, WAPPLES cung cấp bảo mật mạnh mẽ với khả năng phát hiện mối đe doạ chính xác vượt trội. Nó giúp duy trì trạng thái hoàn hảo của ứng dụng web liên tục thông qua tính năng tự chẩn đoán thời gian thực và kiểm tra định kỳ tự động, tất cả đều được kích hoạt bởi công nghệ học máy.

Một số đặc điểm nổi bật của tường lửa thế hệ mới bao gồm:

Dịch vụ bảo mật độc lập: FPT Cloud WAPPLES cung cấp khả năng áp dụng nâng cao và tăng khả năng xử lý tải nặng. Tường lửa thế hệ mới nhất này có thể được tích hợp vào môi trường đám mây của doanh nghiệp, đảm bảo tính khả dụng cao, khả năng kiểm soát được cải thiện và quản lý tích hợp. Bên cạnh đó, FPT Cloud WAPPLES còn cung cấp phiên bản chuyên dụng về mặt vật lý, cho phép lưu lượng truy cập web cao hơn.

Thiết lập chuyên nghiệp: Khác với các sản phẩm tường lửa thế hệ trước, FPT Cloud WAPPLES không áp dụng các quy tắc chung cứng nhắc. Ngược lại, tường lửa thế hệ mới cho phép điều chỉnh các chính sách bảo mật phù hợp với hành vi của khách hàng và đặc điểm của ứng dụng web.

Được công nhận trên toàn cầu: Không chỉ có mặt trên 148 quốc gia trên toàn thế giới, gần đây nhất, FPT Cloud WAPPLES đã nhận được giải thưởng “Công ty tường lửa ứng dụng web của năm” từ Frost & Sullivan (2023), đồng thời được Gartner công nhận là một trong những giải pháp WAAP hàng đầu.

3. Các tính năng nổi bật của FPT Cloud WAPPLES

Tích hợp công cụ phát hiện thông minh COCEPTM

Công cụ phát hiện COCEPTM của FPT Cloud WAPPLES được tích hợp công nghệ của Penta Security, không chỉ giúp tăng cường khả năng phát hiện các hiểm hoạ mà còn cung cấp các lợi ích bổ sung như tự chẩn đoán và báo cáo mối đe dọa. FPT Cloud WAPPLES chặn các cuộc tấn công không xác định và zero-day. Với các quy tắc được xác định và quy tắc tùy chỉnh, FPT Cloud WAPPLES bảo vệ máy chủ khỏi các cuộc tấn công web bằng cách phân tích và phát hiện theo loại tấn công.

Nâng cao độ chính xác trong phát hiện mối đe doạ

Các tường lửa ứng dụng web truyền thống thường gặp phải tình trạng dương tính giả (false positive). Quản trị viên bảo mật phụ trách sẽ phải tự rà soát, kiểm tra các kết quả dương tính giả và thêm chúng làm ngoại lệ cho các chính sách bảo mật. FPT Cloud WAPPLES, với khả năng phát hiện mối đe doạ chính xác, có tỷ lệ dương tính giả rất thấp, giúp giảm thiểu đáng kể thời gian và nguồn lực trong quản lý.

Khả năng chẩn đoán tức thời

FPT Cloud WAPPLES có khả năng tự chẩn đoán theo thời gian thực dựa trên học máy. Bằng cách đó, nó kiểm tra các vấn đề như quá tải lưu lượng, quá tải CPU/ bộ nhớ và không đủ dung lượng CSDL. Quản trị viên có thể đặt ngưỡng mong muốn và nhận cảnh báo khi vượt quá ngưỡng. Ngoài ra, FPT Cloud WAPPLES tiến hành phân tích học máy trên dữ liệu nhật ký hoạt động của nó để xác định sự hiện diện của các bất thường và ngăn ngừa các vấn đề trước.

Khả năng bảo trì tự động

FPT Cloud WAPPLES có khả năng tự động bảo trì thông qua các công cụ kiểm tra định kỳ. Khi một kỹ sư thực hiện kiểm tra, hệ thống sẽ tạo ra báo cáo bằng cách phân tích nhật ký phát hiện và kiểm toán cũng như dữ liệu từ tự chẩn đoán thời gian thực. Trước đây, các kỹ sư phải giải thích kết quả kiểm tra bằng lời nói, nhưng với FPT Cloud WAPPLES, các báo cáo tự động đã tóm tắt những kết quả này, giúp quản trị viên có cái nhìn tổng quan khách quan về tình trạng của WAF. Ngoài ra, FPT Cloud WAPPLES còn tự động quản lý bảo trì bằng cách cung cấp chức năng báo động dịch vụ bảo trì, giảm bớt gánh nặng cho quản trị viên.

Việc bảo trì tường lửa web là vô cùng quan trọng, bởi một lỗi nhỏ trong quá trình kiểm tra cũng có thể dẫn đến những hậu quả nghiêm trọng về bảo mật. Đối với tường lửa bảo mật thế hệ trước, các kỹ sư thường phải thực hiện kiểm tra thủ công bằng cách truy cập trang web hàng tháng, hàng quý hoặc nửa năm một lần, tìm kiếm các bất thường của hệ thống như quá tải CPU. Điều này có thể dẫn đến sai sót bởi kết quả kiểm tra sẽ bị ảnh hưởng bởi phán đoán chủ quan của kỹ sư. Tuy nhiên, với tính năng bảo trì tự động, quá trình này trở nên chính xác và khách quan hơn, giảm thiểu đáng kể rủi ro bảo mật.

Trong bối cảnh các cuộc tấn công vào ứng dụng web ngày càng tinh vi và phức tạp, việc trang bị một giải pháp bảo mật hiệu quả là điều cấp thiết. Với các chứng nhận uy tín như CC và GS, FPT Cloud WAPPLES hứa hẹn cung cấp bảo mật mạnh mẽ và toàn diện, khẳng định vị thế là giải pháp bảo mật đáng tin cậy cho các doanh nghiệp.

Cơ hội trải nghiệm FPT Cloud WAPPLES 30 ngày hoàn toàn miễn phí. Số lượng có hạn, chương trình kéo dài đến hết ngày 13/11/2024. Đăng ký ngay tại ĐÂY

ETL và ELT: Những sự khác biệt cần phải biết

11:00 02/10/2024

Trích xuất, chuyển đổi và tải (ETL) cũng như trích xuất, tải và chuyển đổi (ELT) là hai phương pháp xử lý dữ liệu để phân tích. Các tổ chức lớn có hàng trăm (hoặc thậm chí hàng ngàn) nguồn dữ liệu từ mọi khía cạnh trong hoạt động của họ – ví dụ như các ứng dụng, cảm biến, cơ sở hạ tầng CNTT và các đối tác bên thứ ba. Họ phải lọc, sắp xếp và làm sạch khối lượng dữ liệu lớn này để biến chúng trở lên hữu ích cho phân tích và nghiệp vụ thông minh.

Trong bài viết này FPT Cloud chia sẻ thêm những điểm tương đồng và khác biệt giữa 2 phương pháp trong quá trình xử lý dữ liệu.

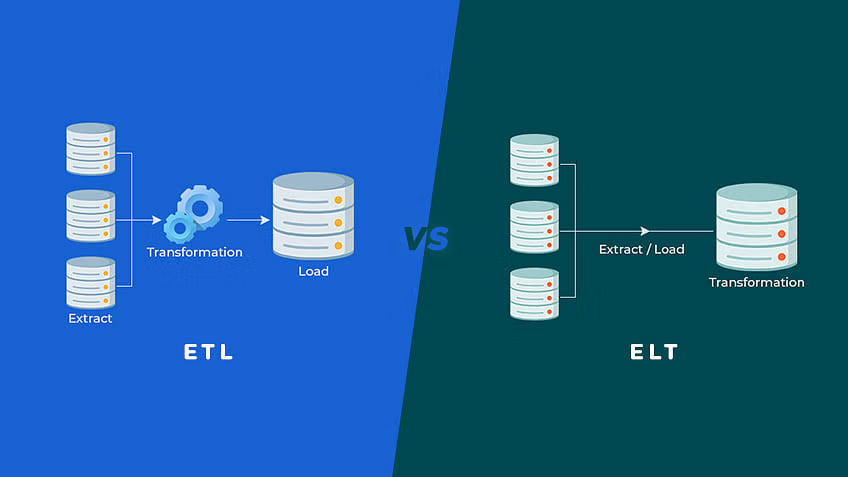

ETL là gì?

ETL là tên viết tắt của Trích xuất, chuyển đổi, và tải (Extract, Transform, Load). Trong quá trình này, một công cụ ETL trích xuất dữ liệu từ các hệ thống nguồn RDBMS khác nhau sau đó chuyển đổi dữ liệu như áp dụng các biến đổi dữ liệu ( tính toán, nối chuỗi v.v. ) và sau đó tải dữ liệu vào hệ thống Data Warehouse. ETL là những luồng từ “nguồn” tới ”đích”. Trong quá trình ETL, engine chuyển đổi sẽ xử lý mọi thay đổi dữ liệu.

ELT là gì?

ELT là một phương pháp khác để tiếp cận công cụ chuyển động dữ liệu. Thay vì chuyển đổi dữ liệu trước khi viết, ELT cho phép “hệ thống đích” chuyển đổi trước. Dữ liệu đầu tiên được sao chép vào “đích” và sau đó được chuyển đổi tại đó. ELT thường được sử dụng với các database No-SQL như Hadoop, Data Appliance hoặc Cloud Installation.

Các quy trình ELT và ETL khác nhau như thế nào?

Tiếp theo, chúng tôi phác thảo các quy trình trích xuất, chuyển đổi và tải (ETL) và trích xuất, tải và chuyển đổi (ELT). Bạn cũng có thể đọc một số thông tin nền tảng lịch sử.

Quy trình ETL

ETL bao gồm ba bước:

Bạn trích xuất dữ liệu thô từ nhiều nguồn khác nhau

Bạn sử dụng một máy chủ xử lý thứ cấp để chuyển đổi dữ liệu

Bạn tải dữ liệu đó vào cơ sở dữ liệu mục tiêu

Giai đoạn chuyển đổi giúp đảm bảo cơ sở dữ liệu mục tiêu tuân thủ các yêu cầu về cấu trúc. Bạn chỉ di chuyển dữ liệu khi dữ liệu đã được chuyển đổi và sẵn sàng.

Quy trình ELT

Đây là ba bước của ELT:

Bạn trích xuất dữ liệu thô từ nhiều nguồn khác nhau

Bạn tải dữ liệu ở trạng thái tự nhiên vào một kho dữ liệu hoặc hồ dữ liệu

Bạn chuyển đổi dữ liệu nếu cần thiết trong khi ở hệ thống mục tiêu

Với ELT, tất cả các quá trình làm sạch, chuyển đổi và bổ sung dữ liệu diễn ra trong kho dữ liệu. Bạn có thể tương tác và chuyển đổi dữ liệu thô nhiều lần nếu cần.

Sự khác nhau giữa ETL và ELT

ETL và ELT khác nhau ở những điểm sau:

ETLELT1. Quy trìnhDữ liệu được chuyển đổi từ server staging sau đó được transfer tới Data warehouse DBDữ liệu vẫn còn trong DB của Data warehouse2. Code UsageĐược sử dụng cho:-Những biến đổi chuyên sâu về tính toán-Lượng data nhỏĐược sử dụng cho lượng data rất lớn3. Biến đổi dữ liệuCác biến đổi được thực hiện trong ETL server/stagingCác biến đổi được thực hiện bên trong “hệ thống đích”4. Thời gian loadDữ liệu trước tiên được load vào staging sau đó mới load vào “đích”. Cần nhiều thời gianDữ liệu được load vào “đích” chỉ 1 lần sau đó mới biến đổi. Nhanh hơn5. Thời gian biến đổiQuá trình ETL bắt buộc cần quá trình “Tranform” hoàn tất. Khi kích thước dữ liệu tăng lên, thời gian chuyển đổi cũng tăng theo.. Trong quá trình ELT, tốc độ không bao giờ phụ thuộc vào kích thước của dữ liệu.6. Thời gian bảo trìNhu cầu bảo trì là rất cao vì cần phải chọn dữ liệu để load và transformNhu cầu bảo trì là rất thấp vì dữ liệu luôn có sẵn7. Độ phức tạp khi bắt đầuỞ giai đoạn đầu thực hiện rất dễ dàngĐể thực hiện quá trình ELT, cần phải có những kiến thức rất sâu về các tools và kĩ năng chuyên môn8. Hỗ trợ Data warehouse?Mô hình ETL được sử dụng cho dữ liệu on-premise, quan hệ và có cấu trúcĐược sử dụng cho cơ sở hạ tầng cloud có thể support các nguồn dữ liệu có cấu trúc và phi cấu trúc9. Hỗ trợ Data LakeKhông supportCho phép sử dụng Data Lake với dữ liệu phi cấu trúc10. Độ phức tạpQuá trình ETL chỉ load những dữ liệu quan trọng, như đã được xác định trước từ thời điểm designQuá trình này bao gồm tất cả quá trình phát triển từ output-backward và load những dữ liệu liên quan11. Chi phíChi phí rất cao cho các doanh nghiệp vừa và nhỏChi phí đầu vào thấp khi sử dụng các phần mềm online làm Services Platforms12. LookupsTrong quá trình ETL, cả 2 bảng Facts và Dimensions cần có sẵn trong StagingTất cả dữ liệu đều sẽ có sẵn vì Extract và Load được thực hiện chỉ trong 1 hành động13. AggregationsĐộ phức tạp tăng lên với dữ liệu thêm vào trong datasetSức mạnh của target platform có thể xử lí một lượng dữ liệu đáng kể 1 cách nhanh chóng14. Tính toánGhi đè lên cột đang có hoặc cần cắm cờ và đẩy sang “đích”Dễ dàng thêm cột đã được tính toán vào bảng hiện có.15. MaturityETL đã được sử dụng trong hơn 2 thập kỷ. Nó có bộ tài liệu tốt và dễ dàng để thực hànhKhái niệm tương đối mới và khá phức tạp để triển khai16. HardwareHầu hết các tools đều có yêu cầu về hardware riêng biệt, tương đối đắt tiềnChi phí cho phần cứng hệ thống điện toán đám mây không phải là vấn đề to tát17. Hỗ trợ dữ liệu phí cấu trúcChủ yếu hỗ trợ dữ liệu quan hệ cấu trúcCó hỗ trợ sẵn cho dữ liệu phi cấu trúc

So sánh về thời điểm nên sử dụng ETL hay ELT

Trích xuất, tải và chuyển đổi (ELT) là lựa chọn tiêu chuẩn cho các phân tích hiện đại. Tuy nhiên, bạn có thể cân nhắc trích xuất, chuyển đổi và tải (ETL) trong các tình huống sau đây.

Cơ sở dữ liệu cũ

Đôi khi, bạn sẽ hưởng lợi nhiều hơn khi sử dụng ETL để tích hợp với cơ sở dữ liệu cũ hoặc các nguồn dữ liệu của bên thứ ba có các định dạng dữ liệu đã xác định trước. Bạn chỉ phải chuyển đổi và tải dữ liệu một lần vào hệ thống của bạn. Sau khi chuyển đổi, bạn có thể sử dụng dữ liệu hiệu quả hơn cho tất cả các phân tích trong tương lai.

Thử nghiệm

Trong các tổ chức lớn, các kỹ sư dữ liệu tiến hành các thử nghiệm – ví dụ như khám phá các nguồn dữ liệu ẩn để phân tích và thử những ý tưởng mới để trả lời các truy vấn về hoạt động kinh doanh. ETL rất hữu ích trong các thử nghiệm dữ liệu để hiểu cơ sở dữ liệu và tính hữu dụng của cơ sở dữ liệu trong một tình huống cụ thể.

Phân tích phức tạp

ETL và ELT có thể được sử dụng cùng nhau cho các phân tích phức tạp sử dụng nhiều định dạng dữ liệu từ nhiều nguồn khác nhau. Các nhà khoa học dữ liệu có thể thiết lập quy trình ETL từ một số nguồn và sử dụng ELT với phần còn lại. Điều này cải thiện hiệu quả phân tích và tăng hiệu năng của ứng dụng trong một số trường hợp.

Ứng dụng IoT

Các ứng dụng Internet vạn vật (IoT) sử dụng luồng dữ liệu cảm biến thường hưởng lợi từ ETL thay vì ELT. Ví dụ: dưới đây là một số trường hợp sử dụng phổ biến cho ETL tại biên:

Bạn muốn nhận dữ liệu từ các giao thức khác nhau và chuyển đổi dữ liệu thành các định dạng dữ liệu chuẩn để sử dụng trong khối lượng công việc trên đám mây

Bạn muốn lọc dữ liệu tần suất cao, thực hiện các hàm tính trung bình trên các tập dữ liệu lớn, sau đó tải các giá trị đã tính trung bình hoặc đã lọc với tốc độ chậm hơn

Bạn muốn tính giá trị từ các nguồn dữ liệu khác nhau trên thiết bị cục bộ và gửi các giá trị đã lọc tới backend của đám mây

Bạn muốn làm sạch, chống trùng lặp hoặc điền vào các thành phần dữ liệu chuỗi thời gian bị thiếu

Tổng quan lại:

ETL là viết tắt của Extract, Transform và Load trong khi ELT là viết tắt của Extract, Load, Transform.

Trước tiên, ETL load data vào staging server sau đó mới mới sang “đích” trong khi ELT load thẳng dữ liệu vào trực tiếp “đích”.

Mô hình ETL được sử dụng cho dữ liệu on-premises, dữ liệu có cấu trúc và quan hệ trong khi ELT được sử dụng cho các nguồn dữ liệu có cấu trúc và phi cấu trúc trên hệ thống đám mây mở rộng.

ETL chủ yếu được sử dụng cho một lượng nhỏ dữ liệu trong khi ELT được sử dụng cho lượng dữ liệu lớn.

ETL không cung cấp hỗ trợ Lake Data trong khi ELT cung cấp hỗ trợ Lake Data.

ETL rất dễ thực hiện trong khi ELT yêu cầu các kỹ năng thích hợp để thực hiện và duy trì.

Giải bài toán dữ liệu hiệu quả cho tổ chức Việt với nền tảng toàn diện FPT Cloud Data Platform

FPT Cloud Data Platform là một giải pháp công nghệ toàn diện được triển khai trên cơ sở hạ tầng đám mây để quản lý, lưu trữ, xử lý và phân tích dữ liệu. Đây là một môi trường tích hợp cho phép các doanh nghiệp dễ dàng làm việc với dữ liệu từ nhiều nguồn khác nhau, cung cấp khả năng mở rộng linh hoạt và truy cập từ bất kỳ đâu. FPT Cloud Data Platform có khả năng bao quát các bài toán lớn về dữ liệu của các cơ quan, tổ chức với 4 giải pháp chính từ: Kết nối và tổng hợp dữ liệu nhiều nguồn; Lưu trữ dữ liệu, xử lý dữ liệu; Khai phá và trực quan hóa dữ liệu.

Nhờ khả năng cho phép kết nối dữ liệu từ đa nguồn mà không cần phụ thuộc đơn vị quản lý nguồn dữ liệu gốc, không làm gián đoạn vận hành hệ thống hiện tại, FPT Cloud Data Platform giúp các tổ chức duy trì kết nối, liên thông CSDL dùng chung và cung cấp dịch vụ tới các cấp liên tục, hiệu quả.

Liên hệ với chúng tôi để được tư vấn chi tiết và dùng thử giải pháp FPT Cloud Data Platform Tại đây

Hotline: 1900 638 399

Email: support@fptcloud.com

Support: m.me/fptsmartcloud

Giải pháp nhận diện, ứng cứu, xử lý sự cố tấn công mã hóa dữ liệu cho doanh nghiệp

13:58 26/09/2024

Sáng ngày 19/09, hội thảo Phòng bệnh hơn chữa bệnh trong an toàn bảo mật thông tin đã diễn ra thành công với sự tham gia đông đảo của các nhà quản lý, lãnh đạo công nghệ của các doanh nghiệp tại TP Hồ Chí Minh.

Tại sự kiện, các chuyên gia đến từ FPT Smart Cloud, Fortinet Vietnam, Veeam Vietnam đã chia sẻ những kiến thức chuyên sâu về các mối nguy hại bảo mật doanh nghiệp phải đối mặt, cũng những kinh nghiệm thực tế từ các case study của các công ty lớn trên thế giới như Canon, EAV, City of Saratora.

Hội thảo đã mở ra các cuộc thảo luận sôi nổi về cách ứng dụng giải pháp trong bài toán thực tế tại các doanh nghiệp, với sự tư vấn trực tiếp từ các chuyên gia công nghệ của FPT Smart Cloud, Fortinet Vietnam, Veeam Vietnam.

Cùng nhìn lại một số khoảnh khắc đáng nhớ tại sự kiện.

Liên hệ với chúng tôi để được tư vấn chi tiết về các giải pháp, dịch vụ bảo mật và sao lưu/ khôi phục dữ liệu cho doanh nghiệp.

Hotline: 1900 638 399

Email: support@fptcloud.com

Support: m.me/fptsmartcloud

FPT Cloud Portal ra mắt tính năng Mobile App giúp dễ dàng theo dõi các tài nguyên quan trọng

13:20 26/09/2024

Nằm trong lộ trình phát triển sản phẩm nhằm tối ưu trải nghiệm người dùng, FPT Cloud chính thức ra mắt tính năng Mobile App, giúp người dùng theo dõi các tài nguyên quan trọng, cập nhật liên tục về trạng thái và quá trình vận hành một cách dễ dàng.

1. Giới thiệu chung về FPT Cloud Mobile App

Ứng dụng di động FPT Cloud là một công cụ mạnh mẽ giúp người dùng theo dõi tài nguyên từ bất cứ đâu. Với tính năng này, người dùng có thể nhanh chóng và dễ dàng kiểm tra trạng thái chi tiết của tài nguyên, theo dõi chi tiết thanh toán và gửi yêu cầu hỗ trợ khi gặp sự cố. Cụ thể:

Dễ dàng giám sát và quản lý toàn bộ tài nguyên của mình trên FPT Cloud ngay từ thiết bị di động: Ứng dụng cho phép người dùng truy cập và kiểm soát các dịch vụ một cách tiện lợi, mọi lúc, mọi nơi mà không cần phụ thuộc vào máy tính.

Theo dõi tình trạng hoạt động của các tài nguyên quan trọng như Compute Engine và hệ thống mạng lưới (Networking) trong thời gian thực: Điều này giúp người dùng nhanh chóng phát hiện bất kỳ sự cố nào có thể ảnh hưởng đến hiệu suất của hệ thống.

Xem chi tiết hóa đơn và quản lý chi phí trực tiếp ngay trên thiết bị di động: Giúp người dùng dễ dàng kiểm soát ngân sách và quản lý tài chính một cách hiệu quả hơn mà không cần phải truy cập vào hệ thống qua trình duyệt.

Nhận ngay thông báo về các sự cố hoặc lỗi xảy ra, phản hồi kịp thời từ bất kỳ đâu: Nhờ đó, mọi vấn đề được xử lý nhanh chóng, giảm thiểu tối đa thời gian gián đoạn và đảm bảo hệ thống của người dùng luôn hoạt động ổn định và liên tục.

2. Chi tiết tính năng

a. Cung cấp thông tin tổng quan

FPT Cloud Mobile App cung cấp cái nhìn trực quan và dễ hiểu về tất cả các tài nguyên mà người dùng đang sở hữu, giúp người dùng theo dõi và quản lý hệ thống một cách hiệu quả và thuận tiện.

b. Theo dõi danh sách tài nguyên

Người dùng có thể dễ dàng xem chi tiết các tài nguyên của mình, bao gồm quản lý Instance Manangement, Storage disk, Subnet, Security group, Floating IP, giúp theo dõi và quản lý hệ thống một cách toàn diện và hiệu quả.

c. Quản lý chi tiết hóa đơn

Với ứng dụng di động FPT Cloud, người dùng có thể dễ dàng xem chi tiết thanh toán và ước tính chi phí, giúp quản lý ngân sách hiệu quả và chủ động kiểm soát các khoản chi tiêu cho tài nguyên đám mây một cách thuận tiện, mọi lúc mọi nơi.

d. Kiểm tra thông tin profile

Người dùng có thể xem thông tin hồ sơ cá nhân chi tiết, bao gồm Account. Settings và Send support ticket, đảm bảo mọi thắc mắc được giải quyết nhanh chóng và kịp thời.

Link download FPT Mobile App:

Android: https://play.google.com/store/apps/details?id=com.fpt.fptcloud

IOS: https://apps.apple.com/vn/app/fpt-cloud/id6572293208?l=vi

QR code download FPT Mobile App:

Liên hệ với chúng tôi để được tư vấn chi tiết về các giải pháp, dịch vụ của FPT Cloud

Hotline: 1900 638 399

Email: support@fptcloud.com

Support: m.me/fptsmartcloud

Tích hợp dữ liệu: Công cụ hàng đầu cho hoạt động quản trị dữ liệu trong doanh nghiệp

11:23 26/09/2024

Trong kỷ nguyên công nghệ 4.0, dữ liệu là kho "vàng" cho mọi hoạt động ra quyết định của doanh nghiệp. Tuy nhiên, một thực trạng phổ biến hiện nay của nhiều doanh nghiệp là tình trạng dữ liệu bị phân mảnh, rời rạc khi bị lưu trữ ở nhiều nguồn khác nhau: như cơ sở dữ liệu, hệ thống CRM, ERP hay POS…

Vậy làm sao để dữ liệu được thống nhất và góp phần xây dựng vào bức tranh toàn cảnh về hoạt động kinh doanh của doanh nghiệp? Data Integration, tức Tích hợp dữ liệu, là một giải pháp then chốt giúp nhà quản trị giải quyết vấn đề “nhức nhối” trên. Không chỉ là cầu nối giữa các nguồn dữ liệu nhỏ lẻ, rời rạc, tích hợp dữ liệu mang lại lợi ích to lớn trong các quyết định toàn diện và tiềm năng của doanh nghiệp.

Cùng FPT Cloud tìm hiểu về các phương pháp tích hợp dữ liệu hiệu quả trong bài viết dưới đây!

Tích hợp dữ liệu là gì?

Tích hợp dữ liệu (Data Integration), là quá trình tạo cầu nối, gắn kết các nguồn dữ liệu rời rạc, phi tập trung để tạo thành một thể thống nhất. Với phương pháp này, doanh nghiệp hoạt động triển khai toàn bộ dữ liệu trên một nền tảng thống nhất. Trong đó, người dùng có thể truy vấn dữ liệu trên một hệ thống đồng bộ, liền mạch từ nhiều nguồn khác nhau một cách dễ dàng.

Tích hợp dữ liệu là tương lai của hoạt động quản lý tổng thể và lưu trữ dữ liệu an toàn trong mọi tổ chức. Không chỉ hỗ trợ các doanh nghiệp trong hoạt động quản lý, khai thác tối đa dữ liệu hiệu quả, tích hợp dữ liệu còn cải thiện khả năng phân tích, ghép nối thông tin các phòng ban và mang lại rất nhiều lợi ích to lớn trong hoạt động bảo mật, vận hành của doanh nghiệp.

Hãy hình dung bạn đang làm việc với một hệ thống “hỗn độn” gồm báo cáo Excel, bảng tính Access, và tập tin CSV… Các số liệu thống kê từ các nguồn trên lại lẻ tẻ, không được tổng hợp trực quan dẫn tới hệ quả nhà quản trị đưa ra các đánh giá thiếu bao quát và dự đoán có tính chính xác thấp.

Việc tích hợp dữ liệu sẽ giúp bạn dọn dẹp “chiến trường” và sắp xếp các thông tin một cách có trật tự, khoa học và hơn hết là tích hợp trên một nền tảng, giúp bạn dễ dàng tìm kiếm, phân tích và trích xuất dữ liệu khi cần thiết.

Phân biệt Data Integration và Application Integration

Tích hợp dữ liệu (Data Integration) và tích hợp ứng dụng (Application Integration) đều là những kỹ thuật quan trọng được sử dụng cho doanh nghiệp trong hành trình chuyển đổi số. Vậy đâu là phương pháp phù hợp cho doanh nghiệp của bạn? Hãy cùng Gimasys khám phá sự khác biệt giữa hai kỹ thuật này:

Data IntegrationApplication IntegrationMục tiêuTập hợp dữ liệu từ các nguồn khác nhau thành một dạng thống nhất. Điều này cho phép người dùng có cái nhìn toàn cảnh về dữ liệu và hỗ trợ tạo ra các báo cáo, phân tích chi tiết hơn.Kết nối các ứng dụng, nền tảng trong hay ngoài hệ thống để chúng có thể trao đổi dữ liệu và hoạt động cùng nhau. Điều này giúp tự động hóa quy trình và cải thiện hiệu quả hoạt động.Nguyên lý hoạt độngDữ liệu được trích xuất từ các nguồn khác nhau (cơ sở dữ liệu, bảng tính, CRM), được chuyển đổi thành một định dạng chung và sau đó được tải vào một kho lưu trữ tập trung (như data warehouse, data lake).Các ứng dụng được kết nối với nhau thông qua các API (Giao diện lập trình ứng dụng) hoặc các giao thức khác. Điều này cho phép các ứng dụng truyền dữ liệu theo thời gian thực (real-time) và hành động ngay với thiết lập được cài đặt sẵn.Ứng dụngThường được sử dụng cho hoạt động phân tích kinh doanh (BI), báo cáo và học máy.Thường được sử dụng để tự động hóa các quy trình làm việc, chẳng hạn như xử lý đơn hàng, quản lý khách hàng và tích hợp chuỗi cung ứng.

Tại sao doanh nghiệp nên triển khai tích hợp dữ liệu?

Trong thời đại của dữ liệu lớn (Big Data), các bộ dữ liệu khổng lồ đã, đang và sẽ trở thành “mỏ vàng” quý giá, giúp doanh nghiệp đưa ra các quyết định quản trị kinh doanh sáng suốt và xây dựng được lợi thế cạnh tranh trong ngành. Một doanh nghiệp nếu biết tận dụng triệt để dữ liệu: từ tập hợp, liên kết, tới phân tích và ứng dụng chúng trong hoạt động kinh doanh, sẽ đi nhanh hơn những đối thủ của mình “một bước”.

Data Integration, tích hợp dữ liệu, là một trong những giải pháp trọng yếu giúp doanh nghiệp khai thác dữ liệu hiệu quả. Không chỉ hỗ trợ truy vấn trong bộ dữ liệu “khổng lồ”, tích hợp dữ liệu mang lại nhiều lợi ích cho doanh nghiệp trọng hoạt động kinh doanh thông minh, phân tích dữ liệu khách hàng. Ngoài ra, khi tích hợp dữ liệu trên một nền tảng thống nhất, doanh nghiệp có thể làm giàu cho kho lưu trữ dữ liệu (Data Warehouse) và cung cấp các thông tin cụ thể theo mốc thời gian thực.

Ngoài Big Data, chuyển đổi số cũng là xu hướng tất yếu và là điều kiện tiên quyết để đánh giá một doanh nghiệp có tiềm năng phát triển hay không. Trong đó, tích hợp dữ liệu cũng là nhân tố nền tảng cho hoạt động chuyển đổi số của doanh nghiệp, giúp tự động hóa quy trình làm việc, tối ưu hóa vận hành và tạo ra trải nghiệm khách hàng xuất sắc.

Nói tóm lại, những giá trị mà Data Integration, tức tích hợp dữ liệu, đem lại cho người dùng là cực kỳ to lớn:

Phá vỡ rào cản thông tin, kết nối các nguồn dữ liệu rời rạc từ nhiều hệ thống khác nhau.

Quản lý, lưu trữ, kết nối dữ liệu thành một thể thống nhất.

Tự động hóa các quy trình thủ công, giúp doanh nghiệp tiết kiệm chi phí và nguồn lực.

Hỗ trợ báo cáo, nghiệp vụ thông minh và phân tích dữ liệu doanh nghiệp nâng cao.

Đưa ra bức tranh toàn cảnh về thị trường, giúp doanh nghiệp hiểu rõ về khách hàng.

Cung cấp nguồn dữ liệu chính xác, cập nhật chi tiết và đồng bộ các chỉ số cần thiết.

Kiểm soát phân quyền dữ liệu, nâng cao tính bảo mật và an toàn thông tin.

Ứng dụng của Data Integration trong doanh nghiệp

Dữ liệu bùng nổ, nhiều doanh nghiệp đã triển khai tích hợp dữ liệu trong hoạt động quản trị của mình. Trong đó, giải pháp được ứng dụng phổ biến nhất trong lĩnh vực Máy học, Phân tích dự đoán và Điện toán đám mây.

Máy học (Machine Learning)

Ngay từ tên gọi, Machine Learning đã cho thấy công nghệ này hoạt động hiệu quả nhất khi được học từ nguồn dữ liệu đa dạng, chất lượng và nhất quán. Nhắc tới máy học (ML), quá trình này liên quan tới việc đào tạo AI từ nguồn dữ liệu đầu vào, từ đó đưa ra các giải pháp phù hợp nhất cho người dùng.

Tuy nhiên, trên thực tế, dữ liệu thường bị phân tán, có đầu vào ở nhiều định dạng khác nhau. Điều này gây khó khăn cho máy học để cho ra những sản phẩm đầu ra chất lượng, đáp ứng nhu cầu và mong muốn của người dùng. Đây cũng chính là những thách thức mà tích hợp dữ liệu có thể giải quyết:

Nâng cao độ chính xác của mô hình: Dữ liệu được tích hợp và chuẩn hóa giúp mô hình học máy học được hiệu quả hơn, đưa ra dự đoán chính xác hơn.

Tăng tốc độ đào tạo mô hình: Việc truy cập và xử lý dữ liệu nhanh chóng giúp rút ngắn thời gian đào tạo mô hình, tiết kiệm chi phí và thời gian.

Cải thiện khả năng mở rộng: Khi tích hợp dữ liệu, doanh nghiệp có thể dễ dàng bổ sung các nguồn dữ liệu mới, cho phép mô hình học máy thích ứng và cập nhật liên tục.

Phân tích dự đoán (Predictive Analytics)

Phân tích dự đoán là công cụ đắc lực hỗ trợ doanh nghiệp dự đoán xu hướng, đưa ra quyết định phù hợp. Tuy nhiên, để có được dự đoán sát với thực tế nhất, doanh nghiệp cần cung cấp nguồn dữ liệu đầu vào chính xác và hữu ích cho quá trình phân tích.

Với tích hợp dữ liệu (Data Integration), nhà quản trị có thể kết nối các nguồn dữ liệu rời rạc, đa dạng từ nhiều hệ thống khác nhau như:

Cơ sở dữ liệu quan hệ (RDBMS)

Dữ liệu phi cấu trúc (Unstructured Data)

Dữ liệu cảm biến IoT (Internet of Things)

Dữ liệu từ các ứng dụng di động

Nhờ tích hợp dữ liệu, doanh nghiệp có thể thu thập và tổng hợp thông tin từ mọi khía cạnh của hoạt động kinh doanh, giúp nâng cao độ chính xác và hiệu quả của dự đoán. Bên cạnh đó, với dữ liệu đầu vào được sắp xếp khoa học và thống nhất, tốc độ phân tích sẽ được cải thiện và rút ngắn thời gian ra quyết định của nhà quản trị.

Đặc biệt, trong các tổ chức, doanh nghiệp ứng dụng công nghệ AI vào quá trình phân tích dữ liệu, việc tích hợp dữ liệu không chỉ đưa ra một đầu vào chất lượng mà còn cải thiện hiệu suất hoạt động của AI.

Chuyển đổi lên điện toán đám mây

Điện toán đám mây (Cloud Computing) là một trong những mô hình phổ biến được đa số các doanh nghiệp hiện nay sử dụng với khả năng mở rộng và truy cập dữ liệu mọi lúc mọi nơi. Tuy nhiên, việc di chuyển tất cả cơ sở dữ liệu từ hệ thống truyền thống lên đám mây đôi khi khá cồng kềnh và gây gián đoạn cho hoạt động vận hành của doanh nghiệp.

Tích hợp dữ liệu, trong đó có sử dụng phần mềm trung gian để dịch chuyển dữ liệu mà không gây gián đoạn, sẽ giúp doanh nghiệp giải quyết bài toán trên. Thay vì di chuyển tất cả dữ liệu cùng lúc, Data Integration cho phép doanh nghiệp thực hiện quá trình chuyển đổi một cách linh hoạt và hiệu quả:

Giảm thiểu gián đoạn hoạt động: Các phòng ban có thể tiếp tục hoạt động bình thường trong khi dữ liệu được di chuyển lên đám mây.

Tối ưu và tăng cường hiệu quả hoạt động: Tự động hóa nhiều quy trình thủ công, giúp tiết kiệm thời gian và chi phí.

Cải thiện bảo mật, khắc lục lỗ hổng quản lý: Đảm bảo dữ liệu được bảo mật và tuân thủ các quy định an toàn dữ liệu đề ra.

Những khó khăn doanh nghiệp thường gặp phải trong quá trình tích hợp dữ liệu

Tích hợp dữ liệu là một quá trình phức tạp, đòi hỏi doanh nghiệp cần chuẩn bị kỹ lượng và lên kế hoạch quản trị rủi ro trong quá trình phân luồng và thống nhất dữ liệu. Dưới đây là một số khó khăn nhà quản trị thường gặp phải khi triển khai tích hợp dữ liệu cho doanh nghiệp của mình:

Chất lượng dữ liệu không đạt chuẩn

Chất lượng dữ liệu ở đây được thể hiện ở 3 yếu tố, trong đó nếu thiếu 1 trong 3, kết quả thu về đều có thể bị ảnh hưởng và gây khó khăn cho doanh nghiệp trong quá trình thực thi:

Tính nhất quán: Dữ liệu từ các nguồn khác nhau có thể có các định dạng, đơn vị đo lường, mã hóa khác nhau, gây khó khăn cho doanh nghiệp trong hành trình thu thập, đối sánh và kết hợp.

Tính đầy đủ: Trên thực tế, không phải tệp dữ liệu nào cũng đầy đủ các trường quan trọng, dẫn tới khoảng trống trong phân tích dữ liệu và dẫn tới kết quả thiếu chính xác.

Tính đúng đắn: Dữ liệu có thể chứa các lỗi nhập liệu hoặc các sai sót khác ảnh hưởng đến độ chính xác của kết quả.

Tính phức tạp khi làm việc với hệ thống

Trong quá trình tích hợp, nhà quản trị đòi hỏi phải cập nhật kiến thức và đưa ra các phương án phù hợp khi xử lý nhiều nguồn dữ liệu khác nhau:

Số lượng nguồn dữ liệu lớn: Việc quản lý và kết nối nhiều nguồn dữ liệu khác nhau đòi hỏi nhiều tài nguyên, thời gian và các nỗ lực từ nhiều bộ phận. Do vậy, nhà quản trị cần nghiên cứu và đưa ra các phương án phòng ngừa theo cố vấn từ các chuyên gia trong ngành công nghệ thông tin.

Cấu trúc dữ liệu phức tạp: Các hệ thống kế thừa (Legacy Systems) có thể có cấu trúc dữ liệu phức tạp và gây khó khăn cho người dùng trong quá trình sử dụng. Vì vậy, hãy đảm bảo mọi nhân viên trong công ty có thể nắm được các vận hành và nguyên lý sử dụng phần mềm.

Tiêu tốn nhiều chi phí và thời gian trong giai đoạn đầu triển khai

Quá trình tích hợp dữ liệu là một hành trình dài hạn đòi hỏi doanh nghiệp cần kiên trì và tiêu tốn nhiều nguồn lực (phần cứng, phần mềm, chi phí nhân lực) hay thời gian triển khai. Lưu ý rằng tiến độ kế hoạch có thể kéo dài hơn dự kiến hay tốn kém trong đầu tư vào các công cụ, phần mềm phục vụ việc chuyển đổi.

Các phương pháp tích hợp dữ liệu

Gộp dữ liệu (Data Federation)

Phương pháp này hoạt động dựa trên nguyên lý trích xuất, làm sạch và lưu trữ dữ liệu vật lý tại một vị trí duy nhất. Điều này cho phép nhiều cơ sở dữ liệu hoạt động như một, cung cấp một nguồn dữ liệu duy nhất cho các ứng dụng front-end. Cơ chế này sẽ cắt giảm chi phí cơ sở hạ tầng dữ liệu, chi phí lưu trữ. Tuy nhiên tồn tại nhược điểm là hiệu suất truy cập có thể chậm hơn, yêu cầu truy vấn phức tạp hơn.

Sao chép dữ liệu (Data Replication)

Phương pháp này tạo ra các bản sao toàn bộ hay một phần dữ liệu từ kho lưu trữ gốc sang kho đích, trong đó tạo ra dữ liệu trùng lặp thay vì di chuyển cồng kềnh qua các hệ thống khác nhau. Giải pháp này sẽ khá phù hợp với các doanh nghiệp vừa và nhỏ, có nguồn dữ liệu hạn chế do nhược điểm tốn thêm chi phí lưu trữ, tiềm ẩn nhiều nguy cơ sai lệch dữ liệu hoặc thiếu đồng bộ trên toàn hệ thống.

Ảo hóa dữ liệu (Data Virtualization)

Tương tự như sao chép dữ liệu, phương pháp ảo hóa nói không với việc di chuyển dữ liệu giữa các hệ thống. Việc ảo hóa dữ liệu sẽ tạo ra một lớp xem ảo, trích xuất dữ liệu từ tất cả các nguồn trong hệ thống quản lý của doanh nghiệp.

Tại đây, người dùng truy cập dữ liệu thông qua một giao diện thống nhất mà không cần biết chi tiết về nguồn gốc dữ liệu. Phương pháp này khá linh hoạt, dễ dàng mở rộng và có thể truy cập dữ liệu nhanh chóng. Tuy nhiên một hạn chế tồn đọng đó là sự phức tạp của chúng trong hoạt động triển khai, đòi hỏi công nghệ cao và nguồn lực lớn. Do vậy, chi phí sẽ phù hợp nhất với các doanh nghiệp lớn, có nguồn lực đủ mạnh.

Liên kết dữ liệu (Data Linking)

Phương pháp này tạo một hệ thống cơ sở dữ liệu ảo trên nhiều nguồn dữ liệu và hoạt động tương tự như Data Virtualization. Chúng tạo ra mối liên hệ giữa các bản ghi dữ liệu từ các nguồn khác nhau dựa trên các thuộc tính chung. Chính vì vậy, để triển khai phương án tích hợp dữ liệu này, doanh nghiệp cần phân loại và sắp xếp dữ liệu có nguồn tương ứng. Ngoài ra, có thể gặp khó khăn với dữ liệu phi cấu trúc.

Giải bài toán dữ liệu hiệu quả cho tổ chức Việt với nền tảng toàn diện FPT Cloud Data Platform

FPT Cloud Data Platform là một giải pháp công nghệ toàn diện được triển khai trên cơ sở hạ tầng đám mây để quản lý, lưu trữ, xử lý và phân tích dữ liệu. Đây là một môi trường tích hợp cho phép các doanh nghiệp dễ dàng làm việc với dữ liệu từ nhiều nguồn khác nhau, cung cấp khả năng mở rộng linh hoạt và truy cập từ bất kỳ đâu. FPT Cloud Data Platform có khả năng bao quát các bài toán lớn về dữ liệu của các cơ quan, tổ chức với 4 giải pháp chính từ: Kết nối và tổng hợp dữ liệu nhiều nguồn; Lưu trữ dữ liệu, xử lý dữ liệu; Khai phá và trực quan hóa dữ liệu.

Nhờ khả năng cho phép kết nối dữ liệu từ đa nguồn mà không cần phụ thuộc đơn vị quản lý nguồn dữ liệu gốc, không làm gián đoạn vận hành hệ thống hiện tại, FPT Cloud Data Platform giúp các tổ chức duy trì kết nối, liên thông CSDL dùng chung và cung cấp dịch vụ tới các cấp liên tục, hiệu quả.

Liên hệ với chúng tôi để được tư vấn chi tiết và dùng thử giải pháp FPT Cloud Data Platform Tại đây

Hotline: 1900 638 399

Email: support@fptcloud.com

Support: m.me/fptsmartcloud