Blogs Tech

Danh mục

Chia sẻ kiến thức FPT Cloud

Hướng dẫn cách gửi Mail trên máy tính cùng các tùy chọn khác

14:21 13/08/2024

Cách gửi Mail thực hiện như thế nào để tận dụng hết mọi tính năng? Đây là câu hỏi không phải ai cũng trả lời được một cách toàn diện nhất. Nếu bạn là người chuyên trao đổi công việc qua thư điện tử, đừng bỏ qua bài viết này nhé! FPT Cloud sẽ hướng dẫn cách gửi Mail trên máy tính với từng trường hợp. Hãy đọc ngay để làm việc chuyên nghiệp và hiệu quả hơn.

>>> Xem thêm: Dịch vụ cho thuê VPS tốc độ cao giá rẻ, uy tín tại FPT Cloud

1. Hướng dẫn cách gửi Mail đơn giản nhất

Để bắt đầu, bạn nên học cách gửi Mail trên máy tính. Bởi lẽ, đây là thiết bị phục vụ thường trực cho mọi công việc. Đối với hình thức trao đổi thư điện tử trên Android, Iphone và Ipad cũng tương tự. Dưới đây là những bước căn bản nhất dành cho bạn:

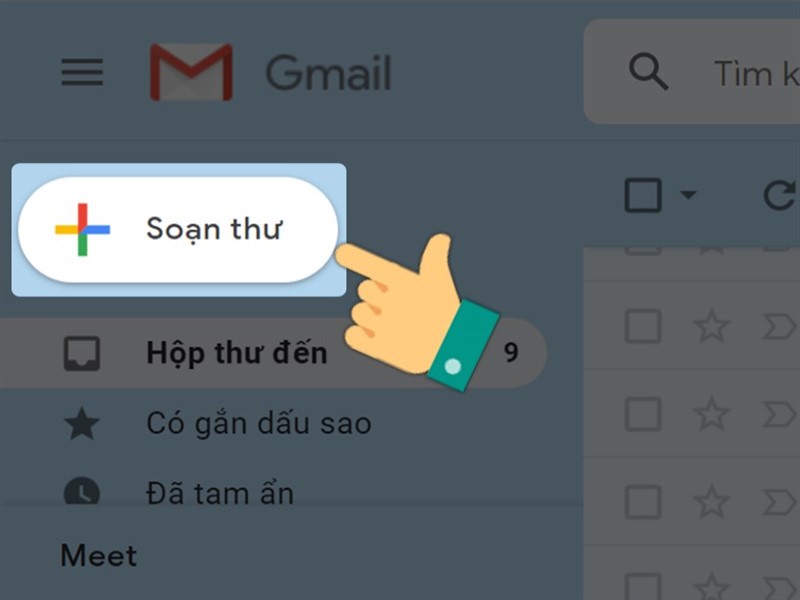

Bước đầu tiên để học cách gửi Mail là truy cập vào Gmail.

Hướng mắt sang phía trên cùng ở bên trái, nhấp vào biểu tượng “Soạn thư”.

Trong trường “Tới”, bạn cần thêm địa chỉ Mail của người nhận. Để gửi cho một số đối tượng cùng lúc, bạn dùng chức năng “Cc” và “Bcc”. Từng loại có ý nghĩa như thế nào sẽ được giải thích trong phần bên dưới.

Thêm tiêu đề theo mục đích gửi thư của bạn. Phần này nên để ngắn gọn, dễ hiểu để kiểm soát tốt hơn.

Ngay bên dưới là khoảng trống để nhập văn bản, nội dung thư bạn muốn gửi đi.

Nhấp nút “Gửi” ở cuối trang là đã hoàn tất cơ bản cách gửi Mail.

Khi mới làm quen cách gửi Gmail trên máy tính, bạn nên làm theo từng bước hướng dẫn như trên. Nhiều người thường tập trung viết nội dung đầu tiên và sau đó quên đặt tiêu đề. Điều đó làm ảnh hưởng không nhỏ đến hiệu quả truyền tải thông tin.

[caption id="attachment_26366" align="aligncenter" width="800"] Bước đầu tiên trọng cách gửi Mail là nhấn vào mục “Soạn thư”[/caption]

>>> Xem thêm: Cách đổi mật khẩu Gmail chi tiết trên điện thoại PC

2. Cách gửi Mail trên máy tính bằng chế độ bảo mật

Trước khi đến với cách gửi Mail trên máy tính này, bạn cần xác định loại tài khoản mình đang sử dụng. Nếu đó là Acccount làm việc do công ty tạo hoặc được trường học cấp sẽ cần lưu tâm hơn.

Trong trường hợp này, bạn liên hệ với quản trị viên. Họ sẽ kiểm tra và phản hồi lại để đảm bảo có thể sử dụng chế độ bảo mật. Nếu đó là Gmail cá nhân thông thường không cần thiết làm như vậy. Người sử dụng trực tiếp khai thác tính năng bằng cách sau:

Với cách gửi Mail này, bạn cũng bắt đầu bằng việc truy cập website của Gmail.

Nhấp vào biểu tượng “Soạn thư” góc trên cùng phía bên tay trái, một cửa sổ sẽ hiện lên.

Ở dưới cùng bên phải cửa sổ này sẽ có biểu tượng của chế độ bảo mật. Chức năng được ký hiệu bằng một chiếc khóa đặt cạnh đồng hồ.

Tại đây bạn sẽ thiết lập ngày hết hạn cùng mật mã. Các tùy chọn này có tác động đến cả nội dung văn bản trong thư cũng như mọi tệp đính kèm.

Hướng dẫn cách gửi Mail cùng chế độ bảo mật chỉ đơn giản như vậy nhưng cần lưu ý thêm. Nếu bạn chọn “Không sử dụng mật mã qua SMS”, người nhận dùng ứng dụng Gmail mở được trực tiếp.

Trái lại, khi bạn chọn “Mật mã qua SMS” điều ngược lại sẽ xảy ra. Người kia sẽ nhận được mật mã qua tin nhắn văn bản. Tuy nhiên, bạn cần đảm bảo nhập đúng số điện thoại người nhận chứ không phải số của mình. Sau đó, hãy nhấn “Save” để hoàn tất.

[caption id="attachment_26372" align="aligncenter" width="800"] Chế độ bảo mật giúp giữ kín nội dung Gmail[/caption]

3. Sử dụng tính năng hoàn tác

Trong nhiều trường hợp bạn sẽ phát sinh những điều cần chỉnh sửa nhưng đã lỡ ấn “Gửi”. Nếu vậy cũng đừng lo lắng vì sẽ có khoảng thời gian ngắn sau khi gửi để hủy Email. Thao tác này được gọi là hoàn tác với bước thực hiện như sau:

Sau khi ấn gửi thư sẽ thấy phía dưới cùng bên trái xuất hiện thông báo. Trong đó bao gồm “Đã gửi thư” và tùy chọn “Hoàn tác” hoặc “Xem thư”.

Bạn chỉ cần nhấp vào “Hoàn tác” là hoàn thành. Như vậy, người chỉ định ở trong Mail sẽ không nhận được nữa.

Bên cạnh đó bạn còn có thể chọn khoảng thời gian để lấy lại thư. Nó được tính từ khi nhấn nút “Gửi” tới khi thực sự gửi đi. Khi chưa chắc chắn về quyết định bạn nên tăng số giây lên. Các bước như sau:

Truy cập Gmail.

Bạn sẽ nhìn thấy biểu tượng cài đặt phía trên cùng, bên phải.

Bên cạnh mục “Hoàn tác gửi”, hãy chọn khoảng thời gian hủy là 5, 10, 20 hoặc 30 giây.

Học cách gửi Mail này sẽ giúp bạn chắc chắn truyền tải đến người nhận nội dung chính xác nhất. Điều này càng quan trọng hơn khi thông tin liên quan tới công việc, giao dịch,…

[caption id="attachment_26376" align="aligncenter" width="800"] Bạn có thể điều chỉnh thời gian hủy gửi[/caption]

4. Phân biệt các tùy chọn thêm người nhận

Khi học cách gửi Mail, nhiều người cảm thấy khá lúng túng vì có nhiều tùy chọn thêm người nhận. Vì thế, phần dưới đây sẽ giúp bạn so sánh và nhận ra bản chất của từng loại. Hãy tham khảo và gửi thư theo cách thông minh nhất nhé!

Tùy chọn

Chức năng

✅Cc

- Bạn có thể thêm địa chỉ Mail của nhiều người nhận vào trường “Cc”.- Đối với kiểu này, người được thêm vào luồng Mail nhằm mục đích nắm được tiến trình công việc. Họ không nhất thiết phải phản hồi lại.- Những người trong mục “Cc” đều nhìn thấy địa chỉ Email của nhau.

✅Bcc

- Cách gửi Mail này cũng áp dụng để nhiều người cùng nhận thư một lúc.- Tuy nhiên, mỗi cá nhân sẽ không biết được danh sách những người cùng nhận chung với mình.- Cuộc hội thoại giữa người nhận trong Bcc và người gửi là độc lập. Những người khác trong danh sách Bcc sẽ không nhìn thấy cũng như không tham gia vào được.

Để gửi cho nhiều người cùng lúc, bạn dùng dấu phẩy để tách biệt tên hoặc địa chỉ Email. Nếu có một nhóm cố định thường xuyên liên lạc có thể tạo group để tiện lợi hơn.

[caption id="attachment_26380" align="aligncenter" width="800"] Người sử dụng cần phân biệt được đặc điểm, chức năng của Cc và Bcc[/caption]

>>> Xem thêm: Theme Wordpress là gì? Hướng dẫn cách add theme Wordpress chi tiết

5. Cách gửi mail trên máy tính thông qua Outlook

Đối với những người thường xuyên làm việc qua Email, công ty yêu cầu thực hiện trên Outlook. Đây là phần mềm quản lý thông tin các nhân của Microsoft. Trao đổi Email là một trong những chức năng chính của công cụ này.

Qua đó, bạn dễ dàng quản lý danh bạ người nhận cùng nhiều tính năng ổn định hơn. Vì thế, học cách gửi Mail qua Outlook cũng rất quan trọng. Các bước gần như tương tự với việc sử dụng Gmail. Cụ thể như sau:

Chọn “Email mới”.

Thêm người nhận, chủ đề và thông điệp trong mục “Đến”.

Nếu muốn Cc hoặc Bcc ai hãy nhấp ô ngay bên dưới.

Khi gửi kèm tệp, nhấn vào chức năng “Attached File”.

Chọn “Gửi”.

[caption id="attachment_26384" align="aligncenter" width="800"] Công cụ Outlook rất thông dụng trong trao đổi thông tin[/caption]

Chỉ với những bước đơn giản như vậy là bạn đã hoàn thành cách gửi Mail trên Outlook. Hãy trải nghiệm để thấy sự nhanh chóng, sắp xếp khoa học đến từ công cụ này.

Những bài viết liên quan:

Hướng dẫn khắc phục lỗi “Outlook data file cannot be accessed”

Hướng dẫn cách cài Mail công ty vào Outlook 2019

Email Hosting là gì? Cách sử dụng dịch vụ Email Hosting hiệu quả

Cách thu hồi Email đã gửi trên Gmail và Outlook chi tiết

Trên đây là những kỹ năng văn phòng cơ bản nhưng rất quan trọng, ai cũng nên thành thạo. Bạn sẽ thấy việc tiếp cận và thực hành dễ hiểu, đơn giản ngay từ lần trải nghiệm đầu tiên. FPT Cloud tin rằng quý bạn đọc đã nắm vững cách gửi Mail hiệu quả nhất.

Subnet Mask là gì? Tìm hiểu về cách chia Subnet Mask từ A – Z

11:53 13/08/2024

Subnet Mask là gì là vấn đề được rất nhiều người quan tâm. Khi truy cập internet, các thiết bị sẽ đều có địa chỉ IP gồm 2 phần, đó là host/client address và network address. Trong đó, 2 thành phần host address và network address sẽ được phân chia bởi Subnet Mask. Vậy subnet mask là gì? Cách chia subnet mask thế nào? Hãy cùng FPT Cloud tìm hiểu chi tiết từ A - Z về Subnet qua bài viết dưới đây.

>>> Xem thêm: Cloud Server là gì? Hoạt động của hệ thống máy chủ đám mây

1. Subnet là gì?

Subnet là một số dạng 32 bit. Để tạo ra Subnet mask, người ta sẽ đặt host bit dưới dạng số 0 và network bit dạng số 1. Từ đó tạo ra các dãy số có dạng nhị phân là 0 và 1 để phân chia địa chỉ IP thành 2 phần, tương ứng với địa chỉ mạng và địa chỉ host.

Địa chỉ mạng thường có số 0 và địa chỉ broadcast thường có số 255. Ngoài ra, địa chỉ IP, Subnet Mask và router sẽ có các cấu trúc riêng. Tùy từng khu vực, từng địa chỉ mà địa chỉ thể hiện sẽ có sự khác biệt. Người dùng có thể dựa vào các số này để xác định chính xác IP và route của mình.

[caption id="attachment_16060" align="aligncenter" width="771"] Giải đáp: subnet là gì?[/caption]

Khi các đơn vị bổ sung subnetworking, đơn vị cần sử dụng subnetting, sau đó chia host thành một subnet. Chính vì thế, khi tìm hiểu subnet là gì, bạn cần lưu ý, mục tiêu chính của subnet mask đó là kích hoạt quá trình subnetting. Trong đó, subnet mask sẽ có tác dụng che địa chỉ IP của bạn dưới dạng các số 32 bit. Đây cũng là lý do vì sao Subnet Mask có từ “mask” - mặt nạ ở trong tên gọi.

2. Cách thức hoạt động của Subnet mask

Sau khi đã tìm hiểu Subnet là gì, chắc chắn bạn sẽ không thể bỏ qua cách thức hoạt động của dạng số này. Như đã giải thích ở trên, Subnet mask chia mạng thành nhiều phần, dưới dạng sub-network hoặc subnet.

Người dùng có thể giảm lưu lượng mạng bằng Subnet mà không cần cài đặt, lắp bổ sung một mạng mới. Điều này giúp việc sử dụng internet dễ dàng hơn. Giờ đây, chỉ cần một mạng tổng, các đơn vị đã có thể chia thành nhiều mạng con để sử dụng mà không lo quá tải hệ thống.

Đặc biệt, với các đơn vị chỉ sử dụng một mạng cục bộ LAN duy nhất và phải chia thành nhiều phân đoạn, việc sử dụng Subnetting sẽ vô cùng quan trọng và cần thiết. Sử dụng subnetting sẽ giúp bạn:

Giảm được lưu lượng tải mạng do giảm khối lượng broadcast

Giúp người dùng có thể làm việc tại nhà nhưng vẫn sử dụng được mạng cục bộ.

Tổ chức có thể vượt qua các ràng buộc của mạng LAN, vượt qua số lượng host tối đa theo quy định.

[caption id="attachment_16080" align="aligncenter" width="771"] Subnet mask chia mạng thành nhiều phần, dưới dạng sub-network hoặc subnet[/caption]

>>> Xem thêm: PING là gì? Đánh giá chỉ số Ping khi kiểm tra tốc độ mạng

3. Cách tính và xác định lớp IP

Để việc sử dụng Subnet mask hiệu quả, người dùng cần lưu ý cách tính và xác định lớp IP. Để xác định, bạn có thể dựa vào các bit bậc cao hoặc bit ở ngoài cùng, bên trái của địa chỉ IP. Bất cứ địa chỉ IP nào cũng có thể được xác định bằng cách làm này. Một địa chỉ IP sẽ có 5 lớp mạng, được chia thành các lớp, đánh ký hiệu từ A - E và địa chỉ IP sẽ nằm trong các lớp này.

Trong đó:

Mạng A thể hiện phần mạng đầu tiên. Người dùng có thể phân chia các host thành octet 2, 3, 4 khi cần thiết. Các mạng có hơn 65.534 host nên sử dụng subnet mask A.

Subnet mask B thể hiện 2 phần octet 1 và 2. Người dùng có thể dùng octet 3 và 4 để phân chia các phần host. Octet 3 và 4 có dạng 16 bit. Các mạng có số lượng host từ 256 - 65.534 host thích hợp để sử dụng Subnet mask class B.

Subnet mask C thể hiện 3 octet 1, 2 và 3. Vì thế, người dùng chỉ có thể phân chia host ở octet 4 và sử dụng trong 8 bit còn lại. Subnet mask C phù hợp với các mạng có số lượng host nhỏ hơn 256.

Subnet mask D dành riêng cho multicast

Subnet mask E không được dùng trong internet thông thường mà thường được sử dụng khi nghiên cứu.

Các lớp mạng A, B, C có thể có subnet mask tự nhiên hoặc mặc định:

Class A: 255.0.0.0

Class B: 255.255.0.0

Class C: 255.255.255.0

Từ đó, người dùng có thể dựa trên subnet mask mặc định để xác định được số lượng Host. Đồng thời, xác định được địa chỉ IP mà mạng cục bộ đang sở hữu.

4. Vì sao cần tính và chia Subnet mask?

Khi tìm hiểu Subnet là gì, nhiều người sẽ thường thắc mắc tại sao cần tính và chia công cụ này. Trên thực tế, hiện nay, hầu hết các công ty, doanh nghiệp, tổ chức đều có nhu cầu truy cập vào mạng LAN cực kỳ lớn. Các đơn vị thường sử dụng nhiều thiết bị như laptop/PC.

Mỗi máy tính sẽ có một dây mạng riêng. Điều này khiến cấu trúc mạng bị ảnh hưởng, tốc độ truy cập chậm đi, bị giới hạn do việc kết nối quá nhiều. Điều này dẫn tới việc khi kết nối sẽ tạo ra các con số khác nhau, không đúng chuẩn.

[caption id="attachment_16064" align="aligncenter" width="771"] Người dùng sẽ sử dụng các lớp từ A – E để phân chia host trong mạng nội bộ[/caption]

Ngoài ra, việc kết nối thiết bị, quản lý thiết bị cũng gặp nhiều khó khăn. Đặc biệt là trong việc tính các chỉ số và số lượng băng thông. Vì thế, subnet mask đã được tạo ra để giúp người dùng giải quyết khó khăn này.

Khi tìm hiểu Subnet là gì, chúng ta đã biết, Subnet mask sẽ phân chia địa chỉ IP. Subnet mask hoạt động thông qua việc hạn chế phạm vi hoạt động, giúp hạn chế, giảm thiểu tối đa tình trạng tắc nghẽn mạng khi sử dụng đồng thời nhiều thiết bị.

Trong quá trình sử dụng, nếu người dùng gặp trục trặc, Subnet mask cũng sẽ bị động khắc phục ở phạm vi cục bộ, không làm ảnh hưởng tới hệ thống mạng chung. Hệ thống mạng lớn sẽ được bảo vệ toàn diện hơn, hiệu quả hơn khi sử dụng Subnet mask.

5. Cách chia Subnet như thế nào?

Subnet mask chia thành các lớp từ A - E. Người dùng sẽ sử dụng các lớp này để phân chia host. Mỗi lớp sẽ tương ứng với 1 số lượng host. Chẳng hạn như lớp C là 256 Host. Để chia subnet, bạn chỉ cần lấy số lượng host này, chia cho tổng số mạng con. Lúc này, số địa chỉ ban đầu vẫn được giữ nguyên. Tuy nhiên, chúng ta đã chia mạng tổng thành các mạng con và mỗi mạng con sẽ có số địa chỉ ít hơn.

[caption id="attachment_16076" align="aligncenter" width="771"] Subnet có vai trò quan trọng trong việc phân chia và quản lý các mạng nội bộ[/caption]

Chẳng hạn như bạn lấy 256 host của lớp C chia cho 8 mạng con. Do trong số 256 Host đã có 2 host được sử dụng để xác định địa chỉ mạng và địa chỉ Broadcast nên chúng ta còn 254 host. Sau khi chia đều cho 8 mạng con, chúng ta có 32 địa chỉ trong mỗi mạng.

Lúc này, các subnet trong mỗi mạng con sẽ cung cấp 2 địa chỉ subnet và broadcast, tức là mỗi mạng con còn sẵn 30 host. Như vậy, số lượng host đã được giảm và việc sử dụng sẽ hiệu quả hơn, việc quản lý cũng dễ dàng hơn.

Tương tự, bạn có thể áp dụng để tính đối với các lớp khác. Đây là một nội dung cực kỳ quan trọng khi bạn tìm hiểu subnet là gì.

>>> Xem thêm: Web server là gì? Tìm hiểu cơ chế hoạt động của web server

6. Hướng dẫn cách tính Subnet Mask chi tiết

Để tính đúng và chính xác subnet mask, bạn cần thực hiện 4 bước sau:

Chuyển đổi sang hệ nhị phân

Tính địa chỉ Subnet

Tìm phạm vi của Host

Tính tổng số Subnet và host trên mỗi mạng riêng.

Trong quá trình tìm hiểu subnet là gì, chắc chắn không thể bỏ qua cách tính kiểu số này. Để giúp người dùng hiểu rõ hơn các tính subnet, chúng ta sẽ cùng tìm hiểu một ví dụ cụ thể với lớp C.

6.1 Bước 1: Chuyển đội sang hệ nhị phân

Trước tiên, tại Class C, người dùng lấy 5 bit để chia cho các mạng con, sau đó để lại 3 bit dùng cho máy chủ. Như vậy, chúng ta có thể có tối đa 32 bit cho 1 mạng con. Sau đó, tiến hành chuyển đổi địa chỉ IP bạn đang có sang hệ nhị phân.

Chẳng hạn, địa chỉ IP có bạn có dạng: 192.168.10.44. Vậy khi đổi sang hệ nhị phân sẽ có dạng:

192

168

10

44

11000000

10101000

00001010

00101100

[caption id="attachment_16084" align="aligncenter" width="771"] Trước tiên, người dùng cần chuyển đổi sang dạng nhị phân[/caption]

6.2 Bước 2: Tính địa chỉ Subnet

Sau khi chuyển sang hệ nhị phân, bạn có thể dễ dàng tính được địa chỉ IP Subnet bằng cách thực hiện theo tác AND theo quy tắc:

1 + 1 = 1

1 + 0 = 0

0 + 1 = 0

0 + 0 = 0

Hãy tính dựa trên IP Host và subnet mask để tìm được địa chỉ subnet chứa host.

6.3 Bước 3: Tìm phạm vi của Host

Trước khi chuyển đổi sang hệ nhị phân, chúng ta đã dùng 5 bit ở Class C. 5 Bit này được sử dụng trong việc xác định subnet. 3 bit còn lại dùng để xác định host trong một mạng con cụ thể. Để xác định địa chỉ subnet, bạn cần xác định tất cả các bit 0 trong host. Địa chỉ broadcast sẽ là tất cả các bit 1.

Hãy lưu ý, host đầu tiên sẽ được xác định bởi các số 0 và 1. Ngược lại, host cuối cùng được xác định bởi số 1 và 0. Bạn cần tránh nhầm lẫn giữa các thứ tự này để không tính nhầm phạm vi của host.

[caption id="attachment_16068" align="aligncenter" width="771"] Sơ đồ hướng dẫn tìm phạm vi của host[/caption]

6.4 Bước 4: Tính tổng số subnet và host trên mỗi subnet

Bước tính tổng subset là bước cuối cùng và cũng là bước bạn không thể bỏ qua khi tìm hiểu subnet là gì. Sau khi đã có được chính xác số lượng subnet và host của mạng LAN, bạn có thể tính cho từng mạng riêng lẻ. Bạn cũng sẽ sử dụng hệ nhị phân để tính tổng subnet và host trên từng mạng lẻ. Cụ thể giả định các số là 0 và các mạng con là số 1.

Những bài viết liên quan:

Host là gì? Toàn tập kiến thức về Host từ A đến Z

XMLRPC là gì? Ứng dụng & cách vô hiệu hóa XMLRPC khi cần

Có thể thấy, cách tính subnet mask không hề đơn giản. Bạn cần lưu ý các quy tắc đổi sang hệ nhị phân và cách chia subnet để việc tính toán chính xác và hiệu quả nhất. Hy vọng qua bài viết trên đây của FPT Cloud, bạn đã hiểu subnet là gì và biết về cách thức hoạt động, cách chia subnet mask để giảm tải áp lực cho mạng tổng khi sử dụng cho nhiều thiết bị. Để việc sử dụng, lưu trữ hiệu quả, bạn có thể xem thêm bảng giá thuê cloud server và dịch vụ máy chủ.

Lỗi DNS server isn’t responding là gì? Nguyên nhân & cách sửa lỗi

10:41 13/08/2024

Lỗi DNS server isn’t responding rất hay gặp trên thiết bị chạy Windows. Khi màn hình máy tính xuất hiện dòng chữ "DNS server isn’t responding", người dùng gần như không thể truy cập được vào mạng internet. Trong bài chia sẻ sau đây, FPT Cloud sẽ tiến hành phân tích nguyên nhân và cách sửa lỗi DNS server isn’t responding hiệu quả nhất.

>>> Xem thêm: Top 16 dịch vụ lưu trữ dữ liệu đám mây tốt phổ biến nhất 2024

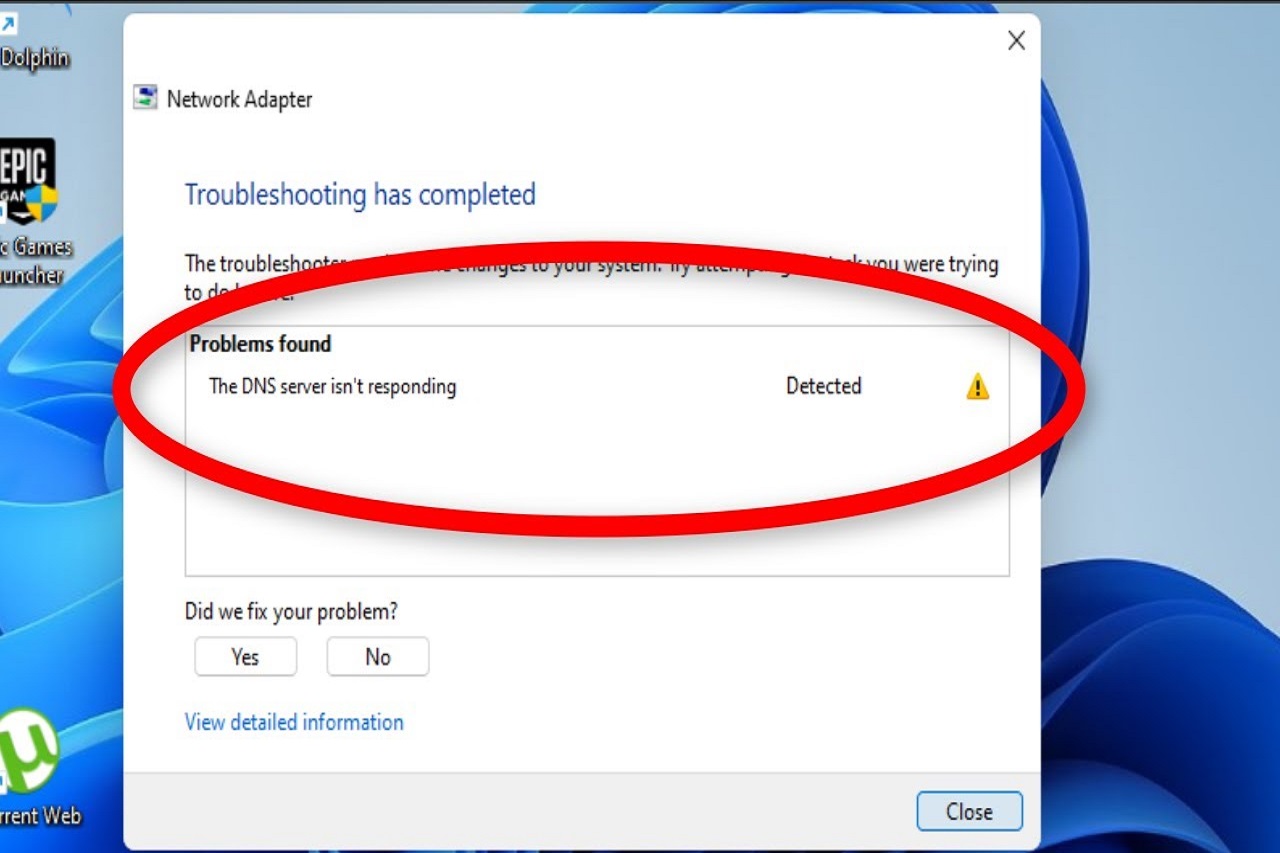

1. Lỗi DNS server isn’t responding là gì?

DNS server isn’t responding là lỗi kết nối thường gặp trên thiết bị chạy Windows. Theo đó, khi xảy xuất hiện lỗi này, bạn không thể kết nối tạo kết nối với DNS Server, thiết bị không thể truy cập internet.

[caption id="attachment_18492" align="aligncenter" width="771"] Lỗi DNS server isn’t responding rất hay xuất hiện trên thiết bị chạy Windows[/caption]

Lỗi DNS server isn’t responding có thể xuất hiện bất cứ khi nào. Nó gây không ít khó chịu cho người dùng. Vậy nguyên nhân và cách khắc phục sự cố DNS server isn’t responding là gì? Bạn hãy theo dõi mục tiếp theo để cập nhanh chóng cách xử trí.

2. Nguyên nhân gây ra lỗi DNS server isn’t responding

Có nhiều nguyên nhân dẫn đến lỗi DNS server isn’t responding. Phổ biến nhất là tình trạng card hoặc router xuất hiện lỗi, dịch vụ DNS trên thiết bị tập gián đoạn. Ngoài ra chương trình diệt virus hoặc tường lửa cũng có thể chặn thiết bị kết nối internet.

[caption id="attachment_18498" align="aligncenter" width="771"] Có nhiều nguyên nhân gây ra lỗi DNS server isn’t responding[/caption]

Khi truy cập đến một địa chỉ trang web nào đỏ bằng trình duyệt, địa chỉ đó thường chuyển DNS server xuất phát từ router của bạn. Địa chỉ này sẽ tiếp tục phân giải và điều hướng địa chỉ IP. Thế nhưng, nếu để DNS server không thể thực hiện đúng đúng quy trình, tình trạng server isn’t responding cũng đồng thời xuất hiện.

>>> Xem thêm: Sửa lỗi err_connection_timed_out trên Chrome đơn giản từ A-Z

3. Cách khắc phục lỗi DNS server isn’t responding

Nếu không muốn tình trạng gián đoạn kết nối kéo dài, bạn cần khắc phục sớm lỗi DNS server isn’t responding. Dưới đây, FPT Cloud đã tổng đài một số cách sửa lỗi hiệu quả nhất.

3.1 Điều chỉnh địa chỉ Network Address

Sửa địa chỉ Network Address là một trong những cách đơn giản để sửa lỗi DNS Server.

Bước 1: Click chọn biểu tượng Start, chọn Run và tiến hành mở cửa sổ lệnh Run.

Bước 2: Tại cửa sổ lệnh Run, bạn chọn dòng chữ "Network and Sharing", sau đó bấm Enter.

[caption id="attachment_18502" align="aligncenter" width="771"] Tại cửa sổ lệnh Run, bạn chọn dòng chữ "Network and Sharing"[/caption]

Bước 3: Trong mục "Network and Sharing", bạn tiếp tục chọn "Change adapter settings".

[caption id="attachment_18506" align="aligncenter" width="771"] Chọn "Change adapter settings" trong Network and Sharing[/caption]

Bước 4: Click chuột phải vào biểu tượng mạng và chọn mục "Properties". Tại cửa sổ Local Area Connection Properties, bạn cần đổi DNS server mặc định sang DNS Google bằng cách tìm đến tùy chọn Internet Protocol Version 4 (TCP/IPv4).

Bước 5: Trong khu vực cửa sổ Internet Protocol Version 4 (TCP/IPv4), hãy lần lượt nhập địa chỉ mới DNS Google. Cụ thể:

Preferred DNS Server tương ứng 8.8.8.8

Alternate DNS Server tương ứng 8.8.4.4

Bước 6: Bạn cần tick chọn vào ô "Validate settings upon exit" và sau đó chọn OK.

[caption id="attachment_18510" align="aligncenter" width="771"] Tick chọn vào ô "Validate settings upon exit" và sau đó chọn OK[/caption]

Bước 7: Mở công cụ Command Prompt bằng cách click Start, chọn Run, nhập cmd.exe và bấm Enter.

Bước 8: Trong giao diện làm việc Command Prompt, bạn cần nhập lệnh ipconfig /all và bệnh chọn enter. Tiếp đó, xác định và lưu lại địa chỉ Physical Address.

[caption id="attachment_18514" align="aligncenter" width="771"] Xác định và lưu lại địa chỉ Physical Address[/caption]

Bước 9: Trở lại cửa sổ làm việc "Network and Sharing Center" bạn tìm đến thẻ Advanced, chọn mục Network Address rồi nhập địa chỉ đã lưu và bấm OK.

[caption id="attachment_18518" align="aligncenter" width="771"] Nhập địa chỉ đã lưu và bấm OK[/caption]

3.2 Cài đặt lại DNS

Trường hợp đã thay đổi địa chỉ Network Address nhưng không thể sửa lỗi, bạn hãy thử cài đặt lại cấu hình DNS.

Bước 1: Click vào Start và mở lệnh Run. Trong cửa sổ lệnh Run, bạn hãy nhập cmd.exe và bấm Enter để mở công cụ Command Prompt.

Bước 2: Nhập các lệnh ipconfig /flushdns, ipconfig /registerdns, ipconfig /release, ipconfig /renew và netsh winsock reset, luật bấm chọn enter với từng lệnh.

Bước 3: Tiến hành khởi động lại thiết bị

3.3 Bổ sung Winsock Registries

Bổ sung Winsock Registries có thể giúp người dùng các phục lỗi DNS server isn’t responding khá hiệu quả. Trước tiên, bạn hãy sao lưu Winsock Registries, tiếp đến tiến hành xóa key. Và khởi động lại thiết bị và bổ sung Winsock Registries đã sao lưu ưu.

Bước 1: Mở lệnh Run bằng cách bấm tổ hợp phím Windows + R.

Bước 2: Tại cửa sổ lệnh Run, bạn nhập Regedit và bấm chọn Inter. Khi hệ thống sẽ xuất hiện cửa sổ. Lúc nãy bắt đầu điều hướng theo Key bằng cách bấm chuột phải và chọn Export.

[caption id="attachment_18522" align="aligncenter" width="771"] Bấm chuột phải và chọn Export[/caption]

Bước 3: Đặt tên cho file và bấm Save để lưu đại.

[caption id="attachment_18526" align="aligncenter" width="771"] Đặt tên cho file và lưu lại[/caption]

Bước 4: Tiến hành tương tự với Winsock2.

Bước 5: Khởi động lại thiết bị tiếp tục thực hiện điều hướng.

Bước 6: Tiến hành mở cửa sổ Windows Registry Editor. Trong mục thanh file, bạn hãy chọn Import.

[caption id="attachment_18530" align="aligncenter" width="771"] Trong mục thanh file, bạn hãy chọn Import[/caption]

Bước 7: Tìm lại Registry sao lưu trước đó và click Open.

Bước 8: Khởi động lại thiết bị một lần nữa và kiểm tra lỗi xem đã sửa được chưa.

3.4 Vô hiệu hóa NetBIOS

Trong một số trường hợp, việc kích hoạt hoặc vô hiệu hóa NetBIOS sẽ phần nào khắc phục được lỗi DNS server isn’t responding.

Bước 1: Truy cập vào Control Panel trên thiết bị, lần lượt tìm đến phần Internet and Network, Network and sharing Center.

Bước 2: Click chuột phải vào biểu tượng mạng và chọn Properties. Tại cửa sổ Properties, bạn click vào dòng chữ Internet Protocol Version 4 (TCP/IPv4).

Bước 3: Trong cửa sổ làm việc của Internet Protocol Version 4 (TCP/IPv4), bạn cần chuyển đến mục Advanced.

[caption id="attachment_18534" align="aligncenter" width="771"] Lựa chọn mục Advanced[/caption]

Bước 4: Tick chọn Disable NetBIOS over TCP/IP và bấm OK để tiến hành sửa lỗi.

[caption id="attachment_18538" align="aligncenter" width="771"] Tick chọn Disable NetBIOS over TCP/IP và bấm OK[/caption]

Bước 5: Đóng tất cả chương trình và kiểm tra lỗi đã khắc phục thành công hay chưa.

>>> Xem thêm: Cách sửa lỗi Server IP Address Could Not Be Found đơn giản

3.5 Khởi động lại hệ thống

Cách đơn giản nhất để khắc phục lỗi DNS server isn’t responding lại khởi động lại hệ thống. Theo đó nếu truy cập Internet bị gián đoạn, bạn hãy tạm thời tắt thiết bị và khởi động lại

3.6 Vô hiệu hóa tường lửa và phần mềm diệt virus

Hoạt động của tường lửa và chương trình diệt virus có khả năng là nguyên nhân gây ra lỗi DNS server. Vậy nên nếu gặp gián đoạn trong kết nối, bạn nên thử vô hiệu hệ thống này. Sau đây là hướng dẫn tắt tường lửa và chương trình diệt virus trên thiết bị chạy Windows 10.

Bước 1: Trong thanh công cụ tìm kiếm, hãy lựa chọn mục Control Panel.

Bước 2: Trong cửa sổ làm việc của Control Panel, bạn tiếp tục di chuyển đến mục System and Security.

[caption id="attachment_18542" align="aligncenter" width="771"] Di chuyển đến mục System and Security[/caption]

Bước 3: Lựa chọn mục Windows Defender Firewall.

[caption id="attachment_18546" align="aligncenter" width="771"] Lựa chọn mục Windows Defender Firewall[/caption]

Bước 4: Tại cửa sổ làm việc Turn Windows Defender Firewall on or off, bạn hãy lần lượt chọn vào mục tắt tường lửa và xác nhận OK.

[caption id="attachment_18550" align="aligncenter" width="771"] Lần lượt chọn vào mục tắt tường lửa và xác nhận OK[/caption]

3.7 Xóa DNS Cache

DNS Cache thường lưu trữ IP máy chủ web người ta mới truy cập. Xóa bớt DNS Cache có thể giúp thiết bị khôi phục kết nối internet.

Bước 1: Trong cửa sổ tìm kiếm, bạn nhập cmd để mở công cụ Command Prompt với tư cách quyền admin.

[caption id="attachment_18554" align="aligncenter" width="771"] Nhập cmd để mở công cụ Command Prompt để mở công cụ Command Prompt[/caption]

Bước 2: Nhập lệnh ipconfig /flushdns, sau đó kiểm tra lỗi đã khắc phục được hay chưa.

3.8 Update driver mạng

Phần mềm driver hỗ trợ khởi động hệ điều hành, điều khiển phần cứng. Trường hợp quá lâu không cập nhật, quá trình kết nối mạng dễ bị ảnh hưởng.

Bước 1: Tìm đến Control Panel trong thanh công cụ tìm kiếm, chọn "Device Manager".

Bước 2: Chọn biểu tượng hình tam giác để mở phần mở rộng Network Adapter.

Bước 3: Click chuột phải vào biểu tượng mạng và chọn Update Drivers.

[caption id="attachment_18558" align="aligncenter" width="771"] Click chuột phải vào biểu tượng mạng và chọn Update Drivers[/caption]

3.9 Update router

Giống như Driver, router cần cập nhật thường xuyên để tránh tình trạng lỗi không thể kết nối internet. Từng nhà sản xuất router lại áp dụng cách cập nhật khác nhau. Bạn xác định router đang dùng là loại nào, sau tra cứu cách update.

3.10 Điều chỉnh cài đặt TCP / IP

TCP / IP - giao thức truyền thông có nhiệm vụ kết nối hệ thống thiết bị trên internet. Quá trình cài đặt, điều chỉnh TCP / IP có thể giúp khắc phục lỗi DNS server isn’t responding.

Bước 1: Tìm đến Control tại thanh tìm kiếm của thiết bị. Tiếp đến, nhập Network and Internet và mở Network and Sharing Center.

Bước 2: Trong cửa sổ Network and Sharing Center, bạn bấm chọn Change Adapter Settings.

Bước 3: Bấm chuột phải vào mạng Wifi đang kết nối, chọn Properties.

Bước 4: Bấm chọn vào dòng Internet Protocol Version 4 (TCP/IPv4), tiếp tục chọn Properties.

Bước 5: Trong cửa sổ làm việc tiếp theo, bạn trước tiên hãy chọn Obtain IP Address automatically, sau đó là Obtain DNS Server Address automatically. Cuối cùng xác nhận OK.

[caption id="attachment_18562" align="aligncenter" width="771"] Xác nhận điều chỉnh cài đặt TCP / IP[/caption]

Những bài viết liên quan:

Internal Server Error là lỗi gì? Nguyên nhân và cách khắc phục

Lỗi 502 Bad gateway là gì? Nguyên nhân & cách khắc phục từ A-Z

Lỗi DNS server isn’t responding gây ra gián đoạn trong kết nối internet. Chỉ với một vài thủ thuật đơn giản, bạn hoàn toàn có thể tự khắc phụ thuộc lỗi này. Rất hy vọng phần chia sẻ trên đây của FPT Cloud sẽ giúp bạn khắc phục thành công lỗi DNS server isn’t responding.

Client Server là gì? Tìm hiểu mô hình Client Server từ A – Z

22:09 12/08/2024

Client Server được áp dụng cực kỳ phổ biến trên hệ thống mạng máy tính. Chúng được biết đến là mô hình giúp người dùng phân vùng các nhiệm vụ giữa các nhà cung cấp với nhau. Tuy nhiên, không phải người dùng nào cũng nắm rõ về ưu nhược điểm của mô hình client server cũng như nguyên tắc hoạt động của chúng. Trong bài viết dưới đây, chúng ta hãy cùng nhau tìm hiểu.

1. Client Server là gì?

Client server là mô hình mạng máy tính gồm có 2 thành phần chính đó là máy khách (client) và máy chủ (server). Server chính là nơi giúp lưu trữ tài nguyên cũng như cài đặt các chương trình dịch vụ theo đúng như yêu cầu của client. Ngược lại, Client bao gồm máy tính cũng như các loại thiết bị điện tử nói chung sẽ tiến hành gửi yêu cầu đến server.

[caption id="attachment_17312" align="aligncenter" width="771"] Client Server là mô hình mạng phổ biến[/caption]

Mô hình mạng Client Server sẽ cho phép mạng tập trung các ứng dụng có cùng chức năng tại một hoặc nhiều dịch vụ file chuyên dụng. Chúng sẽ trở thành trung tâm của hệ thống. Hệ điều hành của mô hình Client server sẽ cho phép người dùng chia sẻ đồng thời cùng một loại tài nguyên mà không giới hạn vị trí địa lý. Như vậy bạn đã nắm rõ mô hình Client Server là gì rồi chứ?. Để triển khai mô hình Client Server tối ưu hơn, nhiều doanh nghiệp hiện nay ưu tiên sử dụng cloud server (máy chủ cloud) nhờ khả năng mở rộng linh hoạt và tiết kiệm chi phí hạ tầng. Nếu doanh nghiệp đang cần thuê máy chủ cloud tại Hà Nội thì có thể tham giá thuê server của FPT Cloud tại đây.

2. Nguyên tắc hoạt động của mô hình Client Server

Trong nội dung của bài viết này, chúng ta sẽ cùng tìm hiểu cụ thể xem mô hình Client Server là mô hình gì và cách thức hoạt động của chúng ra sao. Ngay sau đây sẽ là nguyên lý hoạt động của mô hình Client Server giúp bạn có được cái nhìn khái quát nhất.

2.1 Client

Client chính là khách hàng sử dụng dịch vụ. Nó có thể là một tổ chức hay cá nhân cụ thể nào đó. Và khi khái niệm này được sử dụng trong lĩnh vực kỹ thuật số thì cũng mang ý nghĩa tương tự như vậy. Trong Client Server thì Client chính là một máy tính (Host). Chúng có khả năng nhận thông tin từ nhà cung cấp và sử dụng dịch vụ cụ thể (Server).

2.2 Server

Server là từ dùng để nói về một máy chủ hoặc một phương tiện được sử dụng để phục vụ các dịch vụ nào đó. Khi khái niệm này được sử dụng trong lĩnh vực công nghệ thì Server là một máy tính từ xa. Chúng có chức năng là cung cấp các thông tin (dữ liệu) cho một dịch vụ cụ thể nào đó hoặc quyền truy cập đối với dịch vụ.

Bạn đã nắm rõ nguyên lý của Client Server là gì rồi chứ? Hiểu một cách đơn giản thì Client là nguồn yêu cầu và Server phải phục vụ theo nó.

[caption id="attachment_17328" align="aligncenter" width="771"] Nguyên lý hoạt động của Client Server[/caption]

3. Đánh giá ưu nhược điểm của mô hình Client Server

Cùng điểm qua ưu, nhược điểm của Client Server để sử dụng một cách chính xác nhất và phù hợp với nhu cầu của bản thân.

3.1 Ưu điểm

Tập trung

Ưu điểm đầu tiên của mô hình Client Server kiểu mạng khách chủ đó chính là khả năng kiểm soát tập trung (Centralization) đã được tích hợp sẵn. Theo như mô hình này thì tất cả mọi thông tin cần thiết đều sẽ được đặt ở một vị trí duy nhất. Đây là một ưu điểm vô cùng hữu ích được những người quản trị viên mạng yêu thích bởi vì họ có thể toàn quyền quản lý cũng như điều hành mọi việc.

Tính năng này giúp cho mọi sự cố trong mạng đều sẽ được giải quyết ở cùng một nơi thống nhất. Đồng thời, việc cập nhật cơ sở tài nguyên, dữ liệu cũng sẽ dễ dàng hơn rất nhiều.

Bảo mật

Trong mạng Client Server, tất cả các dữ liệu đều sẽ được bảo vệ một cách tối đa nhờ vào hệ thống kiến trúc tập trung của mạng. Thông qua đó, nó sẽ giúp người dùng kiểm soát truy cập để chỉ có những ai được cấp quyền truy cập thì mới được thực hiện các thao tác cần thiết.

Muốn làm như vậy, chúng ta cần phải áp đặt thông tin đăng nhập cũng như Username hay Password. Bên cạnh đó, nếu dữ liệu của chúng ta bị mất thì các file sẽ được khôi phục một cách vô cùng dễ dàng chỉ từ một bản sao lưu duy nhất mà thôi.

Khả năng mở rộng

Mô hình mạng kết nối Client Server có khả năng mở rộng vô cùng tốt. Chỉ cần người dùng cần sử dụng bất cứ lúc nào thì họ cũng có thể tăng được số lượng tài nguyên của mình. Ví dụ như số Client hoặc Server. Nhờ đó mà chúng ta có thể tăng kích thước của Server một cách dễ dàng mà không bị gián đoạn nhiều. Mô hình này thường kết hợp với dịch vụ cho thuê VPS để dễ dàng bổ sung tài nguyên máy chủ theo nhu cầu thực tế.

Khả năng truy cập

Hoàn toàn không hề có sự phân biệt giữa các vị trí hay nền tảng với nhau. Tất cả mọi Client đều có khả năng đăng nhập được vào hệ thống mạng máy tính. Điều này sẽ giúp cho tất cả các nhân viên đều có thể truy cập thông tin của công ty một cách dễ dàng mà không cần phải dùng một terminal mode hoặc một bộ xử lý nào khác.

[caption id="attachment_17320" align="aligncenter" width="771"] Client Server có rất nhiều ưu điểm nổi bật[/caption]

3.2 Nhược điểm

Tắc nghẽn lưu lượng

Nói về nhược điểm lớn nhất của mô hình mạng Client Server đó chính là tắc nghẽn lưu lượng. Trong trường hợp có quá nhiều Client tạo request từ cùng một Server thì nó có thể sẽ làm cho kết nối chậm hơn. Trong trường hợp xấu nhất còn có thể xuất hiện hiện tượng crash. Khi một server bị quá tải thì sẽ tạo ra nhiều vấn đề khi truy cập thông tin. Để giảm thiểu rủi ro downtime, nhiều tổ chức và doanh nghiệp triển khai tích hợp Disaster Recovery (khôi phục hệ thống sau thảm họa) cùng với hạ tầng và công cụ điều phối container như Kubernetes để tự động cân bằng tải giữa các server.

Độ bền

Client Server là mạng tập trung chính vì thế, khi Server chính xảy ra sự cố hoặc bị nhiễu thì cũng đồng nghĩa với việc toàn bộ hệ thống mạng sẽ bị gián đoạn. Như vậy, bạn cần chú ý đó là mạng thiếu tính ổn định và độ bền. Bạn cần chú ý khi thực hiện.

Chi phí

Chi phí được sử dụng để thiết lập và bảo trì Server trong Client Server thường sẽ khá cao. Lý do là vì các hệ thống mạng có sức mạnh rất lớn cũng đồng nghĩa với việc giá để chi cho việc này là rất đắt. Chính vì vậy, không phải ai cũng có khả năng chỉ trả và sử dụng.

Bảo trì

Khi các Server thực hiện triển khai để làm việc thì nó cũng sẽ hoạt động một cách không ngừng nghỉ. Điều này đồng nghĩa với việc chúng ta cần phải quan tâm đến việc bảo trì hệ thống đúng mức. Khi xảy ra bất cứ vấn đề gì cũng cần phải giải quyết ngay lập tức. Vậy nên, cần phải có một nhà quản lý mạng chuyên biệt để tiến hành duy trì hoạt động của Server khi chúng được đưa vào và sử dụng.

Tài nguyên

Một điều mà chúng ta rất cần phải lưu ý đó chính là không phải tất cả tài nguyên hiện có trên Server đều sử dụng được. Ví dụ một cách đơn giản đó chính là chúng ta không thể in trực tiếp được tài liệu từ trên web cũng như tiến hành chỉnh sửa bất kỳ một thông tin nào trên ổ cứng của Client cả.

[caption id="attachment_17316" align="aligncenter" width="771"] Bên cạnh đó Client Server cũng có nhiều nhược điểm cần chú ý[/caption]

3.3 Ví dụ về mô hình Client Server

Để giúp bạn có thể hiểu rõ hơn về Client Server sau đây sẽ là ví dụ về mô hình client server.

Web server: Người dùng tiến hành nhập địa chỉ website thông qua máy tính. Client sẽ gửi yêu cầu đến web server. Sau đó, web Server sẽ gửi lại toàn bộ nội dung của website về cho Client ban đầu.

Mail server: Người dùng soạn mail gửi đi. Client gửi đến mail Server. Sau khi nhận được tín hiệu, Mail Server sẽ thực hiện tiếp nhận, lưu trữ cũng như tìm kiếm địa chỉ email được gửi đến và tiến hành gửi mail đi.

File server: Client chia sẻ thông tin đến File server. Sau đây, File server thực hiện lưu trữ cũng như truyền tập tin đi. Người dùng upload hoặc download các tập tin lên trên server qua giao thức FTP hay web browser

>>> Xem thêm: Tìm hiểu dịch vụ thuê server vật lý chất lượng tại FPT CLOUD

4. So sánh giữa Client Server, P2P chi tiết

P2P và Client server là 2 mô hình mạng phổ biến hiện nay. Cùng so sánh một chút để xem hệ thống nào có nhiều ưu điểm nổi bật hơn nhé.

4.1 Điểm giống nhau

Điểm chung của 2 mô hình này đó chính là có một client gửi request đến server sau đó server sẽ gửi trả thông tin về cho client.

4.2 Điểm khác nhau

Nội dung

Client server

P2P

Vai trò, phân quyền

Phân chia vai trò rõ ràng giữa server và client

Trong cùng một mạng, tất cả máy đều ngang hàng với nhau

Quản trị mạng

Cần có người quản trị mạng

Không cần có người quản trị mạng

Phần cứng, phần mềm

Cần máy chủ, phần cứng và hệ điều hành

Cần khá ít phần cứng, có thể không cần đến hệ điều hành và máy chủ

Chi phí cài đặt

Cao

Thấp

[caption id="attachment_17324" align="aligncenter" width="771"] Client server được sử dụng để liên kết với nhiều hệ thống khác nhau[/caption]

Trên đây là những thông tin cơ bản về Client Server mà FPT Cloud muốn chia sẻ. Hiểu rõ về mô hình này sẽ giúp bạn ứng dụng hiệu quả trong công việc và cuộc sống. Để đi sâu hơn, bạn có thể tìm hiểu thêm về các giao thức truyền thông, kiến trúc máy chủ và các vấn đề bảo mật. Hãy nhớ rằng, kiến thức chỉ thực sự hữu ích khi được vận dụng vào thực tế.

Mạng máy tính là gì? Phân loại & Lợi ích của mạng máy tính

17:10 12/08/2024

Mạng máy tính là gì? Nếu bạn là một người mới trong lĩnh vực công nghệ hiện nay thì chắc chắn cần phải nắm rõ khái niệm về mạng máy tính. Về cơ bản thì đây là một hệ thống tập hợp nhiều máy tính và các thiết bị khác nhau. Trong đó, những máy tính này sẽ được kết nối và liên kết chặt chẽ theo một hình thức nhất định. Chi tiết hơn sẽ được đề cập tại bài viết dưới đây.

>>> Xem thêm: Object Storage là gì? Thông tin dịch vụ lưu trữ không giới hạn

1. Mạng máy tính là gì?

Mạng máy tính là một sự kết hợp giữa các máy tính trong một hệ thống. Điều đặc biệt đó là các máy tính này sẽ liên kết với nhau thông qua các thiết bị kết nối mạng và phương tiện truyền thông như: Giao thức mạng, môi trường truyền dẫn. Theo đó, chúng sẽ dựa trên một cấu trúc nào đó với mục đích thu thập, trao đổi các dữ liệu và chia sẻ tài nguyên cho nhiều người dùng khác nhau.

[caption id="attachment_20794" align="aligncenter" width="771"] Mạng máy tính là gì? Tìm hiểu chi tiết về mạng máy tính[/caption]

2. Phân loại mạng máy tính

Như vậy, các bạn đã nắm rõ về khái niệm mạng máy tính là gì và để bổ sung thêm nhiều thông tin cho các bạn, chúng tôi sẽ phân loại chi tiết mạng máy tính như sau:

2.1. Phân loại theo chức năng

Khi phân loại mạng máy tính theo chức năng, bạn cần ghi nhớ sẽ có 3 mô hình được sử dụng phổ biến bao gồm:

Mô hình mạng Peer-to-Peer (Mạng ngang hàng - P2P)

Mô hình đầu tiên được phân loại đó chính là mô hình P2P hay còn được biết là mô hình mạng ngang hàng. Như tên gọi của chúng, tất cả máy tính tham gia vào mô hình này đều có vai trò tương tự như nhau. Mỗi máy đều có quyền cung cấp trực tiếp tài nguyên của mình đến với các máy tính khác. Đồng thời, cũng có thể sử dụng trực tiếp tài nguyên của các máy khác ở trong hệ thống mạng.

Tuy nhiên, mô hình P2P không thích hợp để sử dụng cho mô hình mạng có quy mô lớn, tài nguyên dễ phân tán và chế độ bảo mật không cao.

[caption id="attachment_20800" align="aligncenter" width="771"] Phân loại mạng máy tính theo chức năng[/caption]

Mô hình Client - Server (Mô hình khách - chủ)

Trong mô hình Client - Server, sẽ có 1 - 2 máy được chọn để nhận nhiệm vụ quản lý và cung cấp các tài nguyên bao gồm: Chương trình, dữ liệu, thiết bị,...Những máy tính được nhận nhiệm vụ này sẽ được coi là máy chủ (Server), còn các máy tính khác sử dụng tài nguyên thì sẽ được coi là máy khách (Client).

Sau khi đã phân chia nhiệm vụ xong thì máy chủ sẽ là máy tính có trách nhiệm phục vụ các máy khách hàng. Server sẽ phục vụ bằng cách điều khiển việc phân phối tài nguyên có sẵn trong mạng và cung cấp cho máy khách với mục đích sử dụng chung.

Mô hình Client - Server này có nhiều ưu điểm lớn như:

Giúp quản lý tập trung mọi dữ liệu

Bảo mật an toàn và cực kỳ tốt

Phù hợp sử dụng đối với các mạng có quy mô trung bình và lớn

[caption id="attachment_20804" align="aligncenter" width="771"] Mạng máy tính theo mô hình Client - Server[/caption]

Mô hình dựa trên nền website

Với sự phát triển vượt bậc của công nghệ, có rất nhiều cá nhân và tổ chức sử dụng Internet giống như một mạng lưới toàn cầu để kết nối mọi người dùng trên thế giới. Lúc này, mạng trên phạm vi Internet sẽ được gọi với cái tên là mạng liên kết nối.

Người dùng chỉ cần sử dụng một trình duyệt web bất kỳ và kết nối với Internet là đã có thể chia sẻ mọi dữ liệu hoặc xem phim, gửi tin nhắn,...

>>> Xem thêm: Wifi không có Internet – Nguyên nhân & 7 cách khắc phục

2.2. Phân loại theo mô hình kết nối

Mạng máy tính là gì và phân loại mạng máy tính theo chức năng cũng đã được đề cập chi tiết với các bạn ở trên. Tuy nhiên, bên cạnh phân loại theo chức năng thì chúng ta vẫn còn phân loại theo mô hình kết nối như sau:

Mạng LAN (Mạng cục bộ)

Mạng LAN (Local Area Network) là loại mạng được kết nối với các máy tính bên trong phạm vi có diện tích nhỏ như: Phòng ngủ, lớp học, văn phòng,...Để kết nối được với mạng LAN thì người dùng phải đạt đủ những yêu cầu mà mạng đưa ra bao gồm:

Card giao tiếp mạng (NIC)

Thiết bị truyền, có dây hoặc không có dây

Dù mạng LAN được thiết kế dựa trên mô hình máy chủ hay mạng P2P thì người dùng vẫn phải đạt đủ các yêu cầu trên để có quyền truy cập vào mạng.

[caption id="attachment_20808" align="aligncenter" width="771"] Mạng LAN là một loại mạng được sử dụng phổ biến trong đời sống hiện nay[/caption]

Mạng WAN (Mạng diện rộng)

Mạng WAN hay còn biết đến là mạng diện rộng là loại mạng kết nối các máy tính có khoảng cách xa với nhau. Mạng diện rộng thường bao gồm nhiều mạng LAN bao phủ trên một diện tích lớn như trong thành phố hay là một quốc gia. Tại đây, các LAN sẽ được kết nối với nhau bằng cách sử dụng đường dây của nhà cung cấp dịch vụ truyền tải cộng đồng.

Như vậy, ta có thể hiểu một cách đơn giản đó là khi hai hay nhiều LAN kết nối với nhau ta sẽ có được mạng WAN. Và mạng WAN lớn nhất được thế giới công nhận hiện nay đó chính là Internet.

Mạng INTRANET

Tìm hiểu về mạng máy tính là gì sẽ giúp bạn có thêm được nhiều kiến thức mới như mạng INTRANET. Nếu bạn là một người mới thì chắc chắn đây sẽ là khái niệm không quá quen thuộc. Được biết, mạng INTRANET là loại mạng nội bộ mở rộng. Hiểu một cách đơn giản nhất thì đây là một mạng máy tính mà người dùng bên trong có thể tìm thấy tất cả mọi thông tin về nguồn lực của mình mà không cần đến công ty bên ngoài.

Điều đặc biệt hơn cả, mạng INTRANET sẽ bao gồm các mạng sau đây: Mạng LAN, WAN, MAN.

[caption id="attachment_20812" align="aligncenter" width="771"] Mạng máy tính là gì? Phân loại mạng máy tính theo mô hình kết nối[/caption]

Mạng SAN

Cuối cùng trong phần phân loại mạng máy tính theo mô hình kết nối đó chính là mạng SAN hay chính xác là Storage Area Network. Đây là loại mạng cung cấp một cơ sở hạ tầng tốc độ cao cho phép chuyển đổi dữ liệu nhanh chóng giữa các thiết bị và máy chủ. Thêm vào đó, hiệu suất máy chủ của mạng SAN diễn ra rất nhanh và có sẵn các tính năng dự phòng. Đặc biệt, khoảng cách giữa các máy trong mạng SAN có thể lên tới 10km.

Với những ưu điểm nổi trội như vậy cộng thêm yếu tố mức chi phí cực kỳ thấp, mạng SAN trở thành sự lựa chọn hàng đầu cho các doanh nghiệp hiện nay.

3. Lợi ích của mạng máy tính

Lợi ích của mạng máy tính là gì? Có thể nói rằng, hệ thống mạng máy tính là thành phần không thể thiếu trong cuộc sống 4.0 của con người hiện nay. Bởi mạng máy tính mang đến những lợi ích vô cùng đặc biệt cho người dùng như sau:

Cho phép người dùng chia sẻ tập tin của mình đến với những người dùng khác

Người dùng có thể xem, chỉnh sửa và sao chép các tập tin trên máy tính khác tương tự như máy tính của mình

Tất cả các thiết bị và máy tính sử dụng trong cùng một hệ thống mạng đều được phép sử dụng chung gói tài nguyên như: Máy in, máy fax, modem, máy quét,...

Người dùng khi tham gia vào một mạng máy tính bất kỳ sẽ được quyền chia sẻ các tập tin trong cùng hệ thống mạng đó

[caption id="attachment_20816" align="aligncenter" width="771"] Lợi ích của mạng máy tính[/caption]

4. Cơ chế hoạt động của mạng máy tính

Với một số thông tin trên, bạn đã nắm rõ vai trò của mạng máy tính và những lợi ích của mạng máy tính là gì. Tuy vậy, đó chỉ là những thông tin cơ bản, ở phần cơ chế hoạt động chúng tôi sẽ đề cập đến một vài kiến thức chuyên sâu nhằm giúp bạn hiểu rõ hơn về mạng máy tính.

Hệ thống của mạng máy tính sẽ được tạo ra khi có sự xuất hiện của các thiết bị chuyên dụng bao gồm: Thiết bị chuyển mạch, bộ định tuyến và điểm truy cập. Công tắc kết nối cũng là thành phần giúp bảo mật mọi thông tin trong máy tính, máy in và máy chủ cùng với nhiều thiết bị đang hoạt động khác đang kết nối mạng trong gia đình/tổ chức. Trong đó, điểm truy cập sẽ là công tắc giúp kết nối thiết bị mà không cần sử dụng đến dây cáp.

[caption id="attachment_20820" align="aligncenter" width="771"] Tìm hiểu về cơ chế hoạt động của mạng máy tính[/caption]

Bên cạnh đó, bộ định tuyến sẽ hoạt động giống như nhà điều phối nhằm kết nối mạng với các mạng khác. Tại thời điểm này, phân tích dữ liệu đã được gửi qua một mạng và được gửi đến định tuyến ổn định nhất để truyền tải dữ liệu.

Dù công tắc và bộ định tuyến có nhiều điểm khác biệt nhưng khác biệt nhất chắc là cách xác định thiết bị đầu cuối. Công tắc ở lớp 2 chỉ xác định duy nhất 1 thiết bị với địa chỉ MAC ghi sẵn nhưng trong khi đó bộ định tuyến lớp 3 lại xác định duy nhất kết nối mạng của thiết bị với địa chỉ IP.

>>> Xem thêm: NAT là gì? Toàn tập kiến thức về NAT từ A đến Z

5. Xu hướng phát triển của mạng máy tính hiện đại

Xu hướng phát triển của mạng máy tính hiện đại đang được quan tâm nhất hiện nay đó chính là hướng đến việc cung cấp nhiều thứ hơn thay vì chỉ kết nối thông thường. Tính đến thời điểm hiện nay đã có nhiều tổ chức, doanh nghiệp đang định hướng chiến lược sang chuyển đổi số. Mà mạng lưới lại mà một yếu tố không thể nào thiếu được nếu muốn chuyển đổi số thành công.

[caption id="attachment_20824" align="aligncenter" width="771"] Xu hướng phát triển của mạng máy tính[/caption]

Do đó, đòi hỏi các loại kiến trúc mạng máy tính phát triển với mục đích đáp ứng được những yêu cầu sau:

Phần mềm tự xác định

Ảo hóa

Bộ điều khiển

Tích hợp đa miền

IBN

6. Các mô hình mạng máy tính phổ biến nhất

Cuộc cách mạng 4.0 đã mở ra một kỷ nguyên mới cho xã hội ngày nay. Ngày càng có nhiều mô hình mạng máy tính xuất hiện nhưng chung quy lại chỉ có 4 mô hình là phổ biến nhất như sau:

6.1. Mạng hình sao

Mô hình mạng hình sao được biết đến khi tất cả các trạm kết nối thông qua một thiết bị chung và hỗ trợ nhận tín hiệu từ các trạm. Đồng thời, cũng có nhiệm vụ chuyển đến các trạm đích. Tùy theo yêu cầu cũng như mục đích mà thiết bị chung có thể là: hub, switch hay router,....

6.2. Mạng tuyến tính

Mạng tuyến tính là khi các trạm được chia theo một đường truyền chung (Bus). Lúc này, đường truyền chính sẽ có nhiệm vụ kết nối qua 2 đầu nối có tên Terminator. Ở mỗi trạm sẽ được kết nối trực tiếp với trục chính theo đầu nối chữ T hoặc các thiết bị thu phát.

6.3. Mạng hình vòng

Mạng hình vòng là khi các trạm nhận được thông tin nối lại với nhau qua bộ chuyển tiếp. Điều này sẽ giúp tiếp nhận tín hiệu rồi chuyển hướng đến trạm tiếp theo. Nhờ đó tín hiệu truyền thẳng được hình thành và chỉ đi theo 1 chiều duy nhất có dạng hình vòng.

6.4. Mạng kết hợp

Mạng kết hợp là loại mạng được tạo ra giữa sự kết hợp của:

Mạng tuyến tính và mạng hình sao: Có khả năng giúp các nhóm làm việc ở xa nhau kết nối hiệu quả. Đặc biệt mạng máy tính này còn có thể dễ dàng bố trí đường dây với nhiều tòa nhà

Mạng hình sao và mạng hình vòng: Cho phép tín hiệu liên lạc di chuyển quanh hub trung tâm. Từ đó tạo ra cầu nối giữa các trạm làm việc

[caption id="attachment_20828" align="aligncenter" width="771"] Các mô hình mạng máy tính phổ biến[/caption]

Những bài viết liên quan:

Topology là gì? Tổng hợp 6 cấu trúc Topology thường gặp nhất

Hub là gì? Hub dùng để làm gì? So sánh Hub và Switch từ A-Z

Hy vọng rằng với những thông tin được cung cấp FPT Cloud ở trên các bạn đã hiểu rõ mạng máy tính là gì và những kiến thức trọng tâm về mạng máy tính. Từ đó có thể đầu tư và phát triển mạng máy tính mạnh mẽ hơn cho doanh nghiệp của mình.

DDNS là gì? Hướng dẫn đăng ký sử dụng dịch vụ DDNS

16:42 12/08/2024

DDNS là gì? DDNS hiện tại đang được sử dụng để ánh xạ đối với địa chỉ IP modem mạng tới tên miền mỗi một khi xảy ra sự thay đổi IP hệ thống. Nó sẽ giúp cho người dùng có thể trực tiếp truy cập vào hệ thống từ xa và không cần phải sử dụng địa chỉ IP tĩnh tạo ra bởi ISP. Để hiểu rõ hơn về khái niệm DDNS là gì và cách thức đăng ký sử dụng dịch vụ, hãy cùng tìm hiểu qua bài viết sau.

>>> Xem thêm: Bảng giá cho thuê Cloud Server (máy chủ ảo) - FPT Cloud

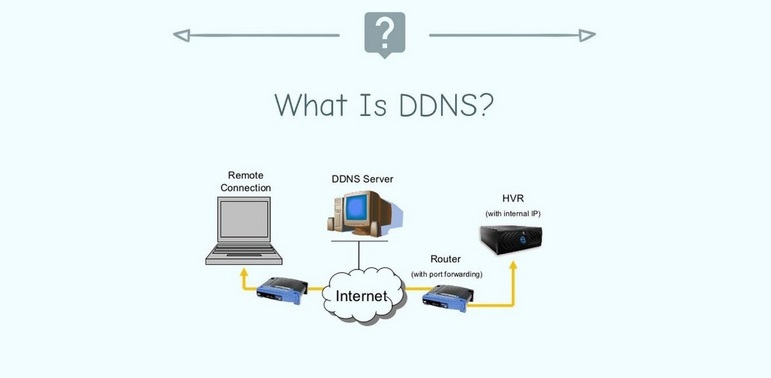

1. DDNS là gì?

DDNS hay còn được biết tới là hệ thống tên miền động. Đây đang là một phương thức ánh xạ của tên miền tới địa chỉ IP động (hay IP WAN) từ tên miền qua định dạng số.

[caption id="attachment_24218" align="aligncenter" width="771"] DDNS là gì[/caption]

Vậy ý nghĩa của từ viết tắt DDNS là gì? DDNS là từ viết tắt của cụm Dynamic Domain Name System được sử dụng để ánh xạ đối với địa chỉ IP modem mạng tới tên miền mỗi một khi xảy ra sự thay đổi IP hệ thống.

Dịch vụ DDNS đã được tạo ra nhằm thay thế đối với địa chỉ IP tĩnh. Nó sẽ giúp cho người dùng có thể trực tiếp truy cập vào hệ thống từ xa và không cần phải sử dụng địa chỉ IP tĩnh tạo ra bởi ISP (Nhà cung cấp về dịch vụ internet - Internet Service Provider). Vậy hiện tại cơ chế hoạt động của DDNS là gì?

2. Cơ chế hoạt động của DDNS

Cơ chế hoạt động của DDNS là gì? Hiện tại mỗi một tên miền bất kỳ tại hệ thống máy chủ DNS cần phải trỏ tới 1 địa chỉ IP tĩnh. Nhưng phần lớn các địa chỉ IP đang được nhà mạng (FPT, VNPT và Viettel,…) cung cấp. Toàn bộ đều là IP động và đồng thời thay đổi theo chu kỳ. Đối với trường hợp này, bạn sẽ không thể sử dụng máy chủ DNS. Nếu như IP thay đổi dữ liệu, thì công việc DNS cũng sẽ bị gián đoạn theo.

Dịch vụ DDNS được ra đời là để giải quyết được những vấn đề trên. Cũng tương tự DNS, nó cũng cung cấp những dữ liệu liên quan tới việc kết nối của tên miền và địa chỉ IP. Tuy nhiên cơ sở dữ liệu vì DDNS cung cấp hoàn toàn có thể cập nhật theo yêu cầu của những nhà khai thác một cách linh hoạt.

[caption id="attachment_24222" align="aligncenter" width="771"] Cơ chế hoạt động của DDNS trên thị trường[/caption]

2.1 Cách thức hoạt động chung

DDNS hiện đang tạo ra một chương trình chạy trên máy tính người dùng đặc biệt được gọi là Dynamic DNS Client. Nó có nhiệm vụ là kiểm tra, theo dõi sự thay đổi địa chỉ IP tại host. Nếu như có xảy ra thay đổi, Dynamic DNS Client sẽ tiến hành thông báo tới cho hệ thống DNS. Bên cạnh đó cập nhật những thông tin mới vào trong cơ sở dữ liệu của trước đó. Dù cho máy chủ có thay đổi địa chỉ IP thường xuyên thì khi đó hệ thống DNS này vẫn có thể tìm ra được và đồng thời sẽ trỏ địa chỉ tên miền được về đúng với địa chỉ IP mới 1 cách chính xác nhất.

2.2 Chi tiết cơ chế hoạt động

Hiện tại hệ thống camera đang có tên miền chính thức là abc.ddns.net. Thông thường địa chỉ này được tạo ra bởi một tài khoản chính thức của nhà cung cấp NO-IP. Khi đó tên miền abc.ddns.net sẽ có địa chỉ IP ở modem mạng như sau: 115.73.1.123. Ngay sau đó, người dùng sẽ tắt modem cũng như khởi động lại. Như vậy địa chỉ IP sẽ bị thay đổi trở thành: 115.73.1.221. Theo đó lý do của điều này là vì hệ thống của NO-IP đã kiểm tra và nhận thấy được sự thay đổi cũng như cập nhật địa chỉ IP mới lại cho tên miền của abc.ddns.net trở thành 115.73.1.221.

Qua ví dụ trên có thể thấy được rằng dù cho địa chỉ IP có thay đổi ra sao thì dữ liệu vẫn sẽ được phản hồi và cập nhật chính xác nhờ vào hệ thống máy chủ DDNS.

Như vậy cơ chế tương tác DDNS có thể hiểu vắn tắt là:

Host đầu tiên sẽ được cài đặt trên modem. Những thiết bị kết nối sẽ lấy lại địa chỉ IP ở hiện tại.

Ngay sau đó người dùng cần truy cập tới thiết bị qua DDNS (hay hệ thống tên miền động) cũng như đưa ra những yêu cầu (hay request) tới IP của host. Sau đó Server sẽ trả về IP ở hiện tại.

Người dùng cuối cùng sẽ kết nối thành công với host. Vậy lợi ích thì sử dụng tên miền DDNS là gì

[caption id="attachment_24228" align="aligncenter" width="771"] Hệ thống camera đang có tên miền chính thức là abc.ddns.net[/caption]

>>> Xem thêm: Network là gì? Toàn tập kiến thức về Network từ A đến Z

3. Lợi ích khi sử dụng tên miền DDNS

Với những thông tin về khái niệm DDNS là gì trên vậy hiện tại lợi ích thì sử dụng tên miền DDNS là gì? Nhu cầu dùng tên miền động DDNS hiện đang ngày một tăng cao. Theo đó DDNS đang được ứng dụng nhiều trong quá trình kết nối smart house, camera giám sát và IOT,…

Khi dùng dịch vụ DDNS, thì bạn hoàn toàn có thể kiểm tra được camera giám sát, kết nối những thiết bị thông minh, cấu hình và truy cập hệ thống từ xa nhờ vào máy tính bảng, điện thoại,... Chính điều này đã giúp cho người dùng chủ động hơn trong quá trình truy cập, kết nối.

Bên cạnh đó nhờ vào khái niệm DDNS là gì này còn giúp cho những doanh nghiệp/ tổ chức tiết kiệm được chi phí khi tự duy trì, tổ chức cũng như vận hành dịch vụ máy chủ (mail, FTP, server, web,...) không cần thuê hosting ISP. Vậy đối tượng nên sử dụng dịch vụ DDNS là gì?

[caption id="attachment_24232" align="aligncenter" width="771"] Lợi ích khi sử dụng tên miền DDNS[/caption]

4. Đối tượng nào nên sử dụng dịch vụ DDNS?

Với những thông tin tổng quan về khái niệm DDNS là gì trên, vậy hiện tại đối tượng nên sử dụng dịch vụ DDNS là gì? Theo đó những đối tượng nên dùng dịch vụ này gồm có:

Những tổ chức/ cá nhân đang sử dụng gián tiếp kết nối internet dial up hay dịch vụ ADSL với IP động thay vì phải trực tiếp kết nối internet leased-line cùng địa chỉ IP tĩnh.

Những doanh nghiệp/ cá nhân lắp hệ thống camera giám sát cũng như muốn kiểm soát từ xa qua mạng internet.

Những doanh nghiệp/ cá nhân lắp đặt máy chấm công cũng như muốn cập nhật việc quản lý từ xa qua mạng internet.

Doanh nghiệp/ tổ chức muốn truyền tải trực tiếp lên mạng internet những dịch vụ như mail server, web server, FTP server,…

Tổ chức cá nhân có mấy chủ thường xuyên kết nối internet và bị IP động (thay đổi địa chỉ IP).

[caption id="attachment_24236" align="aligncenter" width="771"] Đối tượng nào nên sử dụng dịch vụ DDNS[/caption]

>>> Xem thêm: Host là gì? Toàn tập kiến thức về Host từ A đến Z

5. Hướng dẫn đăng ký sử dụng dịch vụ DDNS

DDNS là gì và cách thức đăng ký sử dụng dịch vụ DDNS là như thế nào? Yêu cầu dành cho người dùng DDNS là gì? Hãy cùng giải đáp chi tiết ở phần sau đây:

5.1 Yêu cầu dành cho người dùng

Để có thể dùng dịch vụ DDNS của VNNIC thì người dùng phải đáp ứng những yêu cầu cơ bản sau đây:

Phải đăng ký dùng tên miền với dạng là .com.vn.

Download, cài đặt chương trình trên máy tính VNNIC Dynamic DNS Client. Sau đó cần thiết lập những thông số gồm tài khoản, tên máy chủ và tên miền,... trên chương trình để có thể xác thực. Ngay sau đó cần kết nối đến hệ thống của máy chủ Dynamic DNS. Như vậy chương trình này sẽ tiến hành cập nhật và theo dõi địa chỉ IP mới vào trong hệ thống DNS của VNNIC trong trường hợp nếu như có sự thay đổi IP.

Tiến hành cập nhật tên miền đã được đăng ký thông qua hệ thống DDNS cùng địa chỉ IP của máy.

Cần đảm bảo chắc chắn rằng máy tính đã kết nối cùng hệ thống máy chủ cung cấp dịch vụ Dynamic DNS VNNIC thông qua giao thức là http và port 8888.

Tiến hành cài đặt những phần mềm hệ thống sẽ cung cấp dịch vụ có thể kể đến như phần mềm Apache, web server và email server,… ngay trên máy tính.

[caption id="attachment_24240" align="aligncenter" width="771"] Yêu cầu dành cho người dùng khi đăng ký[/caption]

5.2 Cách thức đăng ký

DDNS là gì và cách thức đăng ký là như thế nào? Để có thể dùng dịch vụ thì người dùng phải đăng ký tên miền thông qua hệ thống Dynamic DNS. Đối với trường hợp có sẵn thì có thể chuyển đổi domain qua DDNS theo hướng dẫn của những nhà cung cấp dịch vụ.

Ngay sau khi đã hoàn tất cần cài đặt trên máy tính chương trình DNS Client để bắt đầu sử dụng. Dịch vụ DDNS hiện tại đang được cung cấp miễn phí bởi VNNIC cho những domain có đuôi dạng .vn.

Trong trường hợp nếu như thiết bị đầu cuối ADSL được hỗ trợ trực tiếp tính năng DDNS thì chỉ phải lên Website của nhà cung cấp để thực hiện đăng ký dùng dịch vụ Dynamic DNS. Thông thường DDNS sẽ đăng ký miễn phí với tên miền.

[caption id="attachment_24244" align="aligncenter" width="771"] Hướng dẫn đăng ký sử dụng dịch vụ DDNS[/caption]

Những bài viết liên quan:

WLAN là gì? Kiến thức nền tảng về mạng WLAN

SIP Server là gì? Toàn tập kiến thức về SIP Server từ A – Z

Như vậy qua bài viết trên FPT Cloud đã cung cấp tất cả những thông tin hữu ích nhất về khái niệm DDNS là gì tới cho các bạn độc giả. Có thể thấy rằng nó sẽ giúp cho người dùng có thể trực tiếp truy cập vào hệ thống từ xa và không cần phải sử dụng địa chỉ IP tĩnh tạo ra bởi ISP. Hy vọng rằng với những thông tin chi tiết trên sẽ giúp bạn hiểu rõ hơn về công cụ này và ứng dụng một cách hiệu quả trên thực tiễn.

HubSpot là gì? Toàn tập kiến thức về Hub Spot từ A – Z

15:01 12/08/2024

HubSpot biết đến là công ty đầu tiên trên thế giới đưa ra khái niệm Inbound Marketing & Sales. Đây cũng là tên của phần mềm sử dụng trong chiến dịch tiếp thị. Bạn sẽ hiểu tường tận hơn về công cụ HubSpot là gì qua những chia sẻ của FPT Cloud. Bên cạnh đó là ưu điểm, chức năng và các dịch vụ bạn có thể khai thác. Hãy tham khảo ngay để định vị thương hiệu và sự hiện diện trên thị trường và Internet.

>>> Xem thêm: Dịch vụ cho thuê server vật lý (Dedicated Server) chất lượng

1. HubSpot là gì?

Điều đầu tiên cần nói đến, HubSpot là công ty có trụ sở tại Mỹ. Chức năng chính là phát triển, kinh doanh phần mềm phục vụ cho mục đích Marketing, bán hàng. Đây cũng là tên của phần mềm do chính họ sáng tạo.

[caption id="attachment_27939" align="aligncenter" width="800"] HubSpot là công cụ hỗ trợ đắc lực cho các chiến dịch Marketing số[/caption]

Công cụ cung cấp mọi điều cần thiết để thực hiện chiến dịch CRM. Qua đó tạo ra hiệu quả mạnh mẽ với Social Media Marketing, quản lý nội dung. Ngoài ra, bạn cũng cần biết đến khả năng phân tích web và tối ưu hóa công cụ tìm kiếm.

2. Điểm mạnh của HubSpot

Cụ thể hơn, những điểm mạnh đã làm nên thành công của HubSpot là gì. Nhờ có sự hỗ trợ của phần mềm, chiến lược tiếp cận khách hàng tạo ra đột phá. Cụ thể về các ưu điểm nổi trội dành cho người dùng sẽ phân tích sau đây.

2.1 Dễ dàng xem thông tin tổng hợp

HubSpot là phần mềm hỗ trợ tổng hợp thông tin dưới dạng thống nhất. Người dùng dễ dàng xem và kiểm tra bất cứ khi nào. Nhờ thế, công việc giữa đội ngũ kinh doanh, tiếp thị… tập trung ở nơi dễ tìm thấy nhất.

[caption id="attachment_27941" align="aligncenter" width="800"] HubSpot tạo điều kiện thuận lợi cho các phòng ban phối hợp thực hiện chiến dịch[/caption]

Công cụ giúp theo dõi tương tác qua lại của khách hàng theo cách thức tự động. Bên cạnh đó, hệ thống có khả năng đồng bộ hóa. Cụ thể là trong việc giám sát hoạt động người dùng và gửi Email định kỳ hàng tháng.

2.2 Theo dõi – đo lường dữ liệu

Khi các doanh nghiệp sử dụng sẽ thấy phần mềm HubSpot rất hữu ích. Họ có thể nhận được thông tin dữ liệu nhanh chóng. Việc theo dõi và đo lường cũng thuận tiện hơn.

Đây thực sự là trợ thủ đắc lực, cứu cánh các công ty đang loay hoay tìm cách quản lý kinh doanh và Marketing. Điều này càng quan trọng hơn khi kỹ thuật, công nghệ dần phức tạp, kèm theo đó là sự cạnh tranh đến từ đối thủ.

>>> Xem thêm: Docker là gì? Tìm hiểu về dự án mã nguồn mở Docker từ A – Z

3. Chức năng của HubSpot

Qua những ưu điểm ở trên, bạn chắc chắn đã đoán được chức năng quan trọng của HubSpot. Phần dưới đây sẽ tập trung làm rõ hơn nữa. Bạn sẽ thấy rằng quyết định sử dụng phần mềm là vô cùng đúng đắn.

[caption id="attachment_27943" align="aligncenter" width="800"] Khả năng hỗ trợ của HubSpot vô cùng mạnh mẽ[/caption]

Chức năng

Vai trò

✅Tạo và đo lường kết quả Email

- Sau mỗi chiến dịch, phần mềm sẽ hỗ trợ Marketer tổng hợp dữ liệu, đo lường hiệu suất.- Từ quá trình đánh giá, bạn tìm thấy mẫu Email tốt nhất để áp dụng rộng rãi.

✅Chuỗi cá nhân hóa

- HubSpot chia danh sách Email thành nhiều nhóm khác nhau. Tiêu chí phân loại dựa trên: Vị trí địa lý, khu vực, độ tuổi, sở thích…- Sau đó, công cụ hỗ trợ soạn mẫu Email phù hợp nhất. Đây là khả năng setup tự động và gửi tới khách hàng tiềm năng.

✅Báo cáo trong thời gian thực

- HubSpot thống kê khi nào khách hàng mở thư và nhấn vào đường link trong đó - Từ đó, công cụ gợi ý cách tiếp thị tốt nhất với nhu cầu của từng nhóm khách hàng.

✅Thực hiện cuộc gọi trên HubSpot

- Đây là chức năng đặc biệt đến từ phần mềm này. Chỉ cần nhấp chuột là đã có thể liên lạc với người có khả năng mua hàng cao.- Bên cạnh đó là sự tích hợp của chức năng ghi âm cuộc gọi và lưu lại.

✅Sắp xếp cuộc họp

- Tính năng này giúp các cuộc gọi giữa nhiều khách hàng không bị chồng chéo - Doanh nghiệp có thể chia sẻ lịch đồng bộ hóa và cho khách hàng tiềm năng chọn thời gian thích hợp.

4. Hubspot cung cấp những dịch vụ nào?

Cụ thể những tính năng ở trên sẽ nằm trong gói dịch vụ nào? Bạn sẽ biết thông qua phần phân tích dưới đây. Điều thú vị là tất cả đều được tích hợp với nhau, hỗ trợ để bạn phát triển theo cách tốt nhất.

4.1 HubSpot CRM

Ban đầu, HubSpot ra mắt với phần mềm CRM – quản lý quan hệ khách hàng. Nền tảng giúp công ty liên hệ, theo dõi mọi cuộc trò chuyện của họ với đối tượng tiềm năng.

[caption id="attachment_27945" align="aligncenter" width="800"] HubSpot CRM là dịch vụ làm nên giá trị khác biệt cho công cụ này[/caption]

Mục đích ra đời chủ yếu để Marketer tổ chức, quản lý và nuôi dưỡng khách hàng. Điều đó thực hiện thông qua persona, pain points và chuyến họ đến nhóm sales.

Ngày nay, dịch vụ CRM đã phát triển mạnh mẽ hơn. Sự hỗ trợ không chỉ dừng lại ở khâu tiếp thị. HubSpot hữu ích với tất cả nhân viên phải tiếp xúc cùng khách hàng. Mỗi bộ phận đều dễ dàng truy cập danh sách đối tượng hướng đến.

Đây là công cụ hoàn toàn miễn phí, dành cho mọi người và không giới hạn thời gian sử dụng. Cụ thể như sau:

Người dùng không giới hạn: Toàn bộ nhóm nhân sự trong công ty đều có quyền truy cập.

Có khả năng lưu trữ đến 1 triệu contact trên nền tảng miễn phí.

Lưu lại mọi cuộc hội thoại và ghi chép trong mỗi lần liên hệ.

Tích hợp Gmail và Outlook để cuộc hội thoại với khách hàng không bị gián đoạn.

Lên lịch web cho Newsletter và chiến dịch Email Marketing…

Nhờ CRM, tình hình kinh doanh nhanh chóng có những sự khởi sắc. Bởi lẽ, việc tiếp cận, quản lý khách hàng tiềm năng tốt hơn.

4.2 HubSpot Marketing Hub

Marketing Hub được tích hợp với CRM để bạn thu hút và nuôi dưỡng các lead chất lượng. Dịch vụ này có thể tạo ra nội dung cho Blog, Email, tài khoản truyền thông xã hội, website… Bên cạnh đó là khả năng cung cấp số liệu theo dõi.

Bạn hoàn toàn có thể biết được lượng người truy cập web là bao nhiêu, đến trang nào. Thậm chí, khi nào họ rời đi và mức độ thích Landing cũng được báo cáo nhanh chóng. Cụ thể tính năng điển hình như:

Tạo Content và Blog.

Tổ chức và lên lịch cho hoạt động truyền thông xã hội.

Kêu gọi hành động, cung cấp chuyên sâu tỷ lệ nhấp, số lần hiển thị và KPI khác.

Tối ưu mọi thứ từ Email đến Blog và trên thiết bị di động.

Nuôi dưỡng mục tiêu từ việc nghiên cứu về persona của người mua và hiệu suất trước đó.

Thử nghiệm A/B để tối ưu trang cùng các nỗ lực Inbound Marketing.

Dịch vụ này của HubSpot tập trung vào việc tối ưu hoạt động tiếp thị ở mức cao nhất. Sự hiện diện của bạn trên nền tảng số trở nên phổ biến, có khả năng chuyển đổi tốt hơn.

>>> Xem thêm: Top 10+ phần mềm VPN tốt nhất, miễn phí cho Android, IOS, PC 2023

4.3 HubSpot Sales Hub

Sales Hub ra đời để hỗ trợ bộ phận bán hàng chốt các giao dịch nhanh chóng hơn. Đây là điều chỉ có số rất ít phần mềm thiết kế được. Công cụ cung cấp thông báo tức thì khi khách hàng tiềm năng mở Email.

[caption id="attachment_27949" align="aligncenter" width="800"] Sales Hub đem tới những thông tin hữu ích cho khách hàng tự động[/caption]

Đội ngũ Sales tự động hóa quy trình cung cấp thông tin hữu ích cho người truy cập. Ngoài ra, bạn có thể xem giao dịch nào là tốt, xấu hoặc vẫn đang tiến hành.

4.4 Service Hub

Service Hub hỗ trợ nhóm dịch vụ xác định vấn đề khách hàng đang gặp phải. Từ đó, bạn sẽ nhanh chóng đưa ra giải pháp khiến đối tượng đó hài lòng nhất. Hoạt động cụ thể như sau:

Trò chuyện qua Live Chat và Bots.

Thiết lập các mẫu Template cho Email với nhiều định dạng.

Snippets tổng hợp câu hỏi thường nhận được mỗi ngày và gửi phản hồi tự động hoàn hảo nhất.

Xây dựng cơ sở kiến thức từ tất cả thông tin đã có. Nhân viên nhanh chóng biết được họ đang tương tác với ai, về điều gì và tìm ra giải pháp.

Service Hub là dịch vụ hoàn toàn miễn phí, được phép tận dụng với toàn nội bộ doanh nghiệp. Nhà quản lý biết được nhóm Marketing và Sales đã tương tác như thế nào với khách hàng trước đó.

4.5 CMS Hub

CMS Hub là hệ thống quản lý nội dung, cho phép tích hợp nhiều bên liên quan. Chẳng hạn như team IT, nhà phát triển và Marketer cùng làm việc với nhau. Họ chung tay thực hiện từ cập nhập nội dung nhỏ đến nâng cấp trang web lớn.

[caption id="attachment_27951" align="aligncenter" width="800"] CMS Hub đề cao tính bảo mật cho website[/caption]

Các tính năng khác bao gồm: đề xuất SEO, chủ đề (theme) trang web linh hoạt, tạo nội dung đa ngôn ngữ. Bên cạnh đó là trình edit kéo và thả, tính năng serverless (không cần máy chủ), phát triển local website, mã cảnh báo.

Thêm vào đó, CMS Hub cũng tập trung sức mạnh vào việc bảo mật. Điều này thực hiện qua giám sát an ninh và phát hiện mối đe dọa 24/7, chứng chỉ SSL tiêu chuẩn…

Những bài viết liên quan:

Xampp là gì? Cách cài đặt & sử dụng phần mềm Xampp từ A – Z

Discord là gì? Tính năng, Cách tải & Sử dụng Discord từ A – Z

Trên đây là tổng hợp những tiện ích HubSpot mang lại cho doanh nghiệp. Công cụ hỗ trợ đắc lực trong chiến lược tiếp thị và bán hàng, nâng cao doanh thu. Đây thực sự là một phần mềm cần có giữa bối cảnh ngày càng cạnh tranh khốc liệt hơn trên nền tảng số. FPT Cloud tin rằng bạn đã hiểu rõ về HubSpot và sớm triển khai cho doanh nghiệp.

DHCP là gì? Ưu nhược điểm và cách thức hoạt động

10:02 12/08/2024

DHCP là gì? DHCP - một thuật ngữ nghe có vẻ chuyên ngành nhưng lại xuất hiện trong hầu hết các hệ thống mạng hiện nay. Liệu bạn có thực sự hiểu rõ về DHCP và cách nó hoạt động để đảm bảo sự ổn định cho mạng của mình? Hãy cùng FPT Cloud khám phá ngay!

>>> Xem thêm: Cloud Server là gì? Hoạt động của hệ thống máy chủ đám mây

1. DHCP là gì?

Đây là thuật ngữ được viết tắt từ thuật ngữ tiếng Anh là Dynamic Host Configuration Protocol. DHCP còn có nghĩa là giao thức cấu hình máy chủ. DHCP thực hiện quản lý và cấp phát tự động các địa chỉ IP đến các thiết bị mạng bên trong một mạng. Bên cạnh đó DHCP còn cung cấp cấu hình subnet mask cũng như mang thông tin đến các thiết bị chính xác, hợp lý hơn.

[caption id="attachment_16384" align="aligncenter" width="771"] DHCP là giao thức cấu hình máy chủ[/caption]

2. DHCP Server là gì?

DHCP server là máy chủ có chức năng kết nối mạng và trả về thông tin khi máy trạm DHCP (DHCP Client) gửi yêu cầu. Ngoài việc trả thông tin hợp lý đến các thiết bị kết nối thì DHCP Server còn có nhiệm vụ thực hiện cấu hình cổng mắc định Default gateway cũng như Subnet Mask.

[caption id="attachment_16388" align="aligncenter" width="771"] DHCP Server kết nối mạng và trả về thông tin khi máy trạm DHCP[/caption]

3. DHCP hoạt động như thế nào?

Khi có thiết bị cần truy cập vào mạng gửi yêu cầu DHCP Discover cho máy chủ thì DHCP hoạt động dựa trên cách thức tìm địa chỉ IP khả dụng để cung cấp đến thiết bị với gói DHCP OFFER.

Sau khi thiết bị bị yêu cầu nhận được địa chỉ IP từ DHCP thì sẽ phản hồi lại cho DHCP một DHCPREQUEST, lúc này DHCP gửi lại tin báo nhận (ACK) để xác nhận là thiết bị đã có IP để truy cập mạng. DHCP cũng cung cấp thêm thời gian sử dụng IP đã cấp đến khi có địa chỉ IP mới.

Đối với các mạng hộ gia đình thì router có vai trò như máy chủ DHCP còn với mạng lớn thì DHCP sẽ là máy tính cấp phát IP.

4. Tại sao sử dụng dịch vụ DHCP?

DHCP có vai trò quan trọng trong việc quản trị hệ thống mạng giúp gán tự động địa chỉ IP cho thiết bị cần truy cập mạng. Vậy lý do cần sử dụng dịch vụ DHCP là gì?

Dịch vụ DHCP mang đến nhiều tiện ích cho người dùng trong quá trình quản trị cấu hình mạng TCP/IP. Nhờ có dịch vụ DHCP sẽ giảm được các tình trạng lỗi IP như gán trùng, gán sai địa chỉ,… Sự xung đột IP sẽ được hạn chế tối đa khi DHCP xác định đúng địa chỉ IP từ máy chủ DHCP là gì và truyền đến thiết bị yêu cầu. Ngoài ra, sự đơn giản hóa và khả năng linh hoạt của DHCP giúp đơn giản hóa công tác quản trị và tạo ra sự kết nối liền mạch, tránh gián đoạn.

[caption id="attachment_16400" align="aligncenter" width="771"] Sử dụng dịch vụ DHCP gán tự động địa chỉ IP cho thiết bị cần truy cập mạng[/caption]

Dịch vụ DHCP còn có chức năng cấp phát địa chỉ động trong các trường hợp DHCP không được phép cấp IP cho máy DHCP Client.

Vậy địa chỉ IP động đặc biệt là gì? Đây là thuật ngữ dịch từ Automatic private IP Addressing (APIPA) có trên hệ điều hành Windows. APIPA cho phép gán tự động địa chỉ IP động có giá trị từ 169.254.0.0 đến 169.254.255.255 khi DHCP Server không thể cấp IP cho thiết bị.

Cách thức cấp phát địa chỉ IP động của dịch vụ DHCP là gì? Dịch vụ DHCP thực hiện hợp đồng thuê địa chỉ IP và gia hạn hợp đồng để cấp phát địa chỉ IP theo phương thức động cho máy DHCP Client.

>>> Xem thêm: DDNS là gì? Hướng dẫn đăng ký sử dụng dịch vụ DDNS

5. Ưu nhược điểm của DHCP

Đối với mỗi giao thức mạng đều có những ưu nhược điểm khác nhau tùy thuộc vào tính chất của giao thức. Để có thêm góc nhìn và cân nhắc sử dụng dịch vụ DHCP thì hãy cùng tìm hiểu ưu nhược điểm của giao thức này nhé.

5.1 Ưu điểm

Đối với các thiết bị cần nối mạng phải có cấu hình đúng chuẩn mới có thể kết nối với mạng Internet. DHCP giúp cho kết nối mạng nhanh hơn nhờ chức năng cho phép cấu hình tự động nên các thiết bị máy tính, điện thoại,… dễ dàng truy cập được mạng với tốc độ nhanh hơn.

DHCP giúp tránh trường hợp trùng địa chỉ IP so với cách thức gán địa chỉ IP thủ công. Điều này còn giúp cho việc quản lý và vận hành của hệ thống linh hoạt và ổn định hơn.

Khi nhiều thiết bị kết nối mạng có yêu cầu truy cập mạng đều nhận được địa chỉ IP gần như ngay lập tức nhờ những cài đặt mặc định cũng như thuật toán lấy địa chỉ tự động của DHCP. Nhờ đó DHCP quản lý mạng mạng hơn và ổn định hơn.

[caption id="attachment_16396" align="aligncenter" width="771"] Những ưu điểm của DHCP là gì?[/caption]

DHCP giúp người quản lý có thể theo dõi và quản lý các thông số liên quan đến địa chỉ IP một cách trực quan và tiện lợi hơn khi DHCP quản lý IP và tham số trên cùng màn hình qua các trạm.

Cách hiển thị này cũng giúp cho người quản lý có thể phân tích mạch lạc, khoa học và không bị nhầm lẫn khi cần gán IP tự động nhờ có máy chủ DHCP hỗ trợ.

Hệ thống DHCP cho phép thay đổi cấu hình và thông số IP linh hoạt giúp cho người quản lý có thể thao tác dễ dàng, thuận tiện hơn khi cần nâng cấp cơ sở hạ tầng mạng.

DHCP còn cho phép các thiết bị kết nối di chuyển qua lại giữa các mạng và nhận địa chỉ IP một cách tiện lợi và đơn giản hơn.

5.2 Nhược điểm

Mặc dù DHCP mang đến nhiều ưu điểm trong việc tăng tốc độ truy cập mạng và quản lý hệ thống mạng nhưng cũng tồn tại nhược điểm khi sử dụng dịch vụ này trên những thiết bị cố định như máy in, file server.

Chính vì thế DHCP phù hợp hơn cho các hệ thống mô hình mạng nhỏ hoặc trong các hộ gia đình sử dụng.

6. Cấu trúc thành phần của DHCP

DHCP client: Là các thiết bị có thể kết nối với mạng Internet như điện thoại, laptop, máy tính, máy in, tivi,… và chúng sẽ giao tiếp với máy chủ DHCP để nhận IP truy cập mạng.

DHCP server: Là thiết bị đóng vai trò là máy chủ có nhiệm vụ nhận yêu cầu và cấp phát địa chỉ IP đến các DHCP Client.

DHCP relay agents: Đóng vai trò là thiết bị trung gian giúp kết nối DHCP Client và DHCP Server. Thiết bị này thường chỉ xuất hiện trong các mô hình mạng lớn và có nhiều kết nối phức tạp

Binding: Là một tập hợp chứa các thông tin cầu hình trong đó có chưa ít nhất 1 địa chỉ IP đã được cấp phát đến 1 DHCP Client và máy chủ DHCP sẽ quản lý các kết nối này.

DHCP Lease: Là thời gian mà thiết bị sử dụng 1 địa chỉ IP trước khi gia hạn. Mỗi IP khi được cấp phát đều có thời gian sử dụng nhất định và được cấp địa chỉ mới khi hết hạn.

7. Các thông điệp của DHCP

DHCP Discover: Là gói tin được tạo khi thiết bị yêu cầu truy cập mạng gửi broadcast trên physical subnet để đến server DHCP.

DHCP Offer: Sau khi nhân được DHCP Discover thì DHCP Server sẽ gửi gói tin chứa thông tin địa chỉ IP và cấu hình TCP/IP bổ sung cho máy tính Client.

DHCP Request: Là gói thông tin do DHCP client lại cho máy chủ DHCP sau khi tiếp nhận DHCP Offer nhằm xác nhận đã chấp nhận địa chỉ IP được cấp phát.

DHCP Acknowledge: Khi xác nhận DHCP Request của máy Client thì DHCP gửi lại gói DHCP acknowledge và kèm theo đính hướng tham số để Client có thể tham gia mạng TCP/IP

DHCP Nak: Đối với các địa chỉ IP không còn giá trị sử dụng hoặc được sử dụng bởi 1 máy khác thì DHCP server thực hiện gửi gói DHCP Nak để thông báo cho Client thuê bao lại IP.

DHCP Decline: Được gửi đến các DHCP server khi Client thực hiện quyết định tham số thông tin không còn giá trị và tiến hành thuê bao lại.

DHCP Release: Do DHCP Client gửi đến server để thông báo giải phóng địa chỉ IP cùng lúc đó Client sẽ tiến hành xóa thuê bao đang tồn tại.

[caption id="attachment_16380" align="aligncenter" width="771"] Các thông điệp của DHCP[/caption]

8. Các tấn công có thể xảy ra với DHCP

8.1 Khi máy trạm DHCP client là bất hợp pháp

Đây là trường hợp tấn công DHCP từ máy Client khi bị mất quyền kiểm soát sẽ liên tục thực hiện gửi yêu cầu IP về DHCP Server. Khi nhận được yêu cầu, Server sẽ tự động cấp phát IP liên tục cho các client không xác thực.

Đến khi hết địa chỉ IP dẫn đến cạn kiệt IP cần thiết cho các máy Client hợp pháp, lúc này hiện tượng không truy cập được mạng hoặc tốc độ truy cập yếu sẽ xuất hiện trên các thiết bị. Với kiểu tấn công này là kiểu tấn công khá đơn giản do không mất nhiều thời gian vì chỉ cần có bang thông là được.

[caption id="attachment_16376" align="aligncenter" width="771"] Các tấn công có thể xảy ra với máy chủ DHCP[/caption]

8.2 Khi máy chủ DHCP server là bất hợp pháp

Ngược lại đối với tình huống DHCP bị tấn công khi máy chủ DHCP Server là bất hợp pháp do kẻ tấn công trực tiếp phá vỡ hàng rào bảo vệ mạng. Lúc này kẻ tấn công kiểm soát được DHCP và điều khiển tất cả các thao tác trên hệ thống mạng.

Có 3 kiểu tấn công DHCP Server là bất hợp pháp thường gặp là:

DoS hệ thống mạng được thực hiện bằng cách sử dụng một dải IP và subnet mask làm cho máy trạm không thể truy cập vào hệ thống mạng và dẫn đến tình trạng DoS trong hệ thống.

DNS redirect là cách tấn công gián tiếp thông qua thao tác đổi DNS dẫn máy trạm truy cập vào các trang web chứa mã độc hoặc các trang web giả mạo có. Từ đó chúng đánh cắp thông tin của người dùng máy chủ Client.

Man-in-the-middle: không trực tiếp đánh thẳng vào DHCP Server mà họ thiết lập cổng mặc định là cổng của máy kẻ tấn công. Khi máy client phát và nhận thông tin cấp phát địa chỉ Ip sẽ được chuyển qua máy kẻ tấn công và chúng sẽ đánh cắp các thông tin của người dùng qua đó.

[caption id="attachment_16404" align="aligncenter" width="771"] Tấn công khi máy chủ DHCP Server là bất hợp pháp[/caption]

>>> Xem thêm: Socket là gì? Phân loại & Cách thức hoạt động của Socket

9. 3 Các giải pháp bảo mật DHCP

9.1 Giải pháp cho tấn công sử dụng DHCP client bất hợp pháp

Để giảm thiểu tình trạng tấn công sử dụng DHCP Client bất hợp pháp thì chúng ta có thể trang bị những switch có độ bảo mật cao. Những switch này sẽ giới hạn số lượng địa chỉ MAC trên mỗi cổng truy cập.

Điều này giúp cho hạn chế kẻ tấn công gửi liên tục yêu cầu cấp IP và Server tự động trả về. Khi có nhiều địa chỉ MAC cùng truy cập thì switch chỉ cho phép gửi yêu cầu cấp IP trong giới hạn an toàn và đóng cổng truy cập trong thời gian cố định đã được thiết lập sẵn.

9.2 Giải pháp cho kiểu tấn công Man-in-the-middle

Kiểu tấn công man – in – the – middle là kiểu tấn công phổ biến và để tránh được trường hợp này thì các loại switch có độ bảo mật DHCP Snooping cao sẽ là giải pháp phù hợp.

Với cách thiết lập này sẽ giúp hạn chế việc DHCP kết nối với các website không đáng tin cậy hoặc chứa nhiều yếu tố nguy hiểm. Khi sử dụng switch này chỉ cho phép truy cập các trang web có độ tin tưởng cao thông qua kết nối server thật.

9.3 Một số giải pháp bảo mật DHCP server khác

Lưu trữ các loại dữ liệu bằng hệ thống tập tin NTFS tăng tính an toàn và bảo mật hơn.

Đối với máy tính windows hoặc các phần mềm thì cần cập nhật các phiên bản mới thường xuyên để tránh có những lỗ hổng dễ xâm nhập trên

Nên cài đặt chương trình quét virus và thực hiện quét virus thường xuyên để hệ thống không nhiễm các mã độc.

Không nên tải hoặc sử dụng những phần mềm không có độ uy tín cao hoặc có dấu hiệu lừa đảo, giả mạo.

Thiết lập tường lửa cho máy chủ DHCP trong hệ thống mạng

Bảo mật vật lý cho máy chủ bằng mật khẩu 2 lớp, xác thực danh tính,…

10. Khi nào cần dùng Router/Switch như một máy chủ DHCP?

Đối với các nơi làm việc sử dụng DHCP cho IPv4 trên router do các quản trị viên kiểm soát thì thường có hạn chế khi cần tăng tốc độ cũng như mở rộng khả năng của DHCP.

Tuy nhiên hầu hết các router và switch đều khắc phục được nhược điểm trên cũng như hỗ trợ thêm nhiều tính năng như: