VPN Site-to-Site

-

Overviews

Overviews

-

Initial Setup

Initial Setup

-

Hướng dẫn nhanh (Quick Starts)

Hướng dẫn nhanh (Quick Starts)

-

Hướng dẫn chi tiết (Tutorials)

Hướng dẫn chi tiết (Tutorials)

-

FAQs

FAQs

-

VPN Site to Site (new version)

VPN Site to Site (new version)

-

Cấu hình thiết bị VPN phổ biến

- Cấu hình VPN Site-to-Site với Palo Alto

- Cấu hình VPN Site-to-Site với PfSense

- Cấu hình VPN Site-to-Site với strongSwan

- Cấu hình VPN Site-to-Site với Vyos 1.5

- Cấu hình VPN Site-to-Site với CheckPoint R81.20

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Transit-Gateway)

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Virtual private gateways)

- Cấu hình kết nối VPN Site-to-Site giữa Portal OpenStack và VMware

- Cấu hình VPN Site-to-Site với Fortigate

- Cấu hình VPN Site-to-Site với các thiết bị NAT IP

-

Quản lý & thao tác VPN Connection

- Hướng dẫn khởi tạo VPN Connection

- Hướng dẫn chỉnh sửa VPN Connection

- Hướng dẫn enable/disable VPN Connection

- Hướng dẫn xóa VPN Connection

- Hướng dẫn download file config VPN

- Hướng dẫn kết nối thiết bị Behind NAT IP

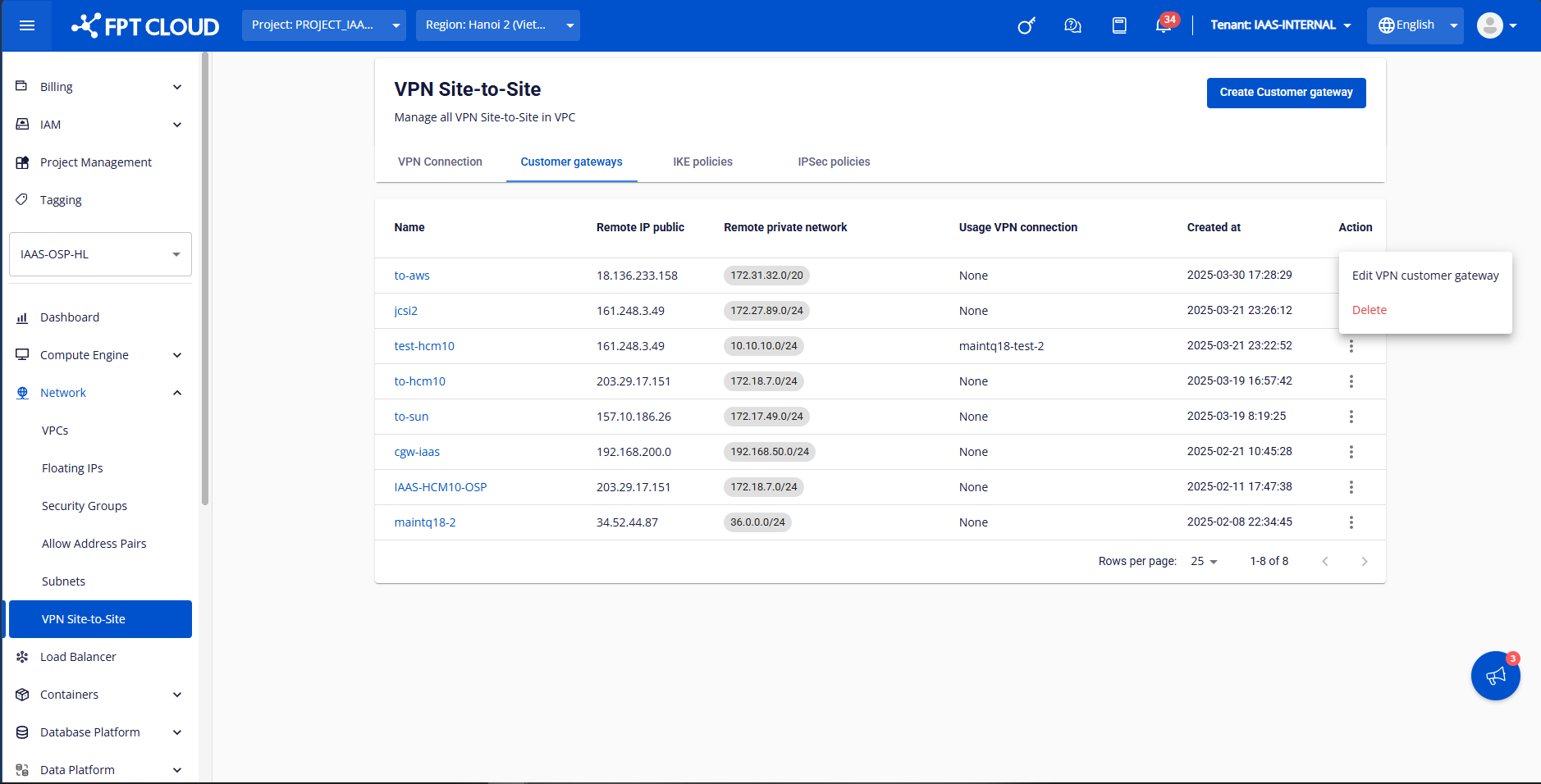

- Hướng dẫn tạo Customer gateway

- Hướng dẫn chỉnh sửa Customer gateway

- Hướng dẫn xoá Customer gateway

- Hướng dẫn phân quyền sử dụng dịch vụ

- Hướng dẫn cài đặt cảnh báo thông qua dịch vụ Cloud Guard

- Theo dõi dịch vụ thông qua tính năng logging

- Theo dõi dịch vụ thông qua tính năng monitoring

- Câu hỏi thường gặp (FAQs)

-

Cấu hình thiết bị VPN phổ biến

Bài viết này hướng dẫn kết nối VPNaaS của 2 nền tảng AWS và OPS trên Unify portal

- I. Cấu hình VPN Site-to-Site trên FCI Cloud

- II. Cấu hình VPN Site-to-Site trên AWS

- III. Chỉnh sửa cấu hình VPN Site-to-Site trên FCI Cloud với IP mới của VPN AWS

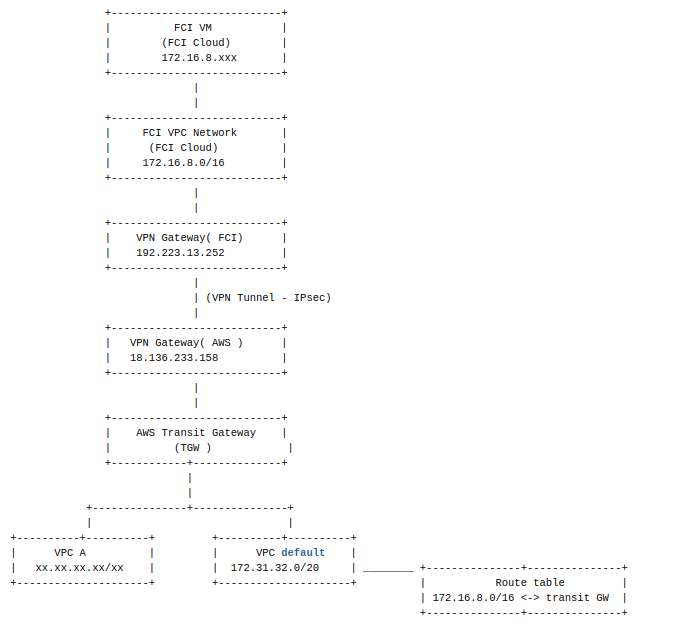

Trong ví dụ này chúng ta sẽ tạo kết nối VPN Site-to-Site với các thông số như trong topology bên dưới:

I. Cấu hình VPN Site-to-Site trên FCI Cloud

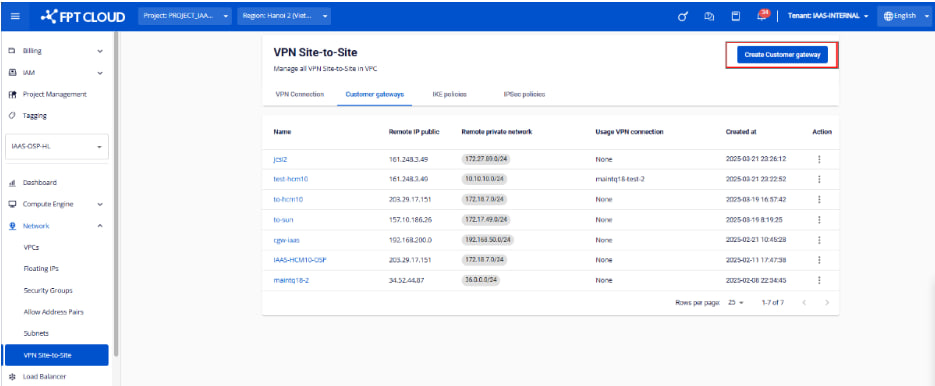

Bước 1. Tạo Customer gateways

1.1 Tạo customer gateway với các bước sau:

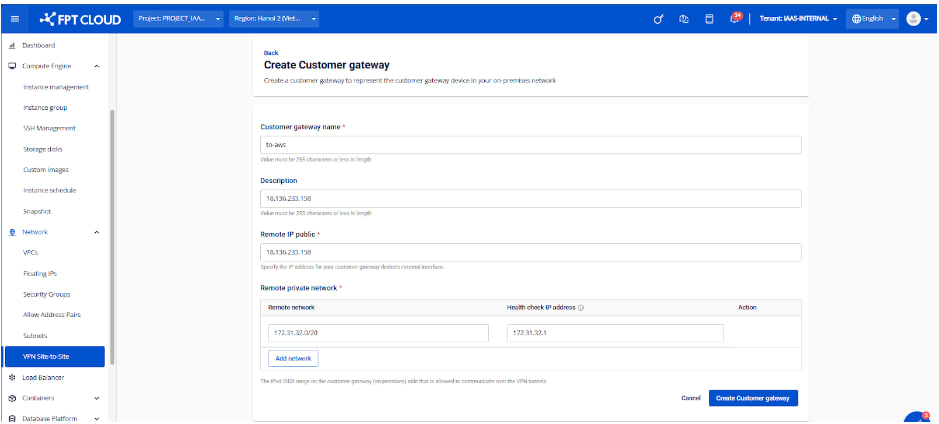

1.2 Tạo customer gateway với các thông tin sau:

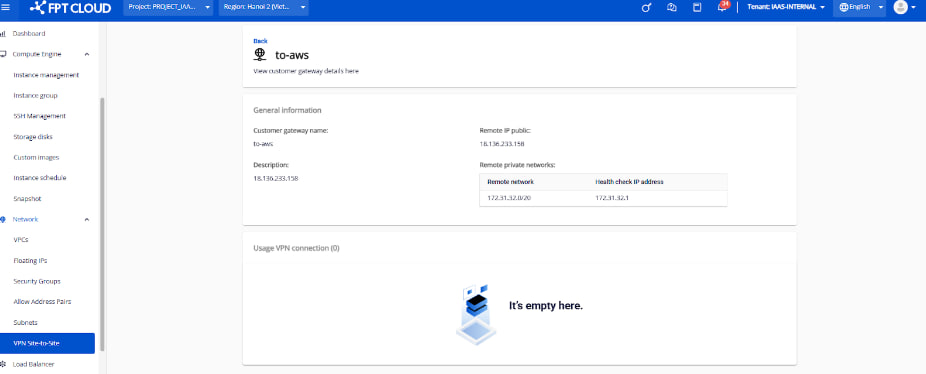

1.3 Kết quả:

Lưu ý, vì ta chưa tạo VPN ở AWS nên bước này vẫn là IP ngẫu nhiên, Tới cuối bài, ta sẽ chỉnh sửa lại IP này ở Phần 1.1

Bước 2. Tạo VPN connection

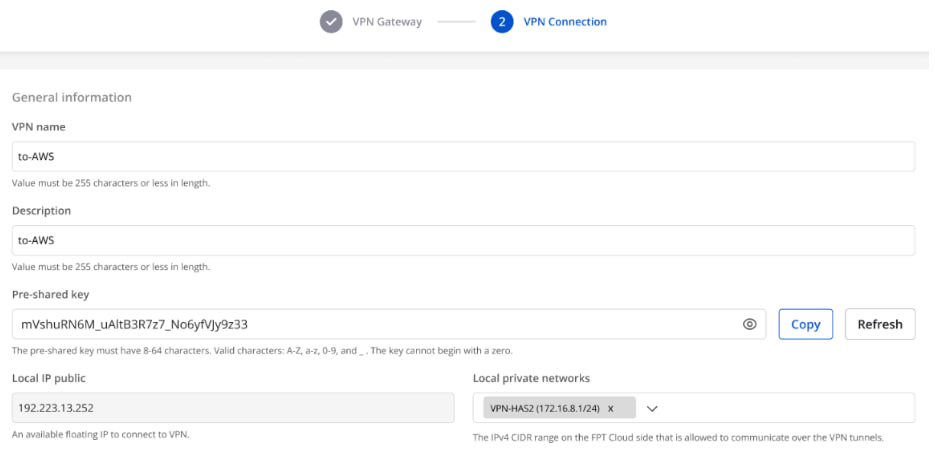

Thông số của VPN Connection sẽ bao gồm 3 mục chính:

- General information (chứa các thông tin chung của kết nối VPN)

- Remote VPN Information (chứa các thông tin mã hóa và thông tin của quý khách hàng)

- Dead Peer Detection (số lần hệ thống tự động retry kết nối khi bị vấn đề)

Phần 1: General information

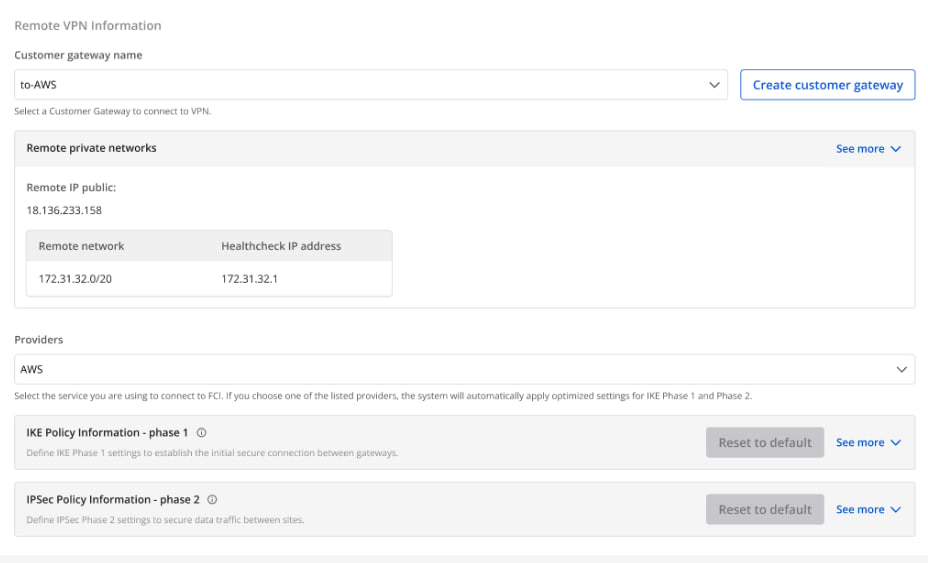

Phần 2: Remote VPN information

Khi quý khách hàng lựa chọn Providers “AWS ”,hệ thống sẽ tự động điền thông tin cho IKE và IPSec cụ thể như sau:

Đối với IKE:

- Encryption algorithm: aes-256

- Authorization algorithm: sha256

- IKE version: ikev2

- Lifetime units: seconds

- Lifetime value: 28800

- DH Group: GROUP_14

- Phase1 negotiation mode: main

Đối với IPsec:

- Encapsulation mode: tunnel

- Encryption algorithm: aes-256

- Authorization algorithm: sha256

- Lifetime units: seconds

- Lifetime value: 3600

- Perfect forward secrecy (PFS): GROUP_14

- Transform protocol: esp

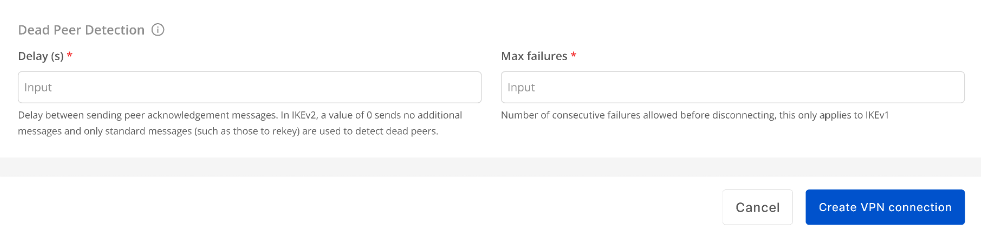

Phần 3: Remote VPN information

Điền thông số Delay và max failure và chọn Create VPN Connection

Sau khi VPN HAN khởi tạo hoàn tất, VPN Connection kết nối hai dải mạng LAN sẽ ONLINE, và các VM sẽ có thể giao tiếp với nhau qua IP LAN của chúng.

II. Cấu hình VPN Site-to-Site trên AWS

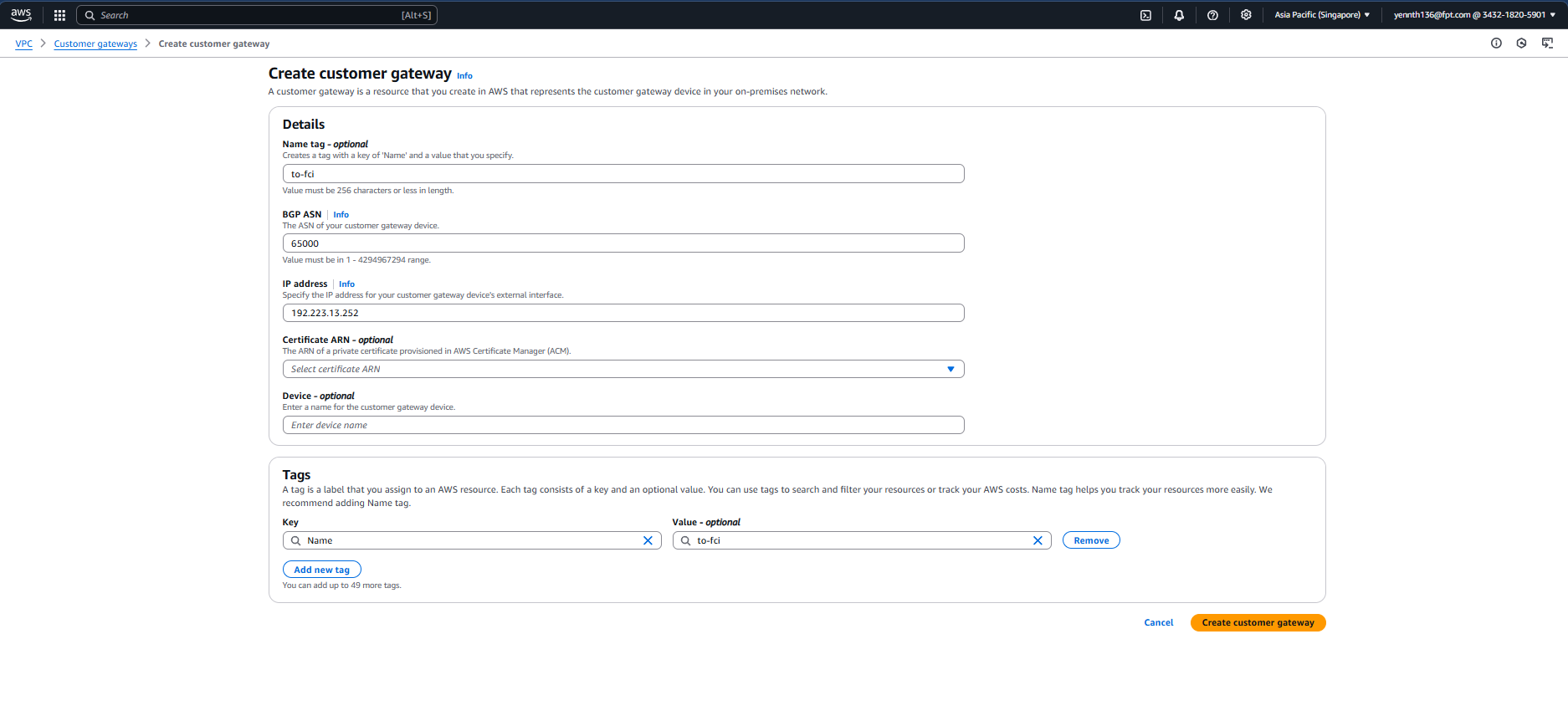

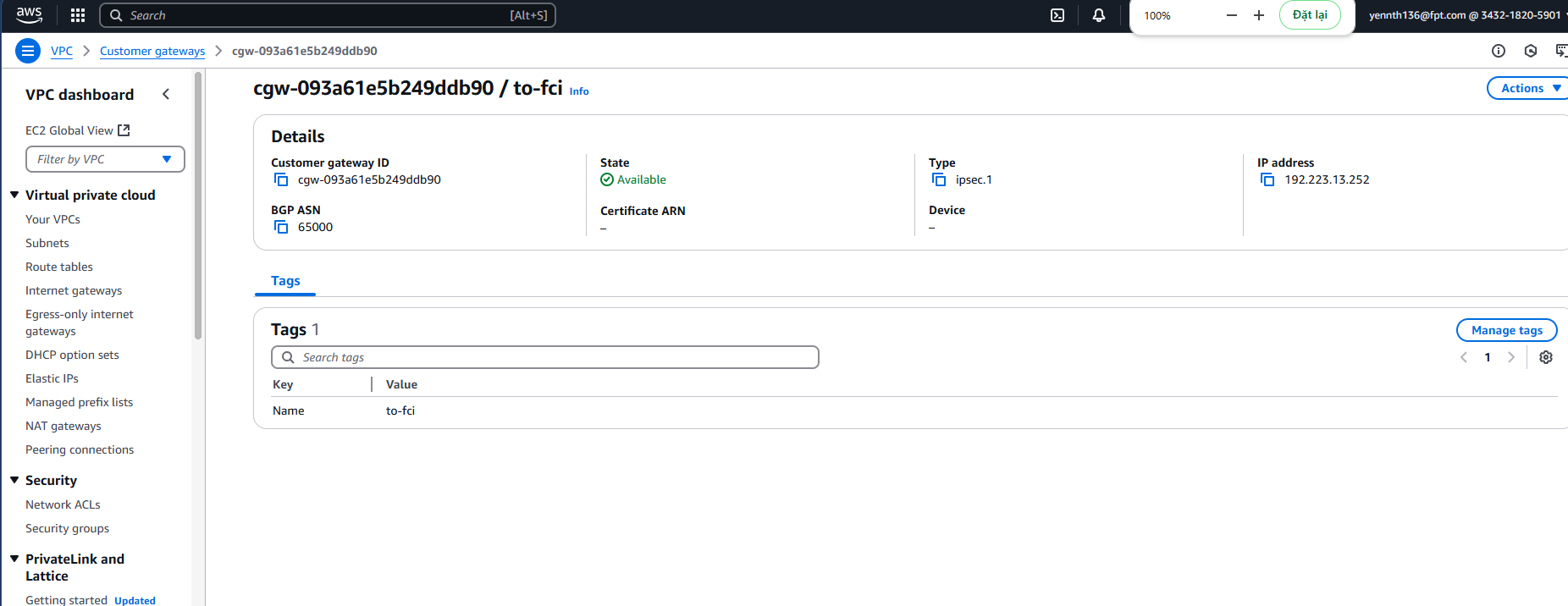

Bước 1. Tạo Customer gateway

Customer Gateway là một tài nguyên trong AWS để đại diện cho thiết bị gateway tại on-premises network.

Để tạo Customer gateway thao tác như sau:

- Truy cập: https://console.aws.amazon.com/vpc/

- Chọn Customer gateways > Create customer gateway

Nhập các trường thông tin và IP address là Local IP public của VPN Gateway FCI

- Chọn Create Customer gateway

Thông tin Customer gateway đã tạo:

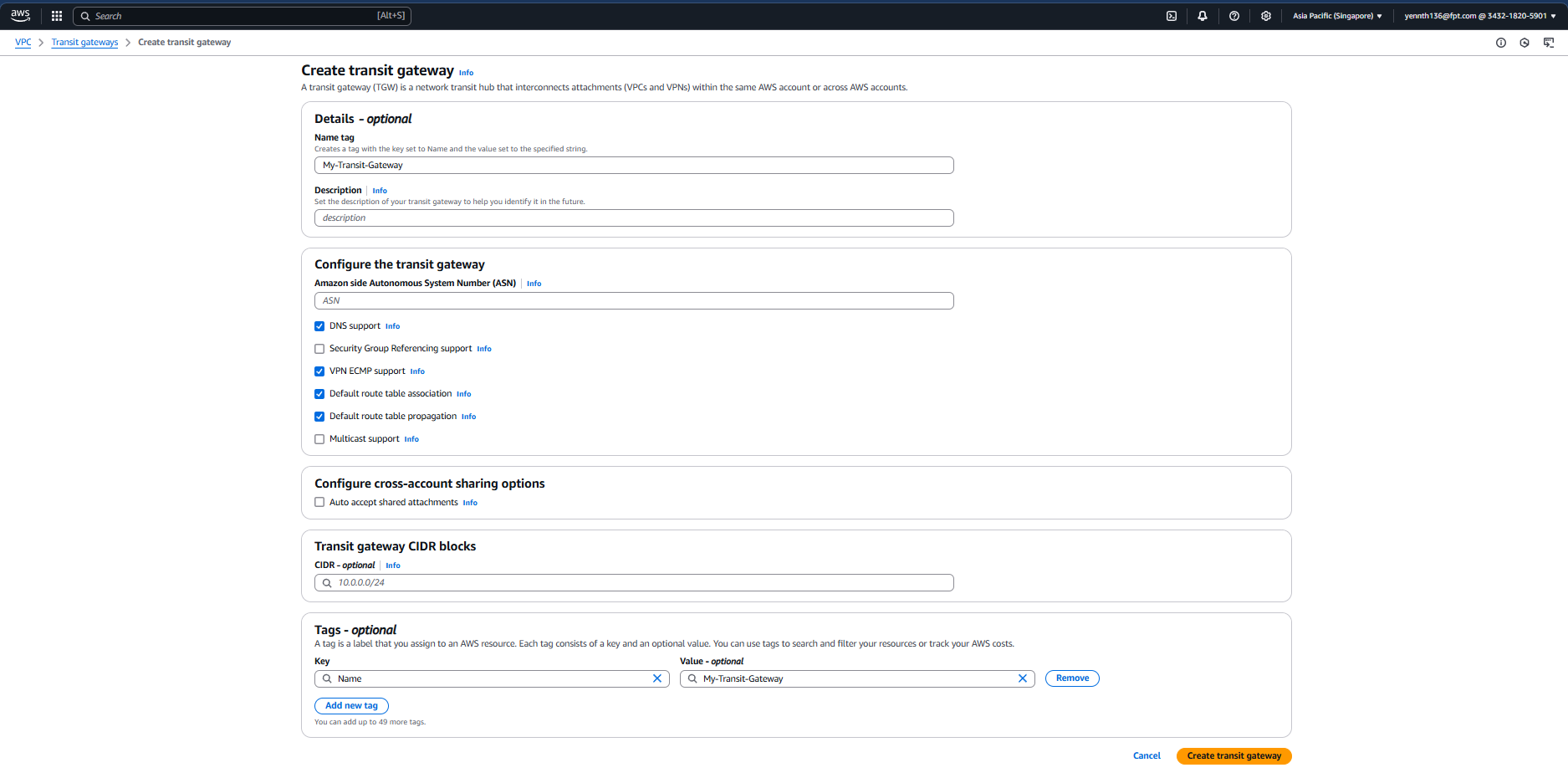

Bước 2. Tạo Create transit gateway

Bước 2. Tạo Create transit gateway

Để tạo Create transit gateway thao tác như sau:

- Trên navigation pane, chọn Transit gateway > Create transit gateway

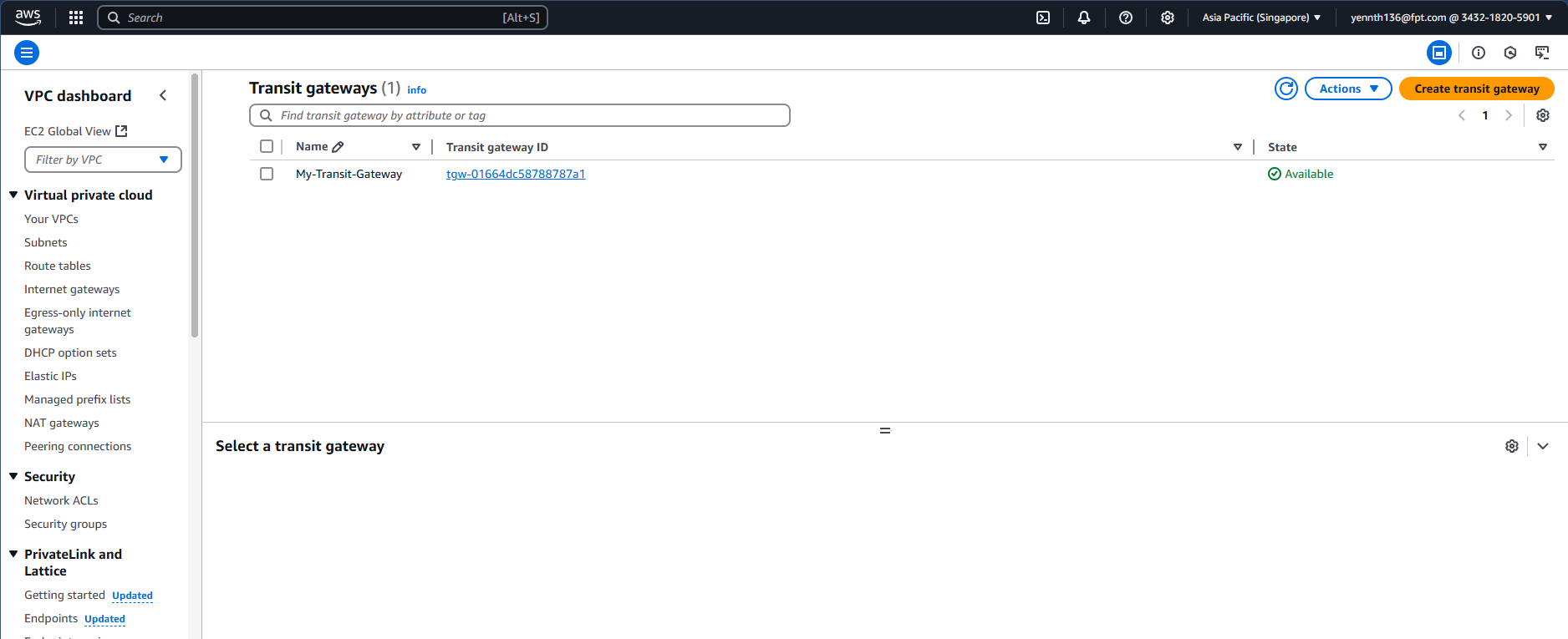

- Kết quả sau khi tạo

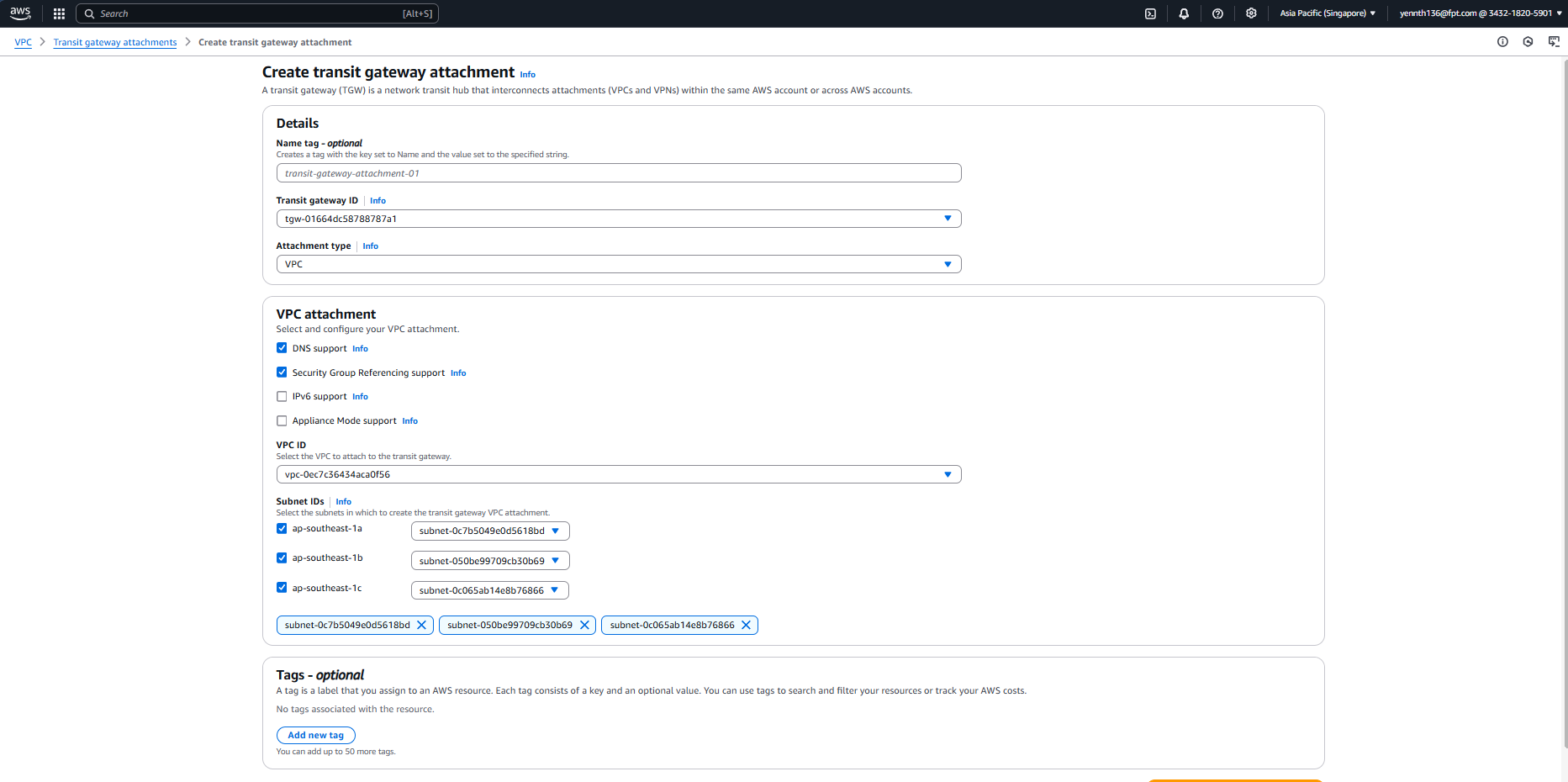

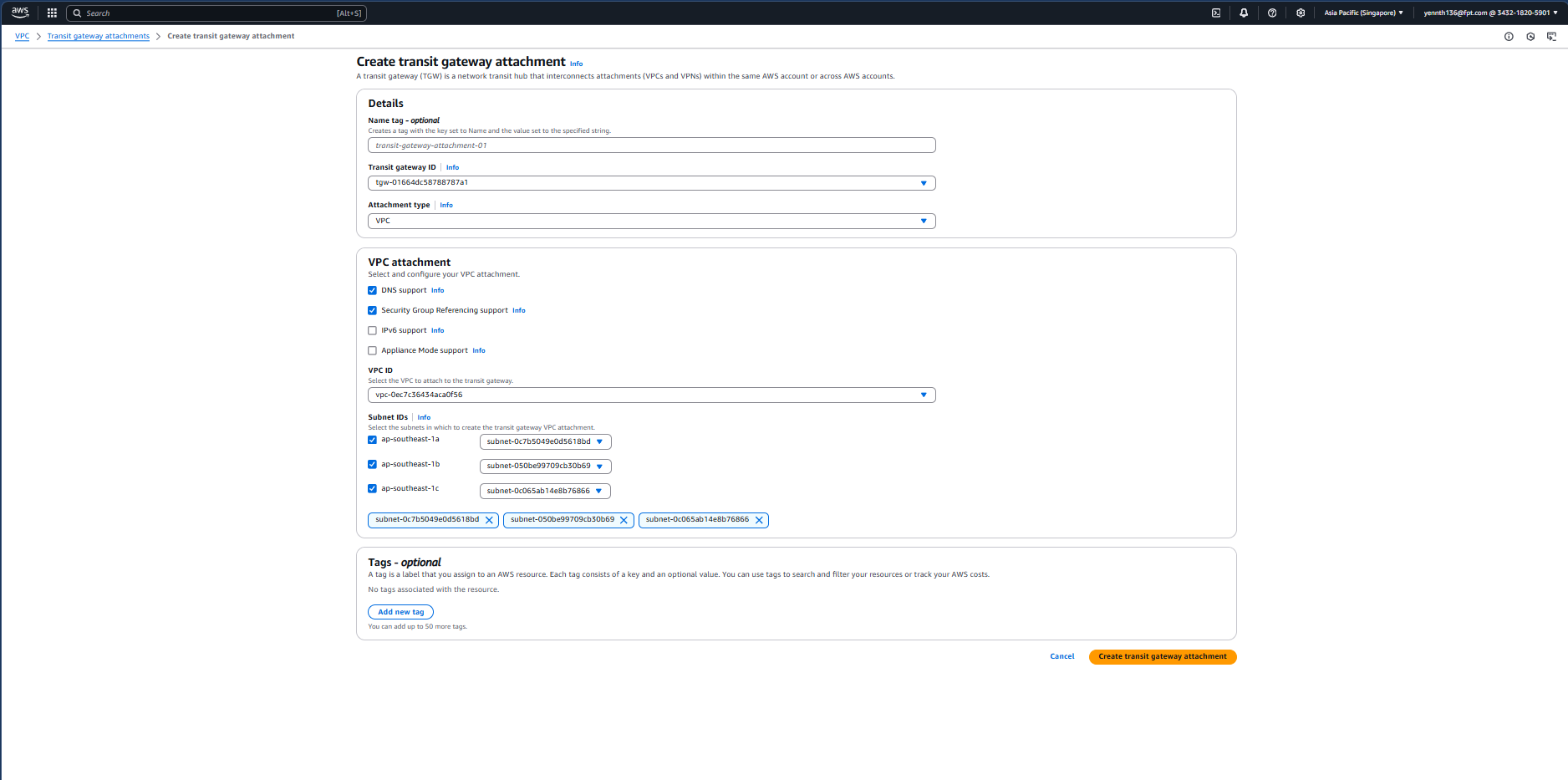

- Attach transit gateway vừa tạo vào VPC

Bước 3. Tạo VPN connection

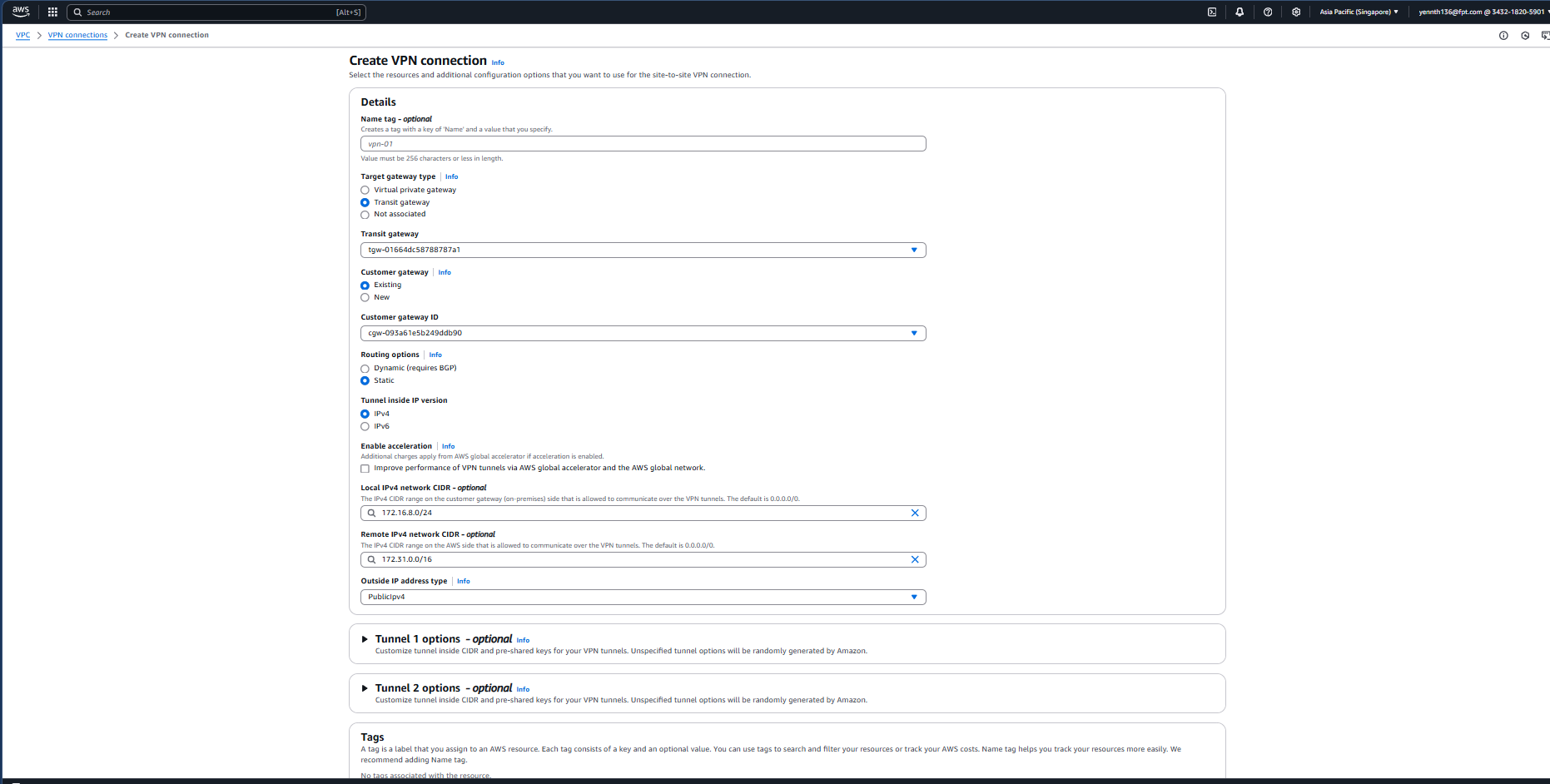

3.1. Tạo VPN connection Tạo VPN connection bằng Customer gateway ( Phần I.4.3) và Attach Transit Gateway đã tạo ở bên trên đó.

Để tạo VPN connection:

- Tại navigation pane, chọn Site-to-Site VPN connections.

- Chọn Create VPN connection.

- Chọn Target gateway type là Transit Gateway

- Chọn Transit Gateway và Customer gateway đã tạo trước đó

- Routing option chọn Static, static IP prefixes: Nhập dải subnet phía FCI( 172.16.8.0/24)

- Nhập Local IPv4 network: Nhập dải subnet phía FCI

- Nhập Remote IPv4 network: Nhập dải subnet phía AWS

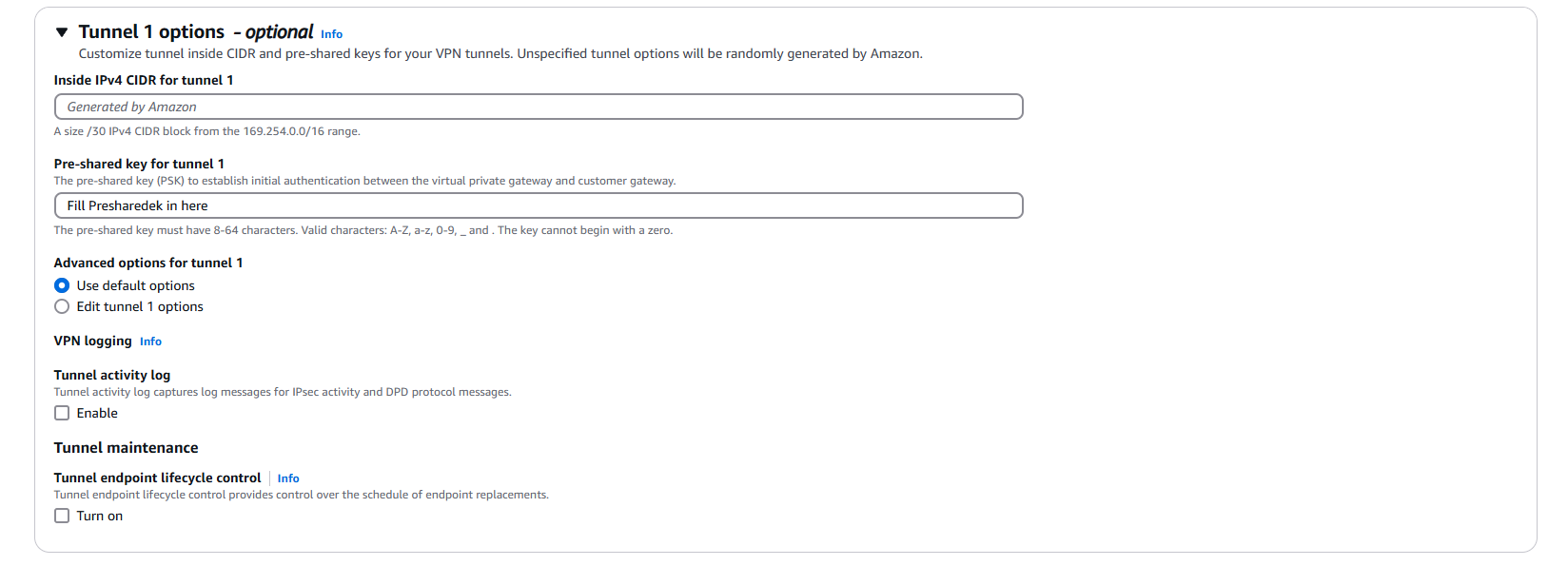

- Chỉnh sửa các thông số cho tunnel1 và tunnel2

- Chọn Create VPN connection.

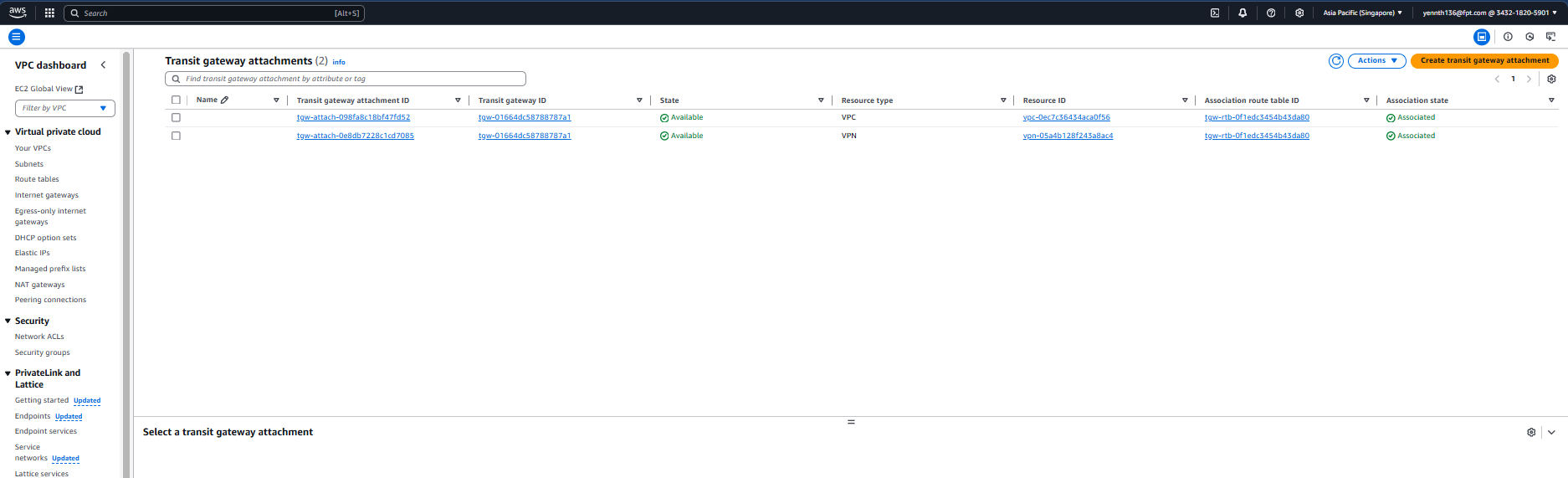

3.2 Attach transit gateway vào VPN connection

3.2 Attach transit gateway vào VPN connection

Kết quả:

Kết quả:

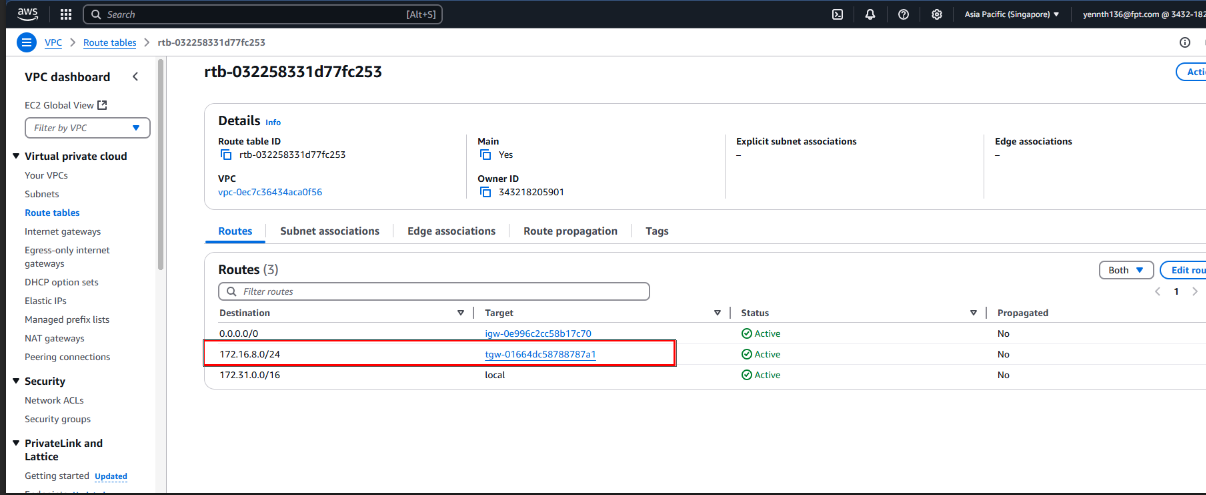

Bước 4. Cấu hình routing

Bước 4. Cấu hình routing

Config routing để hướng lưu lượng từ VPC (AWS) đến Customer Gateway (FCI) thông qua Transit Gateway.

Thêm các routes từ VPN connection vào route table. (subnet FCI: 172.16.8.0/16 )

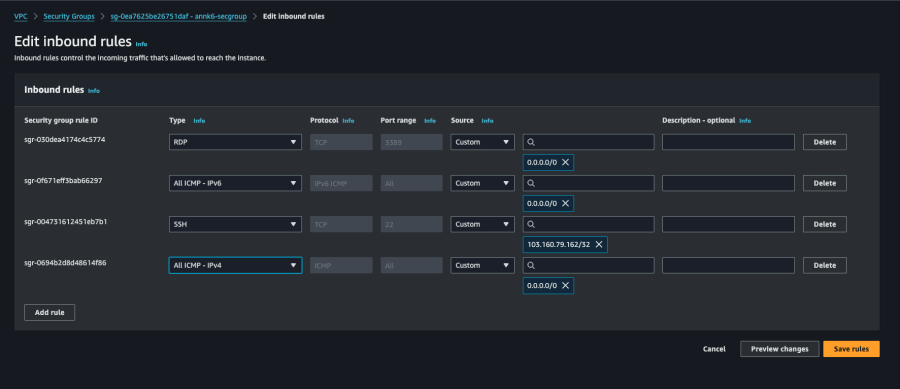

Bước 5. Cập nhật Security group

Bước 5. Cập nhật Security group

Cập nhật các Security group để cho phép truy cập SSH, RDP và ICMP.

Để thêm rule vào Security group thao tác như sau:

- Tại navigation pane, chọn Security groups.

- Chọn security group cho instances trong VPC muốn cho phép truy cập.

- Tại Inbound rules tab, Chọn Edit inbound rules. Cho phép dãy subnet của FCI qua với trạng thái All Traffic.

- Thêm rules để allow inbound SSH, RDP, and ICMP, và sau đó chọn Save rules

Khởi tạo thành công VPN Connection có trạng thái là 'Available'.

Tiếp theo, kiểm tra lại Route table đã route đúng chưa.

Khởi tạo thành công VPN Connection có trạng thái là 'Available'.

Tiếp theo, kiểm tra lại Route table đã route đúng chưa.

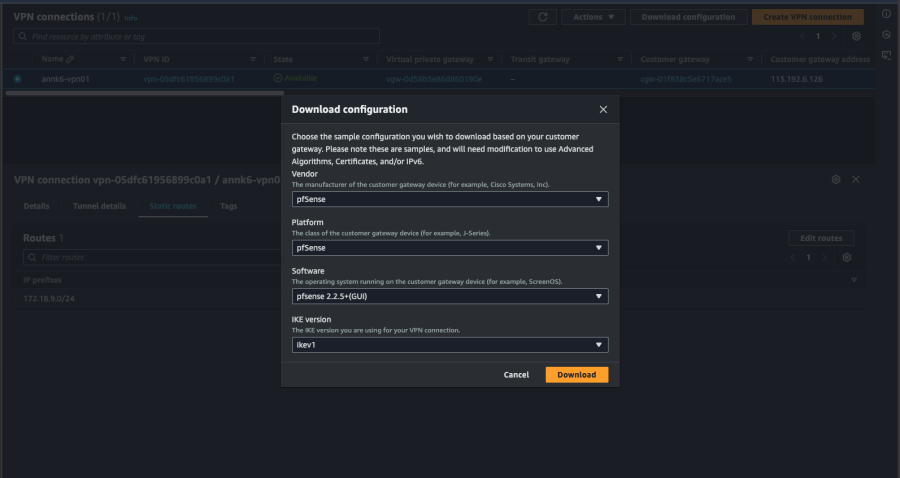

Bước 6. Tải configuration file

Sau khi tạo VPN connection, có thể tải xuống configuration file để sử dụng cho việc định cấu hình tại FCI VPC.

Để tải configuration file thao tác như sau:

- Vào trang VPN connection

- Chọn connection vừa tạo > chọn Download configuration

- Chọn Vendor: pfSense, IKE version: IKEv1( hoặc IKEv2) > chọn Download

Ta sẽ dựa vào configuration file này để tạo VPN Site-to-Site phía FCI

Ta sẽ dựa vào configuration file này để tạo VPN Site-to-Site phía FCI

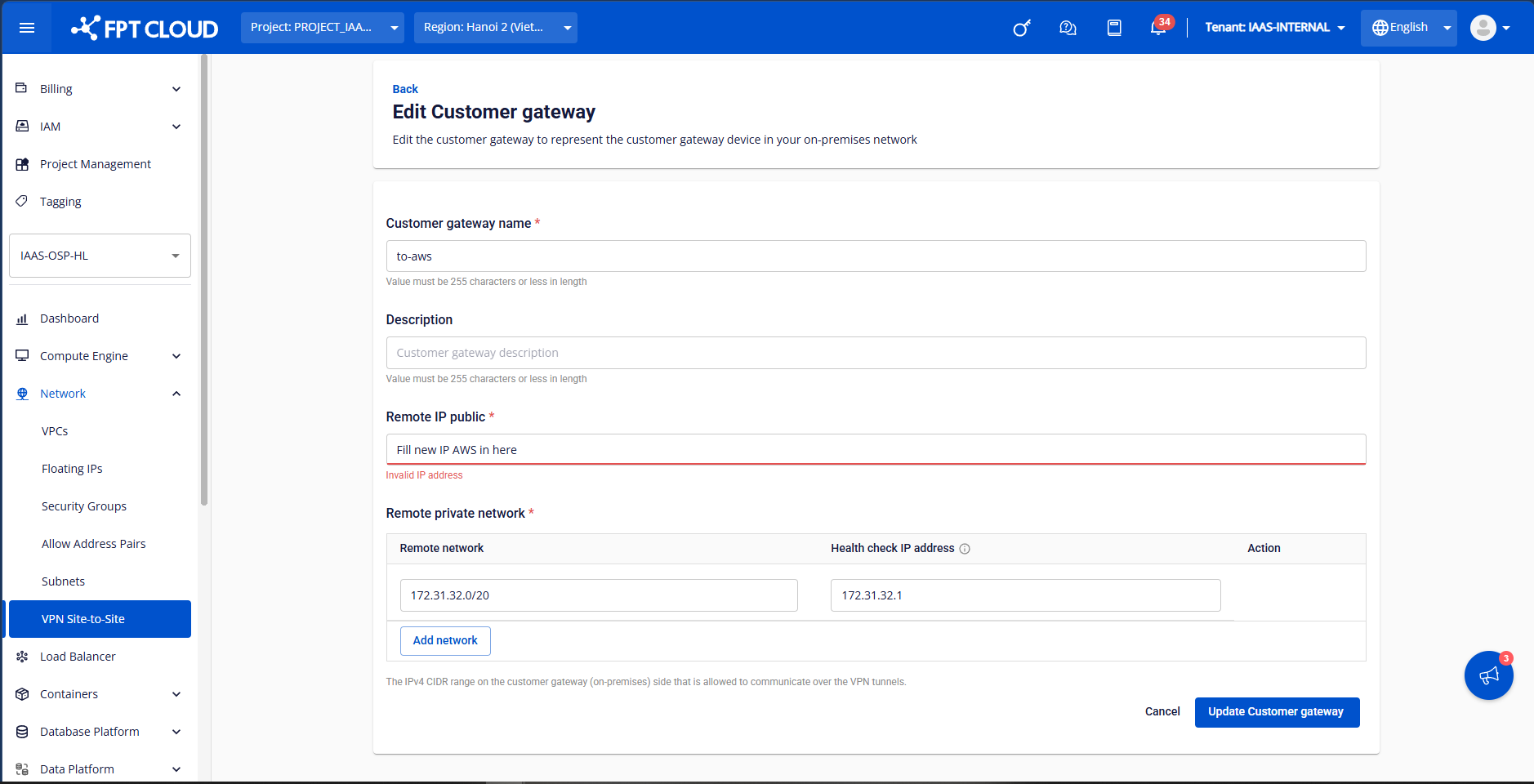

III. Chỉnh sửa cấu hình VPN Site-to-Site trên FCI Cloud với IP mới của VPN AWS

-

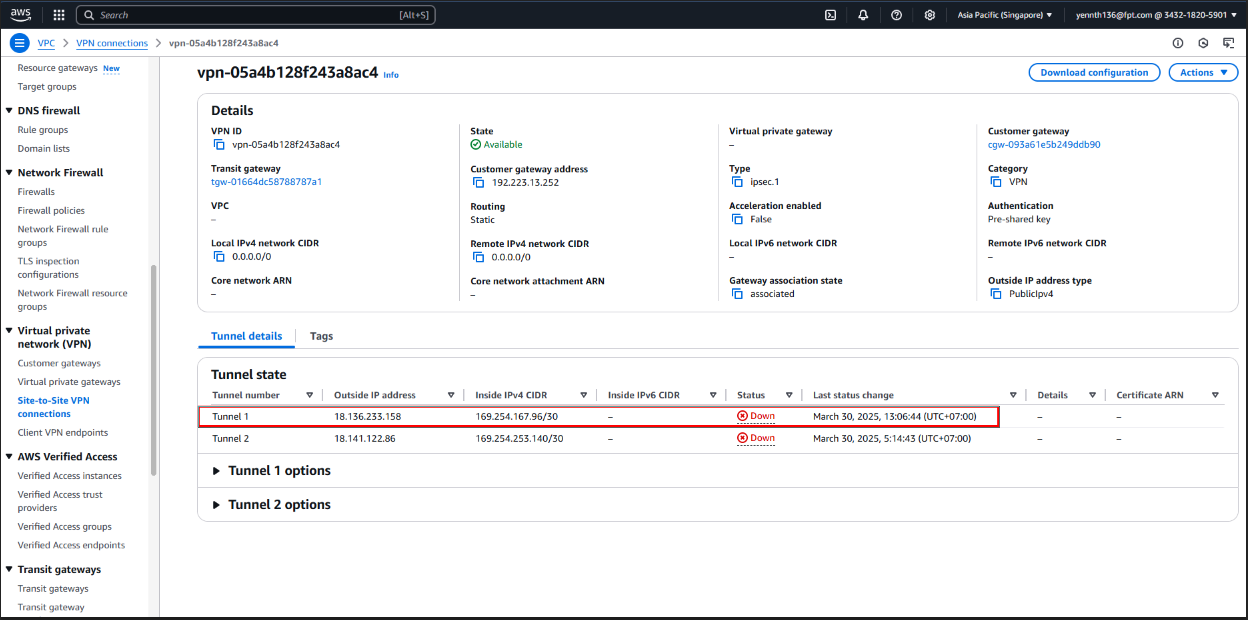

Sử dụng IP ở Tunnel 1 để chỉnh sửa lại ở phía FCI:

-

Edit Customter Gateways theo IP mới của AWS đã tạo.

Điền thông tin IP của tunnel AWS vào field remote IP public

- Đến đây chúng ta đã hoàn thành cấu hình VPN Site-to-Site giữa AWS và FCI Cloud

- Sau khi kết nối thành công ở cuối bài hướng dẫn `Operation status` của các VPN connection phía FCI Cloud sẽ là `Online` và AWS là `UP` ở tunnel 1

- Kiểm tra trạng thái kết nối phía AWS

Vào VPN connections > chọn VPN connection > chọn Tunnel details

Nếu kết nối thành công status của các tunnels sẽ là `UP` - Cách Kiểm tra kết quả:

Khởi tạo các VM nằm trong mỗi VPC sử dụng dải mảng trong VPN Site-to-Site và PING các VM qua lại với nhau.

Kết quả khi PING từ FCI qua AWS

Kết quả khi PING từ AWS qua FCI Cloud