VPN Site-to-Site

-

Overviews

Overviews

-

Initial Setup

Initial Setup

-

Hướng dẫn nhanh (Quick Starts)

Hướng dẫn nhanh (Quick Starts)

-

Hướng dẫn chi tiết (Tutorials)

Hướng dẫn chi tiết (Tutorials)

-

FAQs

FAQs

-

VPN Site to Site (new version)

VPN Site to Site (new version)

-

Cấu hình thiết bị VPN phổ biến

- Cấu hình VPN Site-to-Site với Palo Alto

- Cấu hình VPN Site-to-Site với PfSense

- Cấu hình VPN Site-to-Site với strongSwan

- Cấu hình VPN Site-to-Site với Vyos 1.5

- Cấu hình VPN Site-to-Site với CheckPoint R81.20

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Transit-Gateway)

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Virtual private gateways)

- Cấu hình kết nối VPN Site-to-Site giữa Portal OpenStack và VMware

- Cấu hình VPN Site-to-Site với Fortigate

- Cấu hình VPN Site-to-Site với các thiết bị NAT IP

-

Quản lý & thao tác VPN Connection

- Hướng dẫn khởi tạo VPN Connection

- Hướng dẫn chỉnh sửa VPN Connection

- Hướng dẫn enable/disable VPN Connection

- Hướng dẫn xóa VPN Connection

- Hướng dẫn download file config VPN

- Hướng dẫn kết nối thiết bị Behind NAT IP

- Hướng dẫn tạo Customer gateway

- Hướng dẫn chỉnh sửa Customer gateway

- Hướng dẫn xoá Customer gateway

- Hướng dẫn phân quyền sử dụng dịch vụ

- Hướng dẫn cài đặt cảnh báo thông qua dịch vụ Cloud Guard

- Theo dõi dịch vụ thông qua tính năng logging

- Theo dõi dịch vụ thông qua tính năng monitoring

- Câu hỏi thường gặp (FAQs)

-

Cấu hình thiết bị VPN phổ biến

Bài viết này hướng dẫn build thiết bị Router để đấu nối VPN Site-to-Site của FPT Smart Cloud.

- Bước 1: Cấu hình cho VPN Site-to-Site

- Bước 2: Cấu hình IPsec cho Fortigate

- Bước 3: Cấu hình firewall và routing cho Fortigate

Cần đảm bảo các điều kiện sau:

- VPN Site-to-Site trên trang Portal

- Fortigate đã được cài đặt và enable, active license ở phía khách hàng.

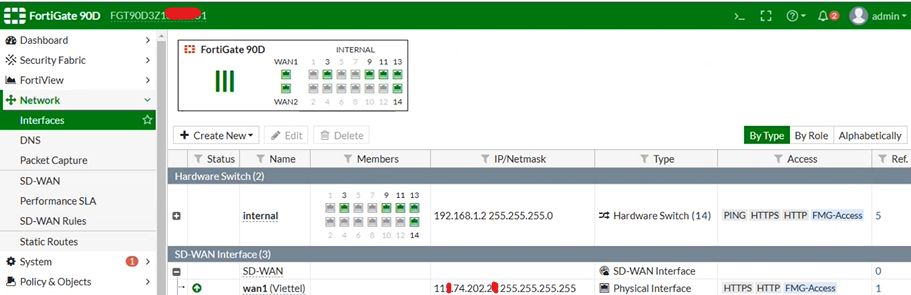

- Fortigate đã được cài đặt và có IP LAN WAN.

Bước 1: Cấu hình cho VPN Site-to-Site

Truy cập và tạo VPN Site To Site trên trang https://console.fptcloud.com/

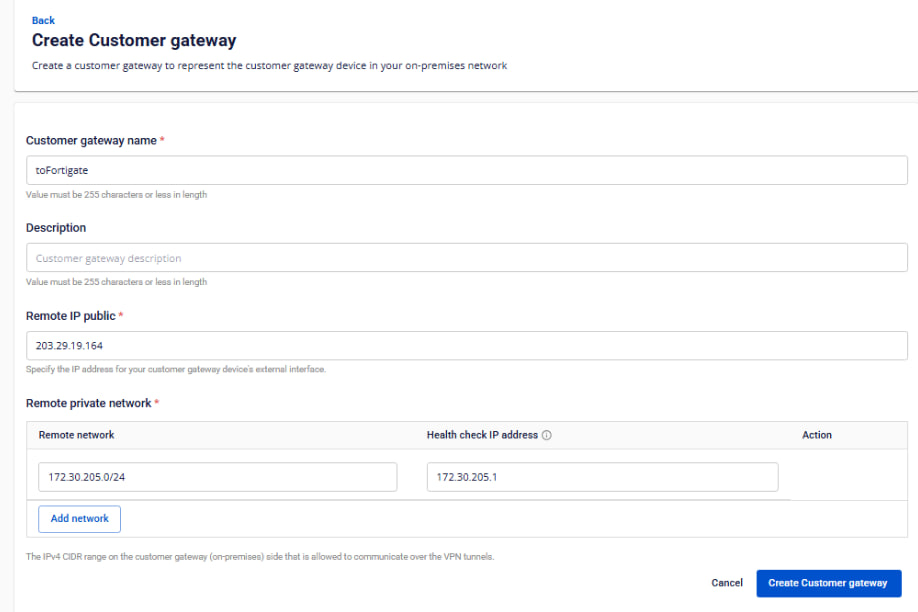

- Tạo Customer Gateway:

-

Remote private network: dãy Lan Subnet cần peering Fortigate

-

Remote IP public: IP public của Fortigate

- Tạo VPN Connection:

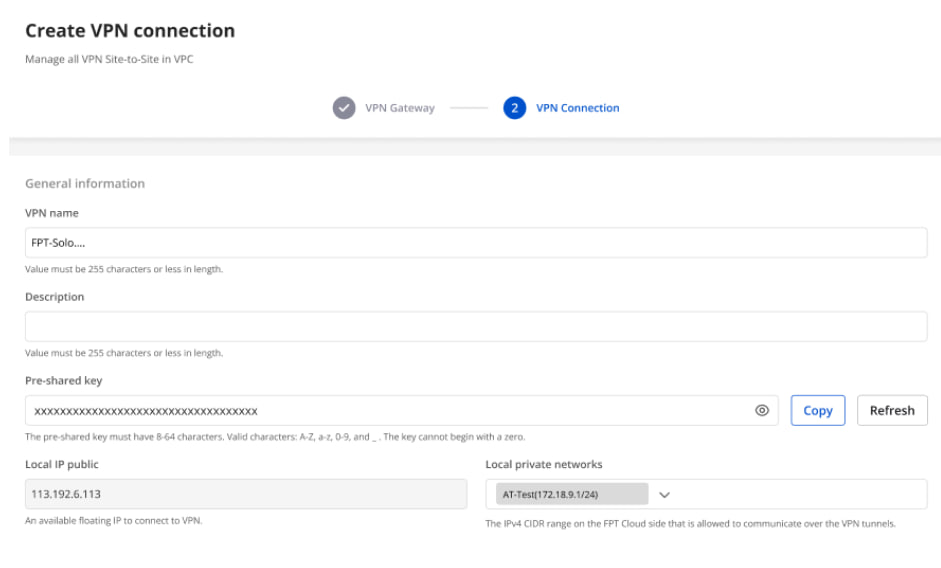

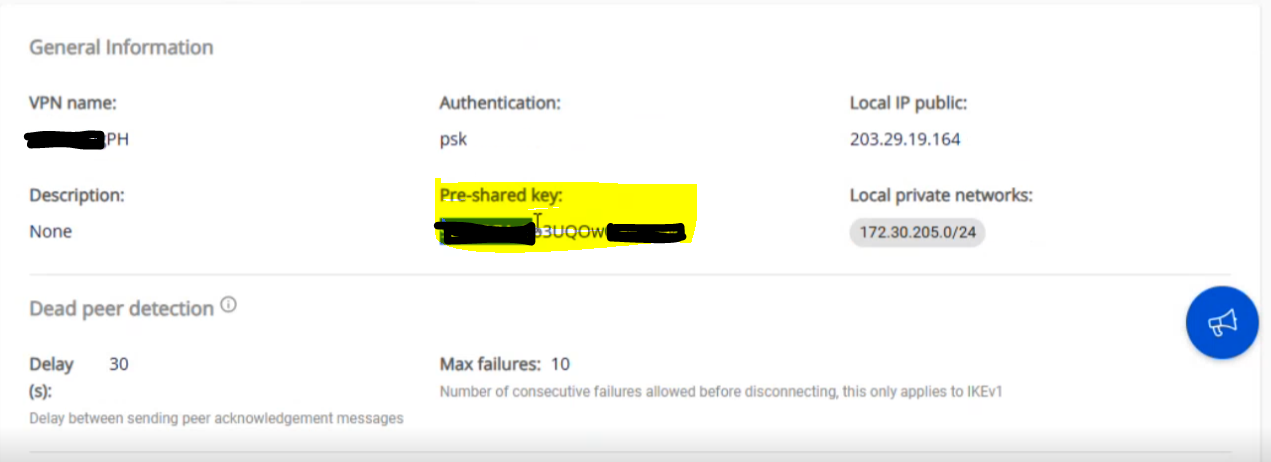

Với thông số "Pre-shared key" cần lưu lại để điền vào Fortigate

Thông số của VPN Connection sẽ bao gồm 3 mục chính:

- General information (chứa các thông tin chung của kết nối VPN)

- Remote VPN Information (chứa các thông tin mã hóa và thông tin của quý khách hàng)

- Dead Peer Detection (số lần hệ thống tự động retry kết nối khi bị vấn đề)

Phần 1: General information

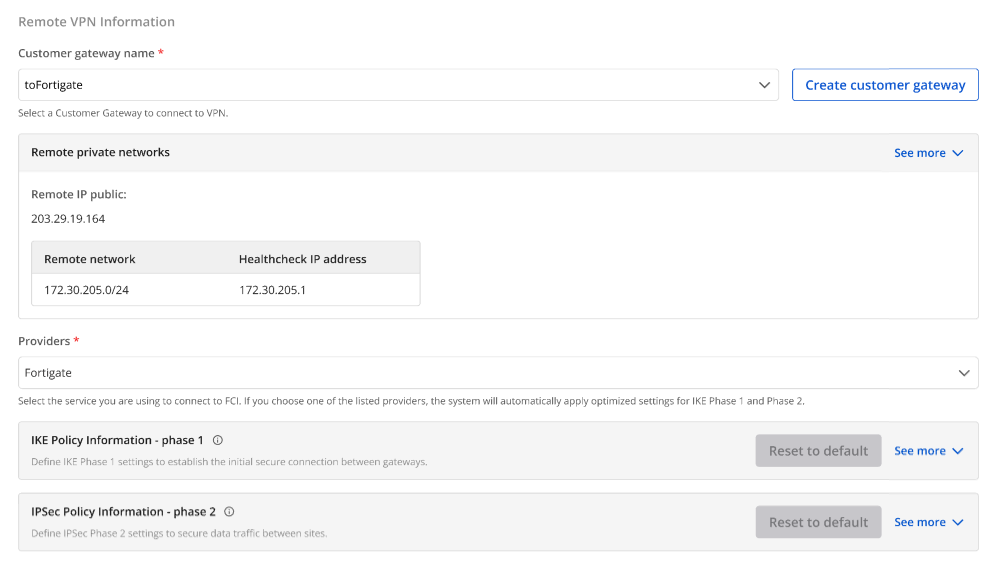

Phần 2: Remote VPN information

Khi quý khách hàng lựa chọn Providers “Fortigate”,hệ thống sẽ tự động điền thông tin cho IKE và IPSec cụ thể như sau:

Đối với IKE:

- Encryption algorithm: aes-256

- Authorization algorithm: sha256

- IKE version: ikev2

- Lifetime units: seconds

- Lifetime value: 28800

- DH Group: GROUP_14

- Phase1 negotiation mode: main

Đối với IPsec:

- Encapsulation mode: tunnel

- Encryption algorithm: aes-256

- Authorization algorithm: sha256

- Lifetime units: seconds

- Lifetime value: 3600

- Perfect forward secrecy (PFS): GROUP_14

- Transform protocol: esp

Phần 3: Remote VPN information

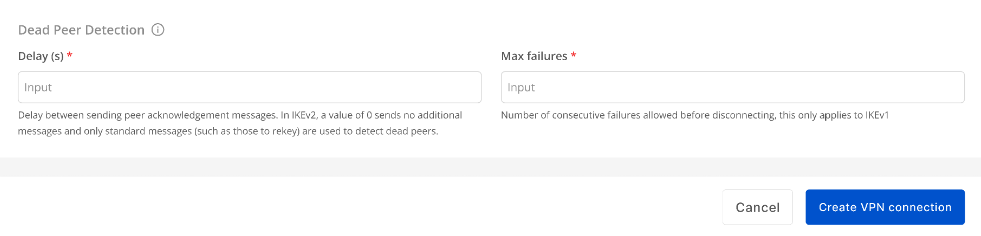

Điền thông số Delay và max failure và chọn Create VPN Connection

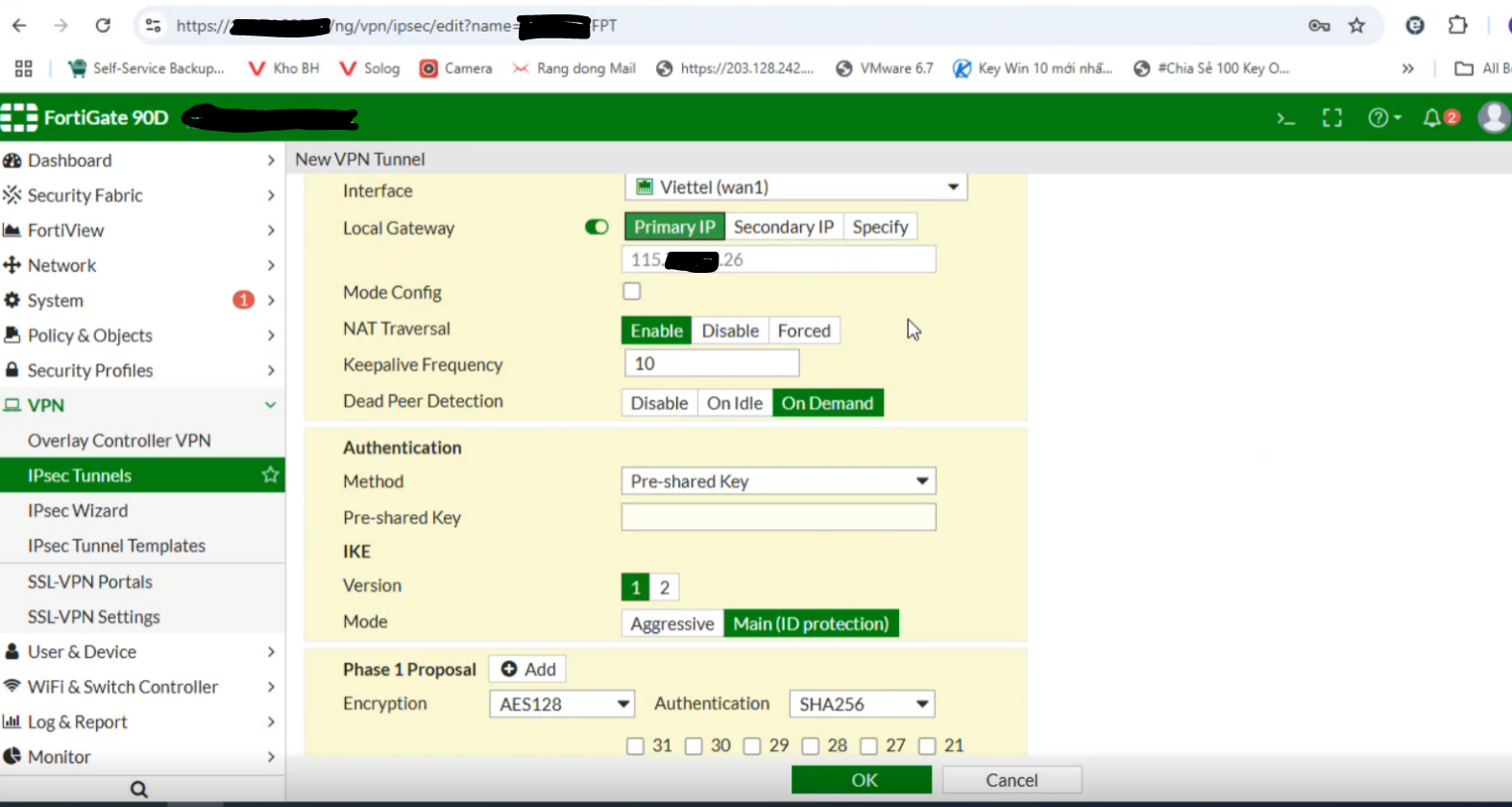

Bước 2: Cấu hình IPsec cho Fortigate

- Đăng nhập web vào Fortigate khách hàng:

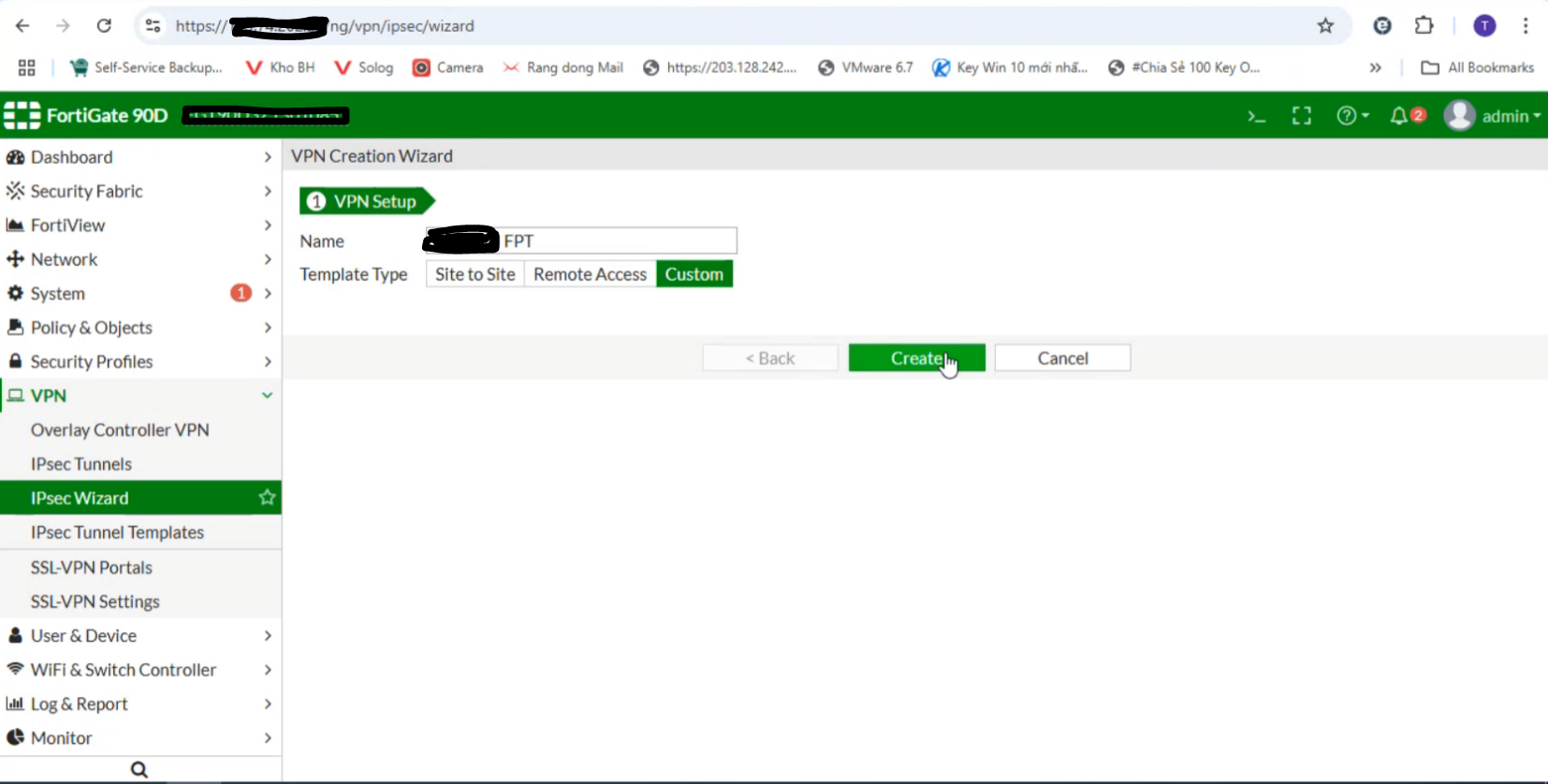

- Chọn IPsec Wizard:

- Chọn IPsec Wizard:

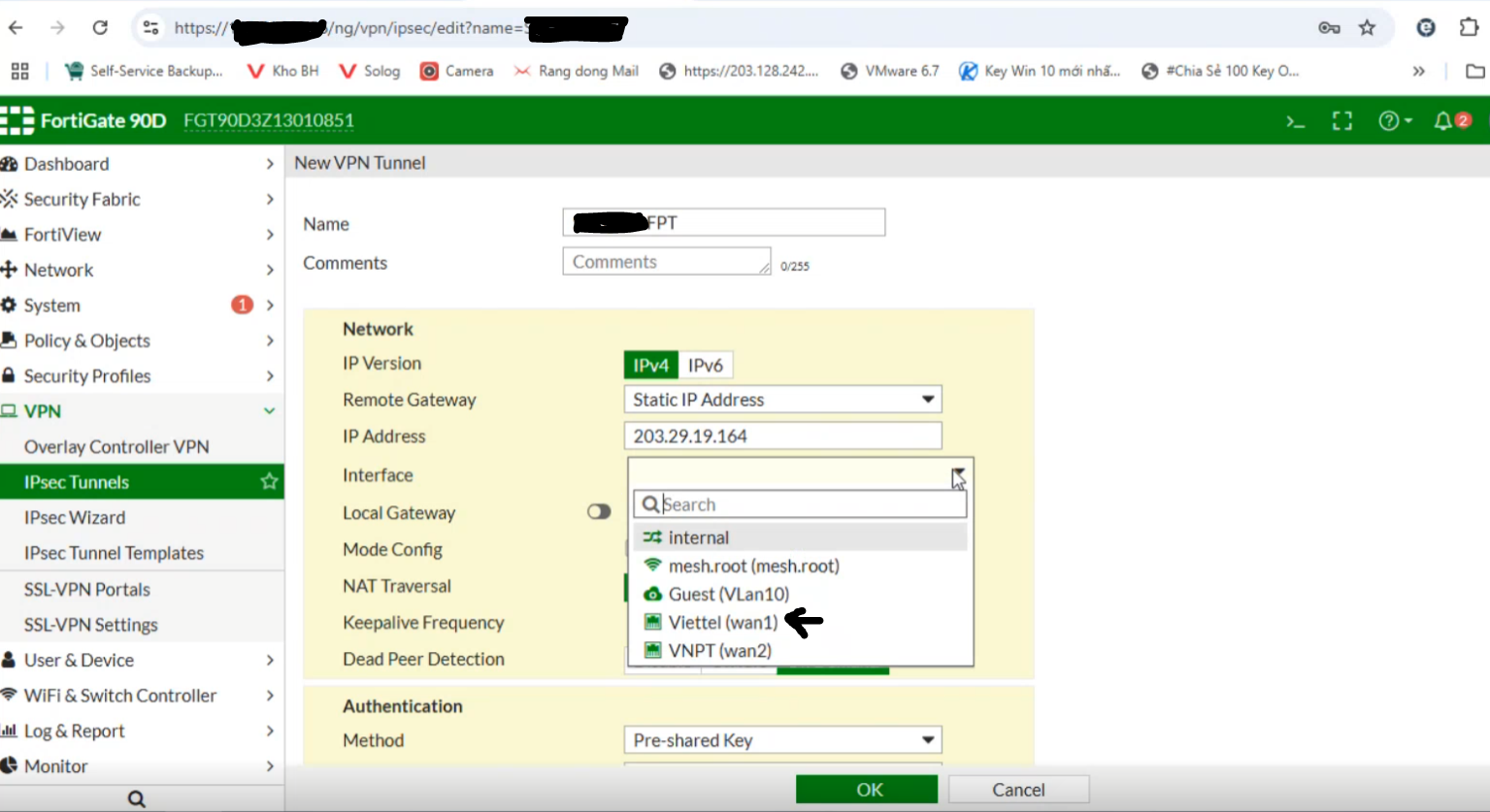

- Chọn IPsec Tunnels:

- Chọn IPsec Tunnels:

- IP Address là IP của FPT đã tạo ở bước 1

+ Interface là WAN, trong trường hợp có nhiều WAN thì xác định WAN bạn cần.

Kiểm tra trạng thái của connection bên portal của FPT Smart Cloud

Kiểm tra trạng thái của connection bên portal của FPT Smart Cloud

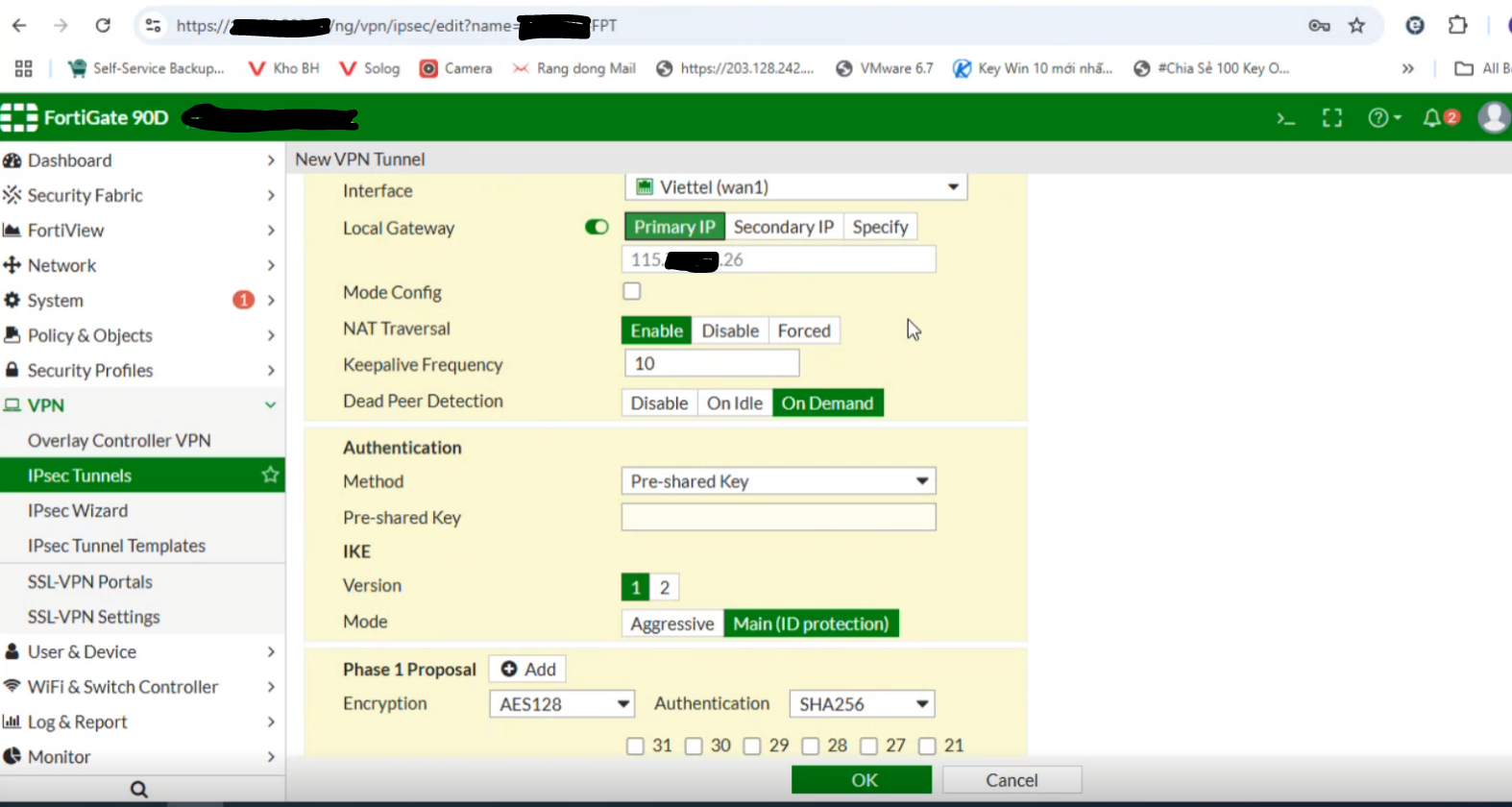

- Bật Local Gateway và chọn Primary IP

- Bật Local Gateway và chọn Primary IP

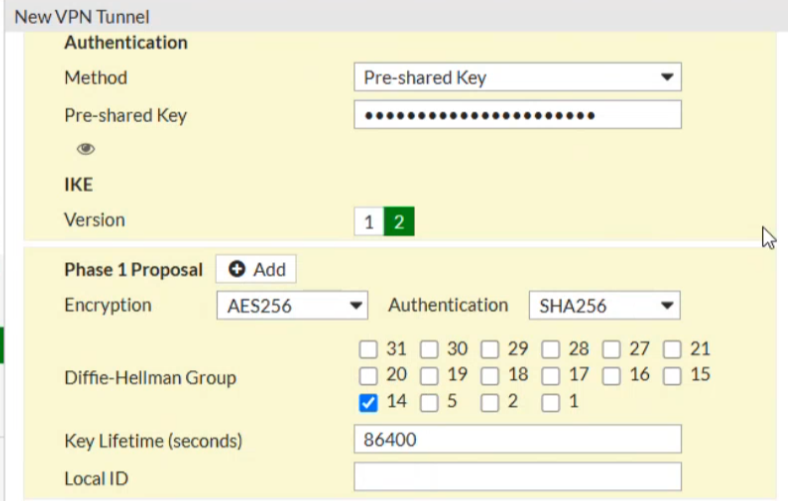

- Bật Method là Pre-shared Key và điền vào giống với thông số ở Bước 1:

- Bật Method là Pre-shared Key và điền vào giống với thông số ở Bước 1:

Lưu ý: Mô hình của khách có thể sử dụng sau NAT, trong trường hợp dùng NAT thì cấu hình như sau+ Liên hệ L3-FCI để được support

Lưu ý: Mô hình của khách có thể sử dụng sau NAT, trong trường hợp dùng NAT thì cấu hình như sau+ Liên hệ L3-FCI để được support

- Cấu hình Phase 1 như sau:

- Cấu hình Phase 1 như sau:

- Nếu khách không dùng NAT thì phải disabled NAT mode.

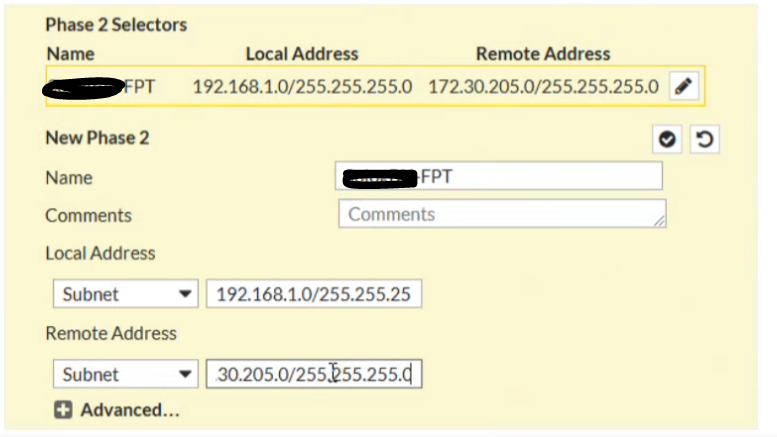

- Cấu hình Phase 2 như sau:

+ Local IP là dãy network khách hàng cần kết nối

Bước 3: Cấu hình firewall và routing cho Fortigate

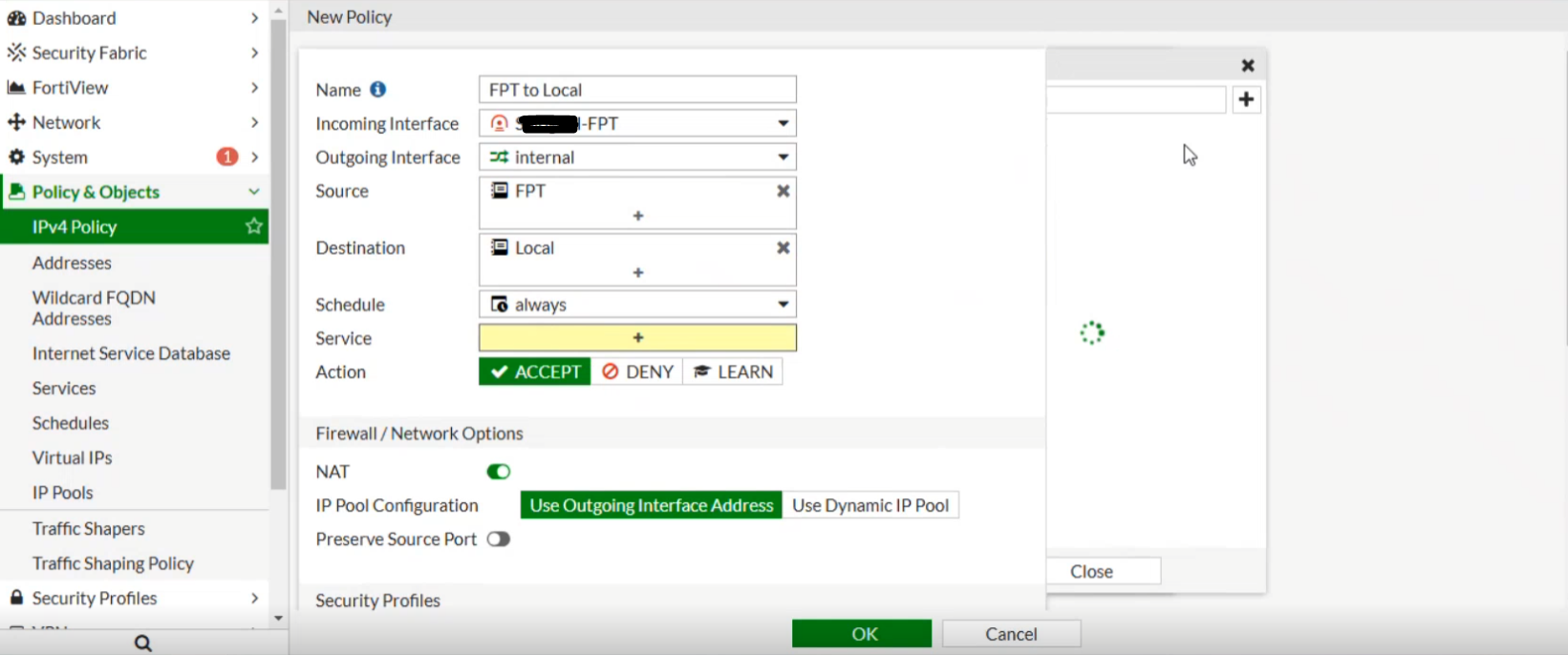

- Set firewall Allowed All cả incoming và outcoming như 2 hình dưới đây:

- Tạo từ FPT Cloud tới Fortigate:

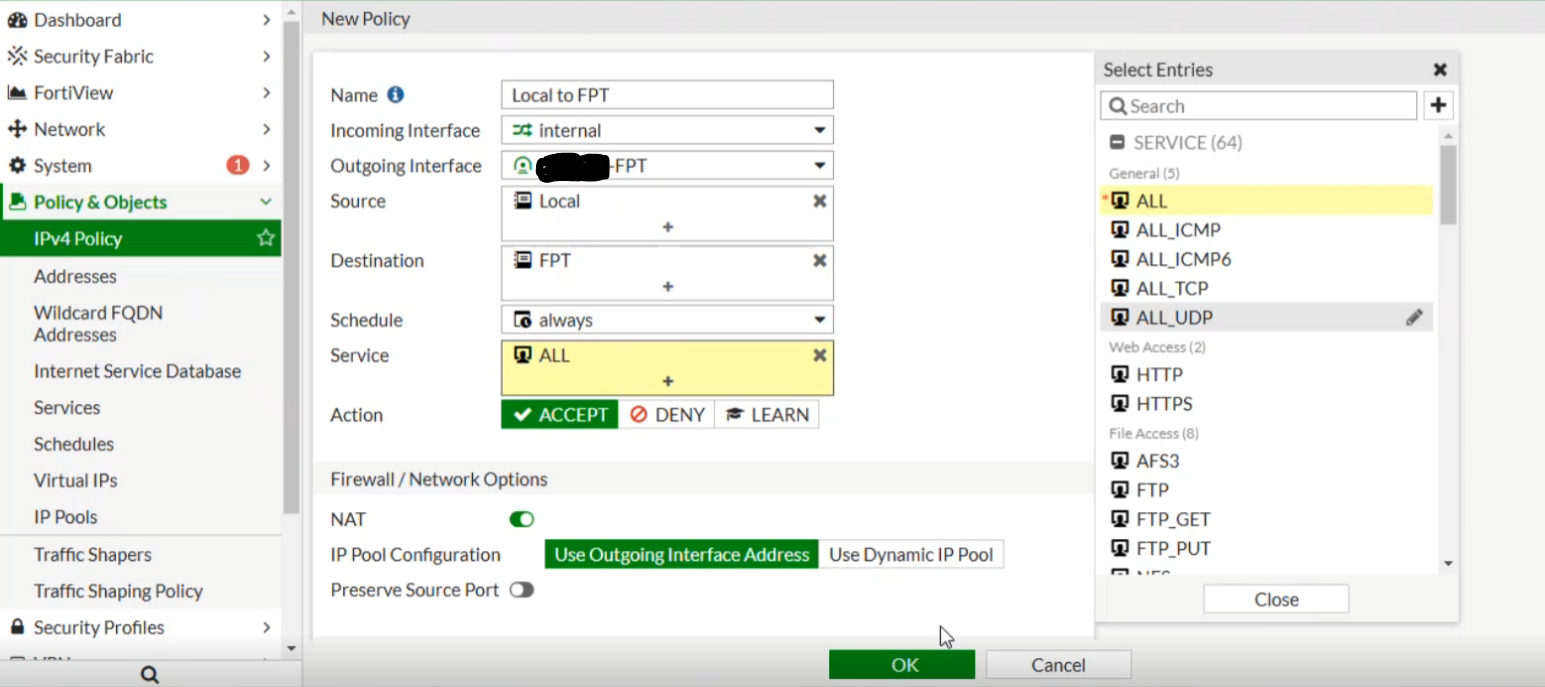

- Tiếp tục tạo từ Fortigate về FPT Cloud:

- Tiếp tục tạo từ Fortigate về FPT Cloud:

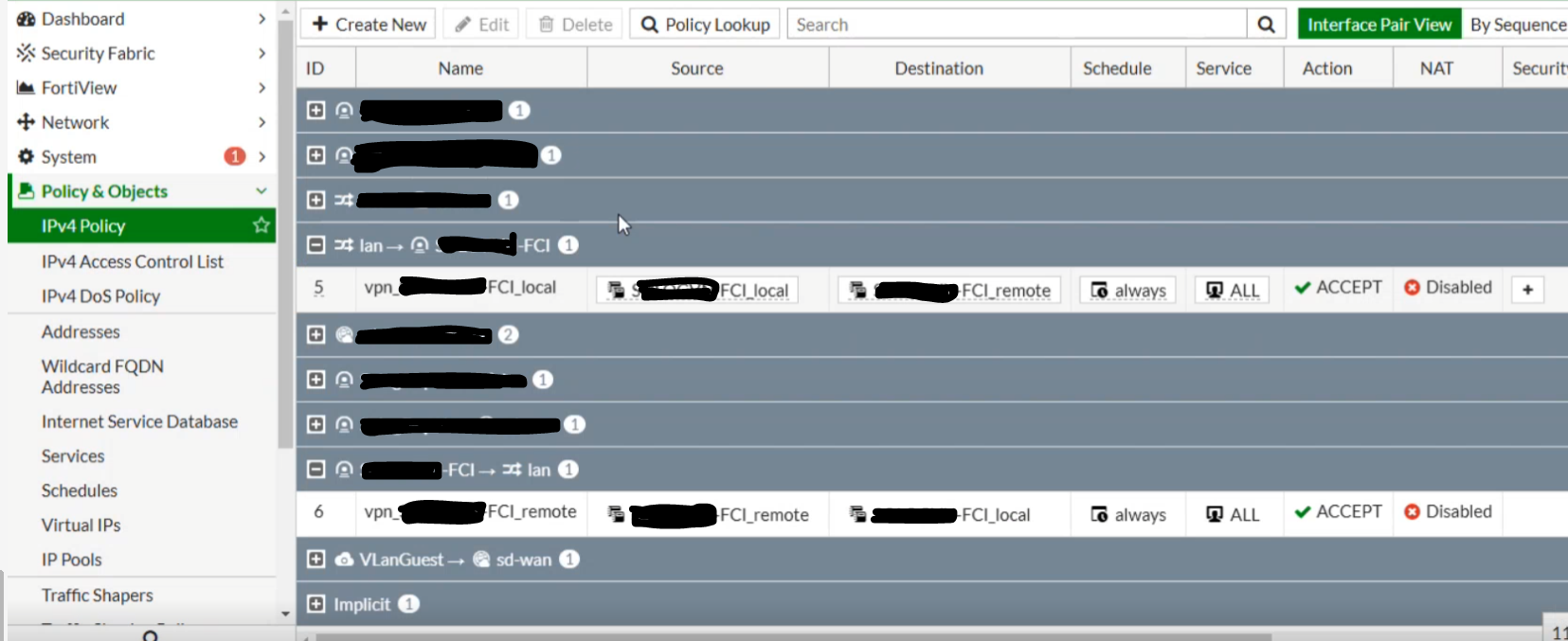

- Hoàn thành kết nối giữa FPT Cloud và Fortigate:

- Hoàn thành kết nối giữa FPT Cloud và Fortigate:

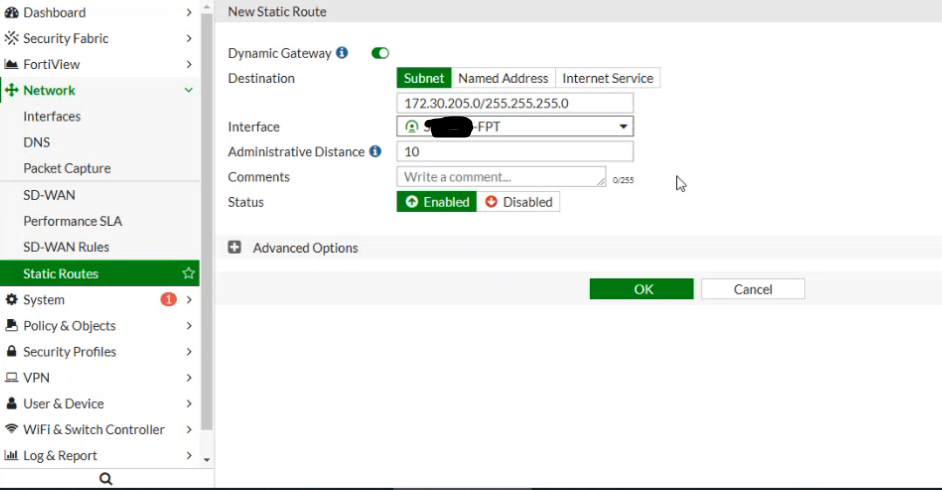

- Set routing như hình dưới với Destination là dãy Network ở phía của FPT(FCI- 172.30.205.0/255.255.255.0), Interface là " IPsec Tunnel" mà ta đã tạo ở bước bên trên.

Tới đây bạn đã có thể thử mở Terminal - Command line để thử Ping thông mạng.