- Giới thiệu

-

Lưu trữ dữ liệu đối tượng không giới hạn và truy xuất dữ liệu liên tục

Lưu trữ dữ liệu đối tượng không giới hạn và truy xuất dữ liệu liên tục Tích hợp với máy chủ ảo dành cho 3D Rendering, AI hay ML

Tích hợp với máy chủ ảo dành cho 3D Rendering, AI hay ML Nền tảng phân tích dữ liệu đáng tin cậy cho doanh nghiệp và chuyên gia, giúp tối ưu chi phí vận hành lên đến 40% so với giải pháp BI khác.

Nền tảng phân tích dữ liệu đáng tin cậy cho doanh nghiệp và chuyên gia, giúp tối ưu chi phí vận hành lên đến 40% so với giải pháp BI khác. Sản phẩm hợp tác giữa FPT Cloud và CyRadar, cung cấp dịch vụ tường lửa với khả năng bảo vệ mạnh mẽ cho các ứng dụng web

Sản phẩm hợp tác giữa FPT Cloud và CyRadar, cung cấp dịch vụ tường lửa với khả năng bảo vệ mạnh mẽ cho các ứng dụng web Sản phẩm hợp tác giữa FPT Cloud và CyRadar, dịch vụ cung cấp khả năng rà quét toàn diện, phân tích chi tiết và đánh giá lỗ hổng bảo mật để tăng cường an ninh thông tin cho hệ thống ứng dụng doanh nghiệp

Sản phẩm hợp tác giữa FPT Cloud và CyRadar, dịch vụ cung cấp khả năng rà quét toàn diện, phân tích chi tiết và đánh giá lỗ hổng bảo mật để tăng cường an ninh thông tin cho hệ thống ứng dụng doanh nghiệp Sao lưu và khôi phục dữ liệu tức thời, an toàn và toàn vẹn dữ liệu

Sao lưu và khôi phục dữ liệu tức thời, an toàn và toàn vẹn dữ liệu Trở thành doanh nghiệp đầu tiên trải nghiệm bộ giải pháp phát triển AI toàn diện, được phát triển trên công nghệ mạnh mẽ bậc nhất từ NVIDIA!

Trở thành doanh nghiệp đầu tiên trải nghiệm bộ giải pháp phát triển AI toàn diện, được phát triển trên công nghệ mạnh mẽ bậc nhất từ NVIDIA! Giải pháp làm việc từ xa hiệu quả và an toàn cho doanh nghiệp

Giải pháp làm việc từ xa hiệu quả và an toàn cho doanh nghiệp

Dịch vụ máy chủ ảo tiên tiến với khả năng mở rộng nhanh chóng

Dịch vụ máy chủ ảo tiên tiến với khả năng mở rộng nhanh chóng Hiệu năng mạnh mẽ với hạ tầng riêng biệt

Hiệu năng mạnh mẽ với hạ tầng riêng biệt

Tích hợp với máy chủ ảo dành cho 3D Rendering, AI hay ML

Tích hợp với máy chủ ảo dành cho 3D Rendering, AI hay ML Dịch vụ máy chủ ảo tiết kiệm đến 90% chi phí cho doanh nghiệp

Dịch vụ máy chủ ảo tiết kiệm đến 90% chi phí cho doanh nghiệp Sao lưu và khôi phục dữ liệu tức thời, an toàn và toàn vẹn dữ liệu

Sao lưu và khôi phục dữ liệu tức thời, an toàn và toàn vẹn dữ liệu Dịch vụ dự phòng & khôi phục hệ thống nhanh chóng

Dịch vụ dự phòng & khôi phục hệ thống nhanh chóng Lưu trữ khối đa dạng thông lượng và dung lượng cho mọi nhu cầu

Lưu trữ khối đa dạng thông lượng và dung lượng cho mọi nhu cầu Lưu trữ dữ liệu đối tượng không giới hạn và truy xuất dữ liệu liên tục

Lưu trữ dữ liệu đối tượng không giới hạn và truy xuất dữ liệu liên tục Nâng cao năng lực, tính sẵn sàng của ứng dụng

Nâng cao năng lực, tính sẵn sàng của ứng dụng Sản phẩm hợp tác giữa FPT Cloud và CyRadar, dịch vụ cung cấp khả năng rà quét toàn diện, phân tích chi tiết và đánh giá lỗ hổng bảo mật để tăng cường an ninh thông tin cho hệ thống ứng dụng doanh nghiệp

Sản phẩm hợp tác giữa FPT Cloud và CyRadar, dịch vụ cung cấp khả năng rà quét toàn diện, phân tích chi tiết và đánh giá lỗ hổng bảo mật để tăng cường an ninh thông tin cho hệ thống ứng dụng doanh nghiệp Sản phẩm hợp tác giữa FPT Cloud và CyRadar, cung cấp dịch vụ tường lửa với khả năng bảo vệ mạnh mẽ cho các ứng dụng web

Sản phẩm hợp tác giữa FPT Cloud và CyRadar, cung cấp dịch vụ tường lửa với khả năng bảo vệ mạnh mẽ cho các ứng dụng web Dịch vụ tường lửa thông minh cho các ứng dụng web - Giải pháp bảo mật đột phá với sự hợp tác giữa FPT Cloud và Penta Security.

Dịch vụ tường lửa thông minh cho các ứng dụng web - Giải pháp bảo mật đột phá với sự hợp tác giữa FPT Cloud và Penta Security. Dịch vụ bảo mật tường lửa thế hệ mới

Dịch vụ bảo mật tường lửa thế hệ mới Lưu trữ, quản lý, và bảo mật các Docker Images

Lưu trữ, quản lý, và bảo mật các Docker Images Nền tảng Kubernetes an toàn, bảo mật, ổn định, hiệu năng cao

Nền tảng Kubernetes an toàn, bảo mật, ổn định, hiệu năng cao Tăng tốc phát triển ứng dụng yêu cầu hiệu năng cao bằng dịch vụ Kubernetes tích hợp với vi xử lý cao cấp GPU

Tăng tốc phát triển ứng dụng yêu cầu hiệu năng cao bằng dịch vụ Kubernetes tích hợp với vi xử lý cao cấp GPU Giám sát và triển khai cơ sở dữ liệu như Kafka,..

Giám sát và triển khai cơ sở dữ liệu như Kafka,..

Giám sát và triển khai cơ sở dữ liệu Redis, Cassandra, ...

Giám sát và triển khai cơ sở dữ liệu Redis, Cassandra, ...

Giám sát và triển khai cơ sở dữ liệu xử lý phân tích trực tuyến

Giám sát và triển khai cơ sở dữ liệu xử lý phân tích trực tuyến

Giám sát và triển khai cơ sở dữ liệu MySQL, Postgres, SQLserver, MariaDB,...

Giám sát và triển khai cơ sở dữ liệu MySQL, Postgres, SQLserver, MariaDB,... Giám sát và triển khai cơ sở dữ liệu truy vấn thông tin

Giám sát và triển khai cơ sở dữ liệu truy vấn thông tin

Giám sát và triển khai cơ sở dữ liệu chuỗi thời gian

Giám sát và triển khai cơ sở dữ liệu chuỗi thời gian

Giám sát hệ thống và tài nguyên toàn diện trên mọi nền tảng

Giám sát hệ thống và tài nguyên toàn diện trên mọi nền tảng Giải pháp quản lý sự cố thông minh

Giải pháp quản lý sự cố thông minh Dịch vụ cung cấp giải pháp khởi tạo và quản lý FPT ArgoCD được tạo ra từ dự án mã nguồn mở Argo

Dịch vụ cung cấp giải pháp khởi tạo và quản lý FPT ArgoCD được tạo ra từ dự án mã nguồn mở Argo Nền tảng tự động hoá bảo mật trong quy trình phát triển phần mềm

Nền tảng tự động hoá bảo mật trong quy trình phát triển phần mềm Tăng cường khả năng quản lý tài sản dữ liệu doanh nghiệp

Tăng cường khả năng quản lý tài sản dữ liệu doanh nghiệp Quản lý dữ liệu liền mạch & toàn diện

Quản lý dữ liệu liền mạch & toàn diện Truy vấn, quản lý, trực quan hóa dữ liệu hiệu quả

Truy vấn, quản lý, trực quan hóa dữ liệu hiệu quả Tăng tốc độ xử lý, đảm bảo tính nhất quán cho ứng dụng

Tăng tốc độ xử lý, đảm bảo tính nhất quán cho ứng dụng Nền tảng phân tích dữ liệu đáng tin cậy cho doanh nghiệp và chuyên gia, giúp tối ưu chi phí vận hành lên đến 40% so với giải pháp BI khác.

Nền tảng phân tích dữ liệu đáng tin cậy cho doanh nghiệp và chuyên gia, giúp tối ưu chi phí vận hành lên đến 40% so với giải pháp BI khác. Trở thành doanh nghiệp đầu tiên trải nghiệm bộ giải pháp phát triển AI toàn diện, được phát triển trên công nghệ mạnh mẽ bậc nhất từ NVIDIA!

Trở thành doanh nghiệp đầu tiên trải nghiệm bộ giải pháp phát triển AI toàn diện, được phát triển trên công nghệ mạnh mẽ bậc nhất từ NVIDIA! Nền tảng hội thoại thông minh gắn kết khách hàng trên mọi nền tảng

Nền tảng hội thoại thông minh gắn kết khách hàng trên mọi nền tảng Xác thực nhanh chóng, dễ dàng, tối ưu chi phí

Xác thực nhanh chóng, dễ dàng, tối ưu chi phí Nâng tầm trải nghiệm khách hàng

Nâng tầm trải nghiệm khách hàng

Trích xuất dữ liệu vượt mọi giới hạn

Trích xuất dữ liệu vượt mọi giới hạn

Chuyển văn bản thành giọng nói tiếng Việt với ngữ điệu tự nhiên.

Chuyển văn bản thành giọng nói tiếng Việt với ngữ điệu tự nhiên. - Bảng giá

- Sự kiện

Tất cả tài liệu

VPN Site-to-Site

FPT Integration

FPT Data Platform

FPT AppSec

AI Infrastructure

FPT AI Factory

Billing

Support

Multi Cloud

FPT Database Engine

FPT DevSecOps Services

FPT Next-Gen Firewall

FPT Cloud Backup & DR

FPT Monitoring

FPT Network

FPT Storage

-

Overviews

Overviews

-

Initial Setup

Initial Setup

-

Hướng dẫn nhanh (Quick Starts)

Hướng dẫn nhanh (Quick Starts)

-

Hướng dẫn chi tiết (Tutorials)

Hướng dẫn chi tiết (Tutorials)

-

FAQs

FAQs

-

VPN Site to Site General

VPN Site to Site General

-

Cấu hình thiết bị VPN phổ biến

- Cấu hình VPN Site-to-Site với Palo Alto

- Cấu hình VPN Site-to-Site với PfSense

- Cấu hình VPN Site-to-Site với strongSwan

- Cấu hình VPN Site-to-Site với Vyos 1.5

- Cấu hình VPN Site-to-Site với CheckPoint R81.20

- Cấu hình kết nối thiết bị behind NAT đến VPN_S2S

- Cấu hình kết nối VPN Site-to-site giữa 2 mạng riêng thuộc hai site SGN – HAN

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Transit-Gateway)

- Cấu hình kết nối VPN Site-to-Site giữa FCI Cloud và AWS (Virtual private gateways)

- Cấu hình kết nối VPN Site-to-Site giữa Portal OpenStack và VMware

- Cấu hình VPN Site-to-Site với Fortigate

-

Quản lý & thao tác VPN Connection

- Hướng dẫn khởi tạo VPN Connection

- Hướng dẫn chỉnh sửa VPN Connection

- Hướng dẫn enable/disable VPN Connection

- Hướng dẫn tạo Customer gateway

- Hướng dẫn chỉnh sửa Customer gateway

- Hướng dẫn xoá Customer gateway

- Hướng dẫn tạo IKE Policy

- Hướng dẫn xoá IKE Policy

- Hướng dẫn khởi tạo IPSec Policy

- Hướng dẫn xoá IPSec Policy

- Hướng dẫn phân quyền sử dụng dịch vụ

- Câu hỏi thường gặp (FAQs)

-

Cấu hình thiết bị VPN phổ biến

Cấu hình kết nối VPN Site-to-site giữa 2 mạng riêng thuộc hai site SGN – HAN

Cấu hình kết nối VPN Site-to-site giữa 2 mạng riêng thuộc hai site SGN – HAN

Bài viết này hướng dẫn tạo VPN Connection để kết nối 2 mạng riêng thuộc hai project thuộc hai site SGN - HAN.

Cần đảm bảo các điều kiện sau:

- VPN Site-to-site trên trang Portal

- Pfsense đã được download và boot image trên cloud với tên: Pfsense

- Public IP, giảm độ phức tạp thì gắn trực tiếp vào VM, không dùng Floating IP

- 1 VM Pfsense để phục vụ debug( Optional )

Bước 1: Build Pfsense for Cloud

- Build Image Pfsense trên Horizon vi cấu hình 2C4G- 1 IP public gắn trực tiếp, 1IP mạng Local cần VPN

- Có thể vào console VM thông qua SSH

Bước 2: Cấu hình cho VPN_AAS SGN

Truy cập và tạo VPN Site To Site trên https://console.fptcloud.com/

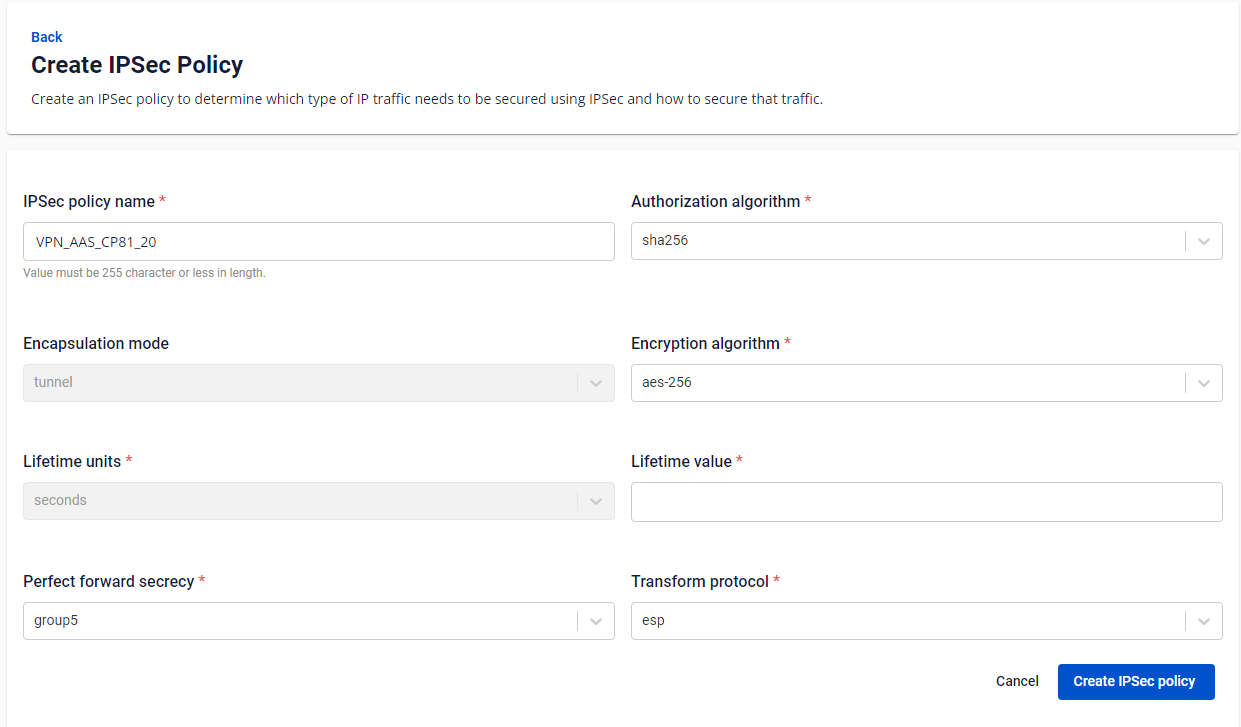

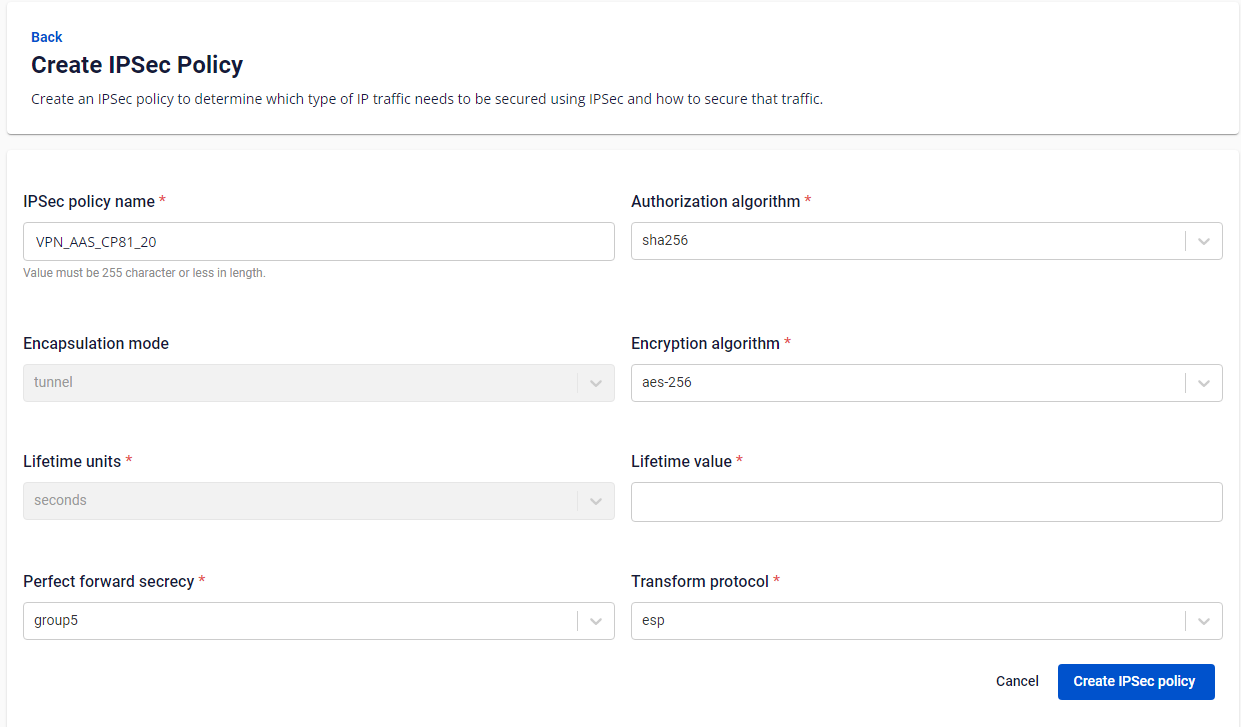

-Tạo IPSec policy:

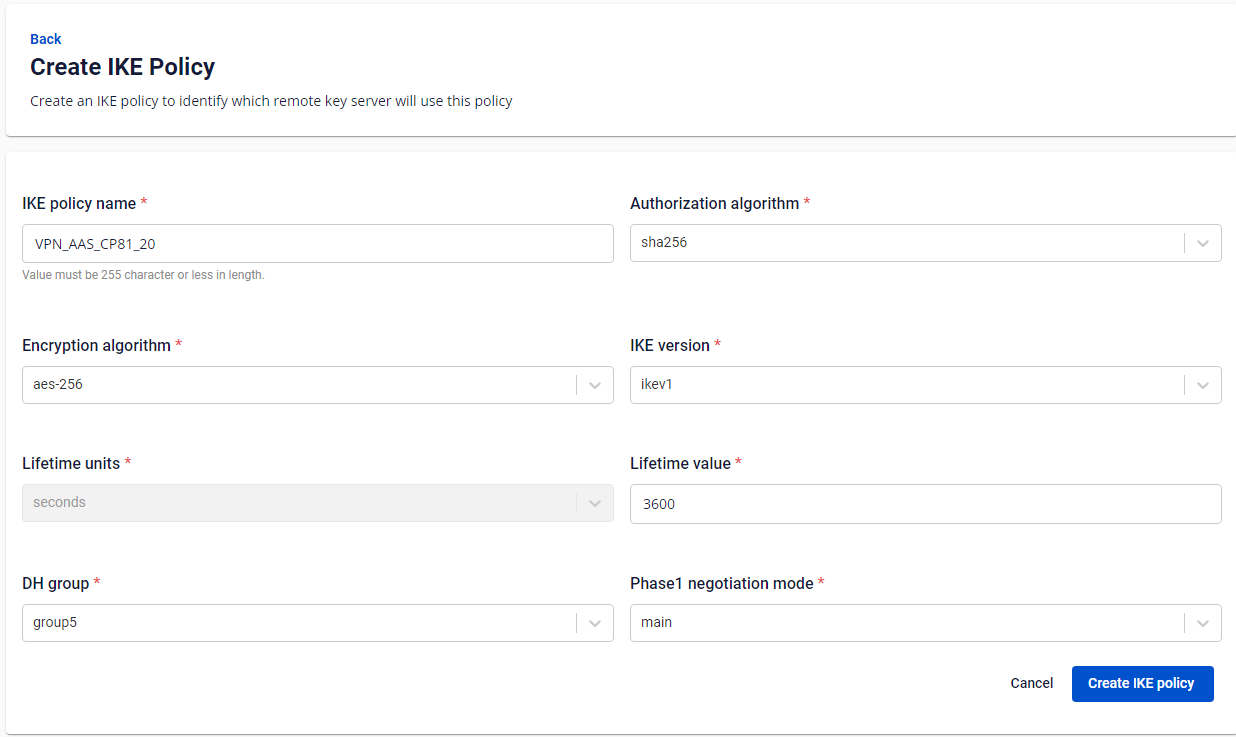

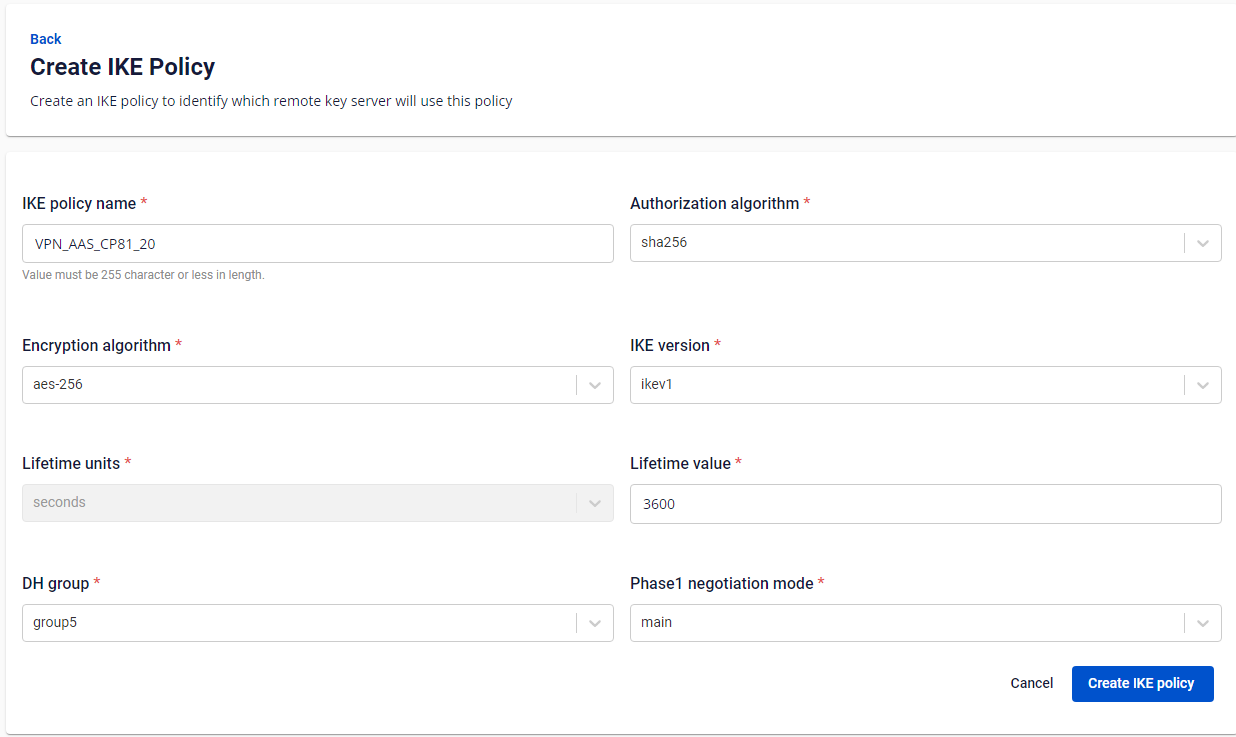

- Tạo IKE policy:

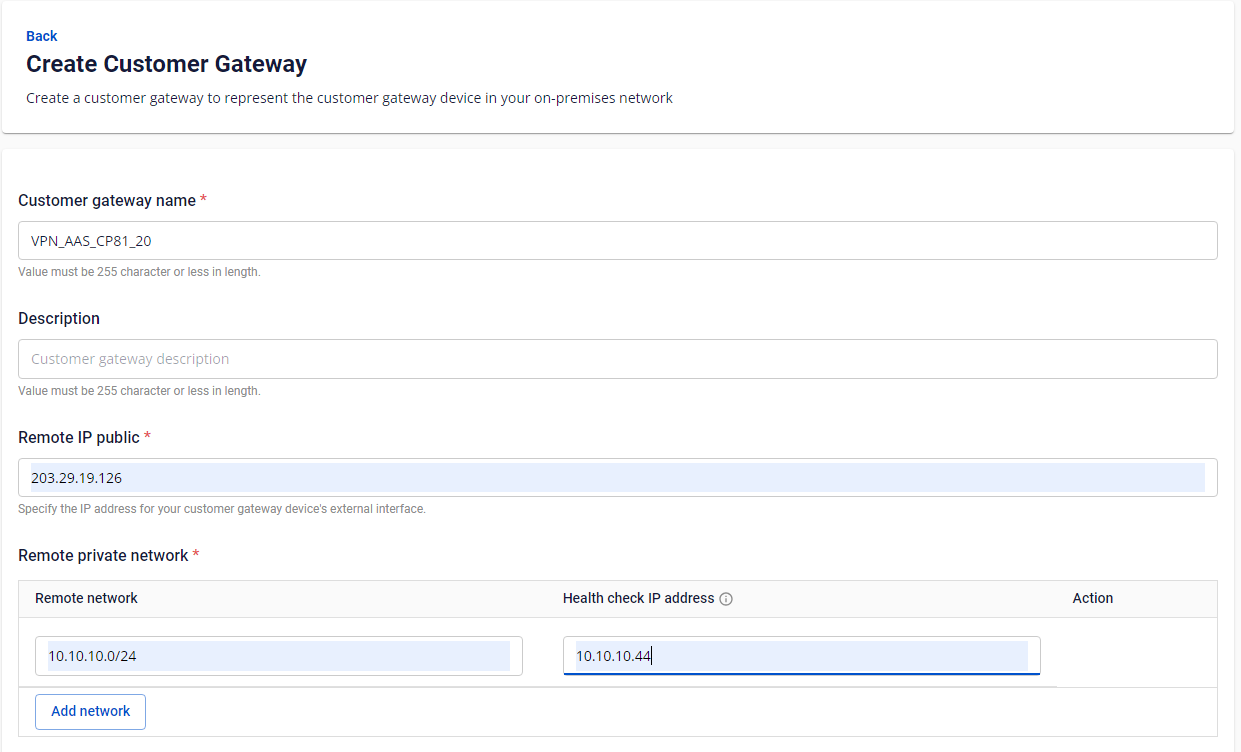

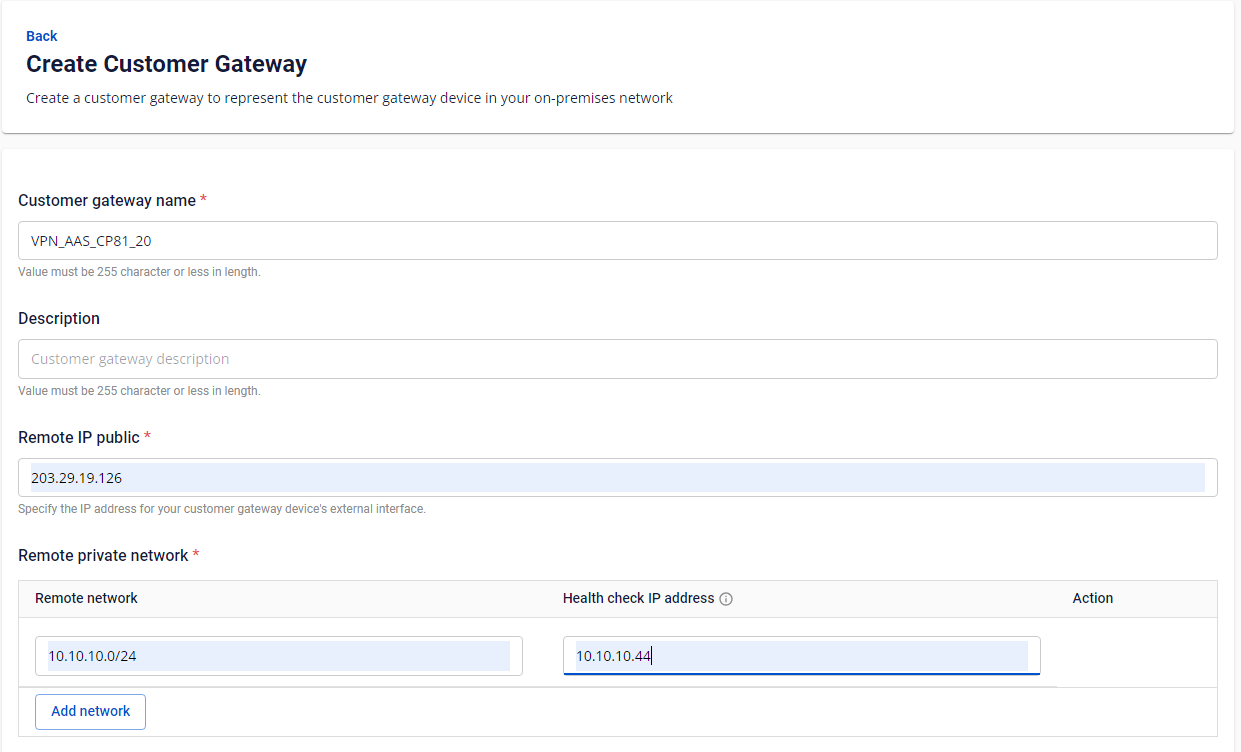

- Tạo Customer Gateway:

- Tạo Customer Gateway:

- Remote private network: dãy Lan Subnet cần peering của VPN HAN

- Remote IP public: IP public của VPN HAN

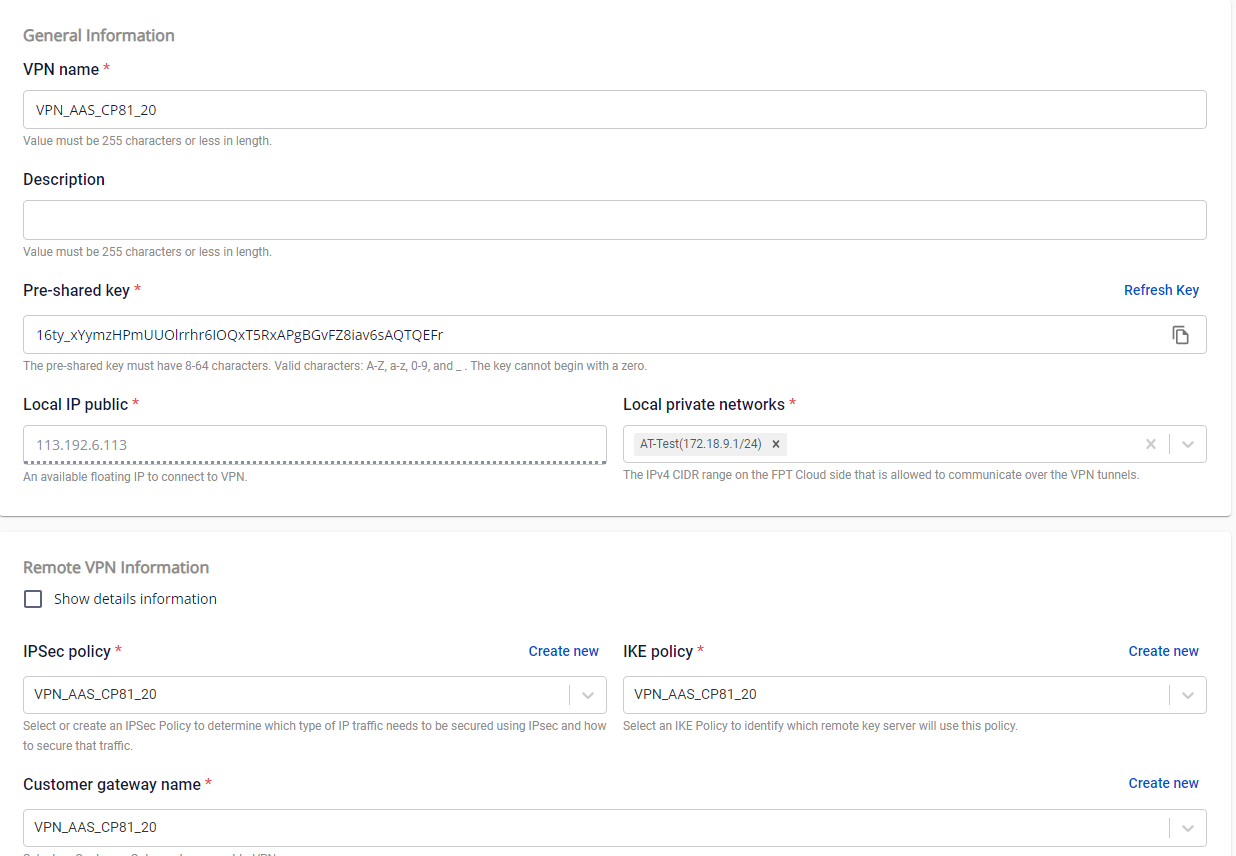

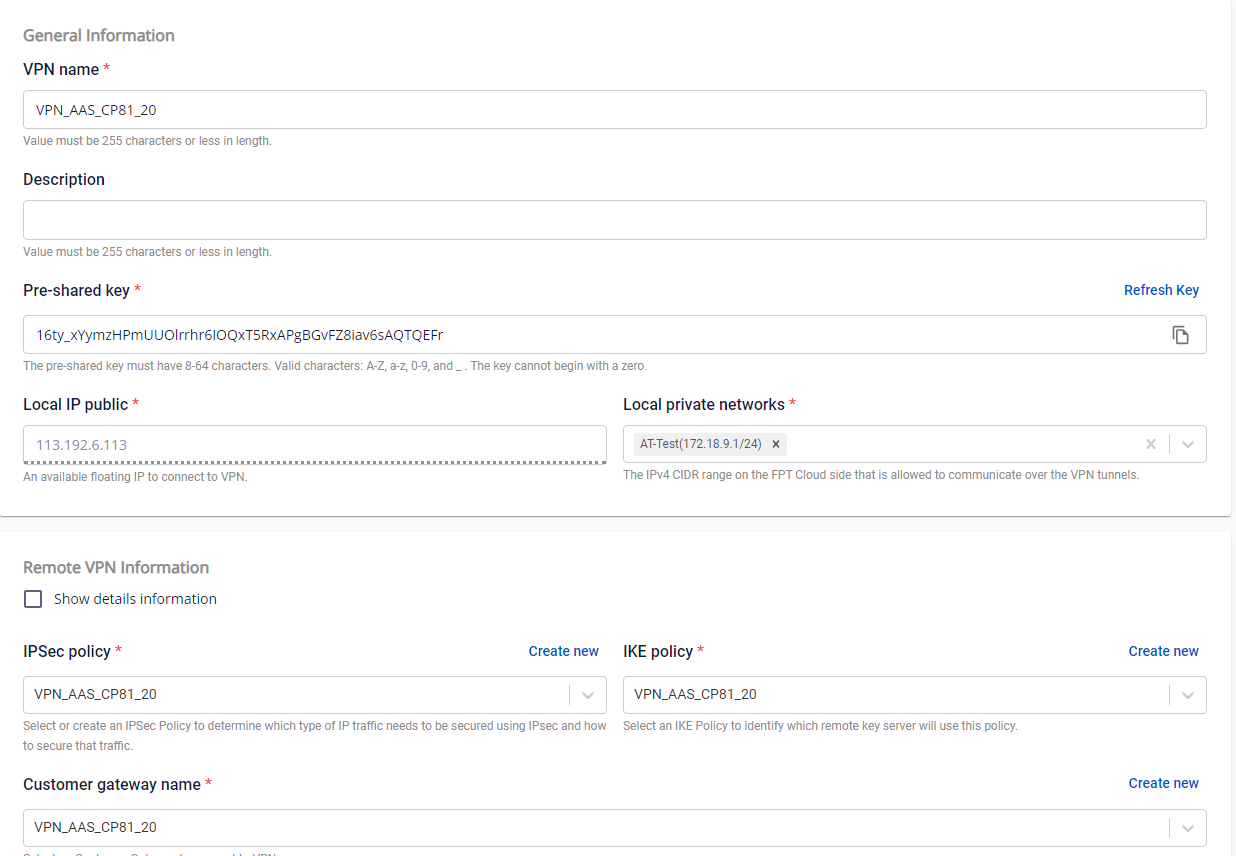

- Tạo VPN Connection

Với thông số "Pre-shared key" cần lưu lại để điền vào VPN HAN

- Tạo VPN Connection

Với thông số "Pre-shared key" cần lưu lại để điền vào VPN HAN

Quá trình tạo VPN tại VPN SGN, lúc này VPN Connection sẽ ở trạng thái OFFLINE, do chưa khởi tạo VPN Connection bên VPN HAN.

Quá trình tạo VPN tại VPN SGN, lúc này VPN Connection sẽ ở trạng thái OFFLINE, do chưa khởi tạo VPN Connection bên VPN HAN.

Bước 3: Cấu hình cho VPN_AAS HAN

Truy cập và tạo VPN Site To Site trên https://console.fptcloud.com/

- Tạo IPSec policy:

Với thông số ip public, remote, subnet đảo ngược lại so với SGN

- Tạo IKE policy:

- Tạo IKE policy:

- Tạo Customer Gateway:

- Tạo Customer Gateway:

- Remote private network:** dãy Lan Subnet cần peering của VPN SGN

- Remote IP public: IP public của VPN SGN

-** Tạo VPN Connection:

-** Tạo VPN Connection:

Dùng thông số "Pre-shared key" đã tạo ở VPN SGN để điền vào VPN HAN

Sau khi VPN HAN khởi tạo hoàn tất, VPN Connection kết nối hai dải mạng LAN sẽ ONLINE, và các VM sẽ có thể giao tiếp với nhau qua IP LAN của chúng.

Sau khi VPN HAN khởi tạo hoàn tất, VPN Connection kết nối hai dải mạng LAN sẽ ONLINE, và các VM sẽ có thể giao tiếp với nhau qua IP LAN của chúng.

© 2025 FPT Cloud. Đã đăng ký Bản quyền.